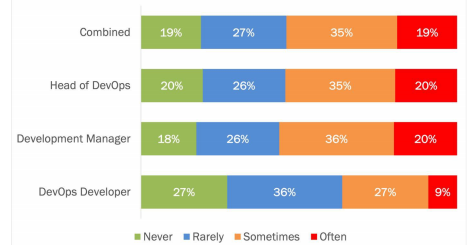

81 % des équipes de développement admettent avoir sciemment mis en ligne du code vulnérable, 20 % des cadres supérieurs reconnaissant même le faire souvent, selon un rapport d'Immersive Labs

Le rapport d'Immersive Labs, qui s'appuie sur les travaux d'Osterman Research, révèle un manque de confiance dans la sécurité des applications en général.

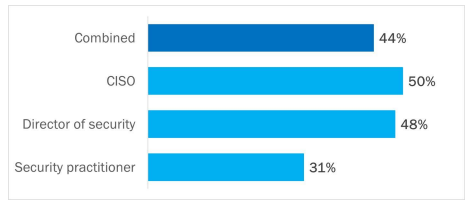

En effet, la moitié seulement des responsables de la sécurité des systèmes d'information pensent qu'il est possible de développer des applications sécurisées et 44 % seulement des équipes de sécurité pensent que leur entreprise pourrait résister à une attaque de type SolarWinds sur leur environnement de développement.

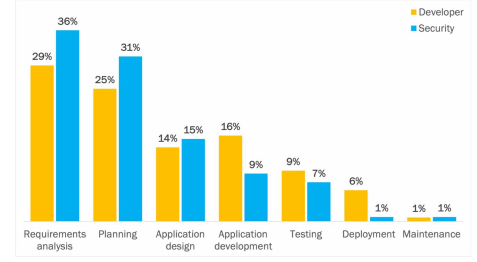

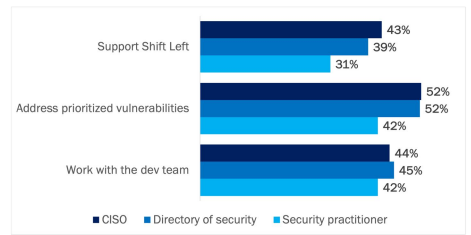

Sur les 260 équipes de sécurité et de développement interrogées, seules 39 % des équipes de sécurité déclarent disposer de suffisamment de temps et de ressources pour prendre en charge le "virage à gauche" nécessaire au développement d'un code sécurisé. Et seulement 54 % des équipes de sécurité interrogées pensent que les développeurs comprennent les dernières menaces qui pèsent sur la sécurité des applications.

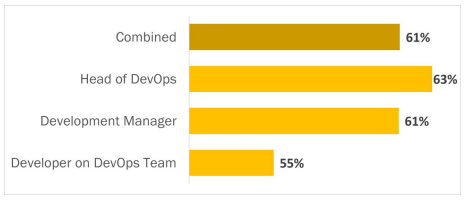

Seulement 27 % des équipes de développement de première ligne considèrent que la sécurité est leur responsabilité, alors que 80 % de leurs cadres supérieurs pensent que c'est le cas, ce qui montre une déconnexion inquiétante. La moitié seulement des équipes chargées de la sécurité proposent des formations aux équipes chargées de la sécurité des applications tous les trimestres ou plus régulièrement, et 50 % d'entre elles affirment que ces formations sont toujours dispensées en classe. En conséquence, 45 % des équipes de développement estiment que leur compréhension des dernières attaques applicatives est insuffisante.

"La sécurisation des applications est peut-être le plus grand problème de sécurité auquel les organisations sont confrontées aujourd'hui", déclare James Hadley, PDG d'Immersive Labs. "Comme pour tout ce qui concerne la cybersécurité, le faire est autant un défi humain que technique. Les relations que les gens entretiennent, le stress qu'ils subissent, le développement personnel dont ils bénéficient et la culture qui les lie sont aussi importants que n'importe quelle contre-mesure électronique. Pour améliorer cela, le partage des informations et la progression personnelle par le développement des compétences sont cruciaux. Chez Immersive Labs, nous en sommes conscients et nous l'avons placé au centre d'une nouvelle plateforme conçue pour améliorer progressivement les compétences des équipes de développement – ce qui permet d'intégrer la sécurité dès le départ."

Source : Immersive Labs

Et vous ?

Que pensez-vous des résultats de ce rapport ?

D'après votre expérience, le trouvez-vous pertinent ou pas ?

Voir aussi :

Une vulnérabilité du kernel Linux expose la mémoire et provoque des fuites de données, alors que des discussions se poursuivent sur la prise en charge de Rust pour le développement du noyau Linux

La nouvelle plateforme DoControl aide les entreprises à prévenir les violations des applications SaaS

Répondre avec citation

Répondre avec citation

Partager