46 % des bases de données sur site dans le monde présentent des vulnérabilités, les bases de données standards présentent 26 vulnérabilités et expositions communes, selon une enquête d'Imperva

Imperva, Inc, spécialiste de la cybersécurité, publie les résultats d'une nouvelle recherche sur les menaces qui montre que près de la moitié (46%) de toutes les bases de données sur site dans le monde sont vulnérables aux attaques. Une étude longitudinale de cinq ans menée par Imperva Research Labs portant sur près de 27 000 bases de données scannées a révélé que la base de données moyenne contient 26 vulnérabilités existantes.

Plus de la moitié (56 %) des vulnérabilités et expositions communes (CVE) trouvées ont été classées comme étant de gravité "élevée" ou "critique", conformément aux directives du National Institute of Standards and Technology (NIST). Cela indique que de nombreuses organisations ne donnent pas la priorité à la sécurité de leurs données et négligent les exercices de correction de routine. D'après les analyses d'Imperva, certains CVE n'ont pas été corrigés depuis trois ans ou plus.

"Alors que les organisations investissent massivement dans la sécurité, nos recherches approfondies montrent que la plupart d'entre elles ont négligé les bases ", déclare Elad Erez, Chief Innovation Officer, Imperva. "Les correctifs de sécurité des terminaux et des applications sont généralement déployés de manière relativement rapide et fréquente, mais trop souvent, les organisations ont tendance à retarder leurs correctifs de sécurité des bases de données par crainte d'un arrêt de l'application ou d'une défaillance de la logique métier de l'application. Bien que ces préoccupations soient valables du point de vue du propriétaire d'une application, cette situation laisse en fait les actifs les plus critiques d'une organisation vulnérables. Bien que nous continuions à observer une évolution majeure vers les bases de données en cloud, la réalité préoccupante est que la plupart des organisations s'appuient sur des bases de données sur site pour stocker leurs données les plus sensibles. Étant donné que près d'une base de données sur site sur deux est vulnérable, il est très probable que le nombre de violations de données signalées continuera d'augmenter, tout comme l'importance de ces violations."

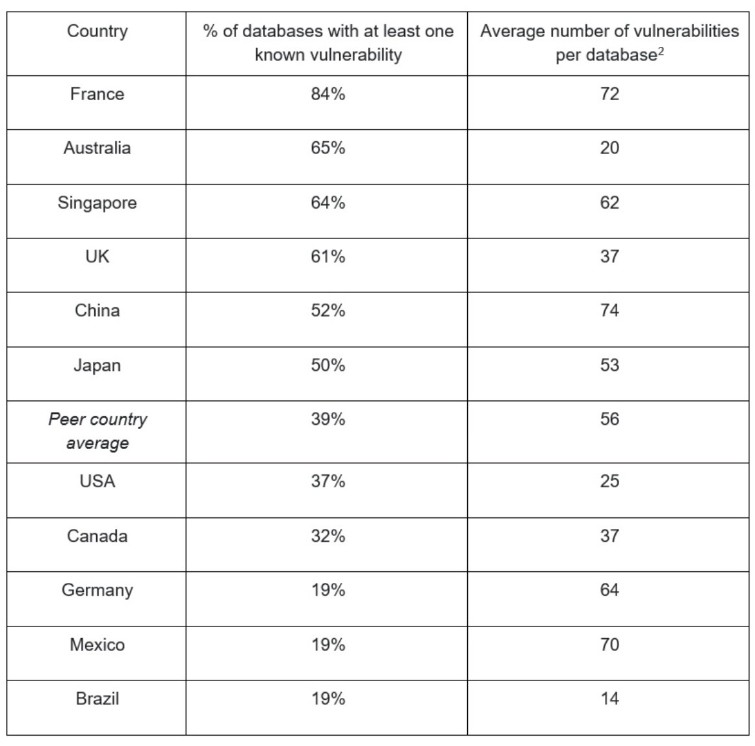

L'analyse régionale révèle des disparités importantes entre les nations, des pays comme la France (84 %), l'Australie (65 %) et Singapour (64 %) ayant une incidence beaucoup plus élevée de bases de données non sécurisées. Cependant, pour des pays comme l'Allemagne et le Mexique, si le nombre de bases de données non sécurisées est relativement faible, celles qui sont vulnérables sont bien au-dessus de la moyenne en ce qui concerne le nombre de vulnérabilités susceptibles d'être exploitées.

Le nombre sans précédent de vulnérabilités des bases de données offre aux attaquants un vaste paysage d'opportunités. Une étude distincte réalisée par Imperva Research Labs au début de cette année a révélé que le nombre de violations de données augmente de 30 % par an, tandis que le nombre d'enregistrements compromis augmente en moyenne de 224 %.

Pour les bases de données non accessibles au public, les attaquants peuvent utiliser une série d'outils tels que les injections SQL (SQLi) pour exploiter les vulnérabilités des applications web connectées à une base de données. Il s'agit d'une menace constante pour les entreprises, puisque près de 50 % des violations survenues ces dernières années ont pour origine la couche applicative. Par ailleurs, les attaquants peuvent utiliser le phishing et les logiciels malveillants pour prendre pied dans le réseau interne, puis se déplacer latéralement vers la base de données vulnérable.

Erez mentionne que l'un des problèmes les plus préoccupants aujourd'hui est qu'il est beaucoup trop facile pour les attaquants d'exploiter des vulnérabilités connues. Une fois qu'une base de données est trouvée avec une vulnérabilité, trouver son code d'exploitation est aussi facile que de chercher dans les moteurs de recherche d'exploitation. Une fois qu'un attaquant est à l'intérieur, il peut effectuer une exfiltration complète des données, mener une attaque par ransomware ou utiliser la base de données comme point d'appui dans le réseau interne pour se déplacer latéralement.

"Cette recherche est basée sur des analyses de bases de données sur site réelles utilisées par des organisations du monde entier", explique Erez. "C'est ce qui la rend si unique : elle est une représentation proche des vraies réalités commerciales. Il est également important de noter que pendant la réalisation de l'étude, la confidentialité et la sécurité sont restées notre priorité absolue, de sorte que toutes les données ont été collectées de manière anonyme."

Compte tenu du nombre stupéfiant de vulnérabilités qui existent dans les bases de données sur site, il n'est pas surprenant que le nombre d'incidents de fuite de données ait augmenté de 15 % sur une moyenne de 12 mois. Une analyse des violations de données depuis 2017 montre qu'une majorité (74%) des données volées lors d'une violation sont des données personnelles, tandis que les identifiants de connexion (15%) et les détails des cartes de crédit (10%) sont également des cibles lucratives.

"Nous sommes au milieu d'une recherche similaire pour les bases de données dans le Cloud, et ce que nous constatons, c'est que si les vulnérabilités sont moins nombreuses, les erreurs de configuration de sécurité ont tendance à être plus fréquentes", ajoute Erez. "Cela est dû au fait qu'il est très facile d'appliquer par erreur une mauvaise configuration ou de désactiver une fonction de sécurité dans une base de données en cloud. Il sera intéressant de voir quelles autres différences de sécurité existent entre les deux modèles de déploiement."

Source : Imperva

Et vous ?

Trouvez-vous ce rapport pertinent ou pas ?

Que pensez-vous de la situation en France ?

Voir aussi :

Microsoft avertit des milliers de clients du cloud que leurs bases de données sont exposées à des violations ou attaques de toute sorte

Dolt, une base de données SQL avec des fonctions de contrôle de version, qui peut être forké, cloné, dérivé, et DoltHub, un site Web qui héberge les BDD Dolt, décrit comme un Git pour les BDD

Neo4j annonce la disponibilité mondiale de Aura Enterprise~? sa base de données de graphes cloud~? sur AWS, pour booster l'intelligence des applications cloud

Répondre avec citation

Répondre avec citation

).

). .

.

Partager