Un outil gratuit de la CISA permettrait de tester la cybersécurité d'une organisation en cas d'attaque de Ransomware

et aussi de rendre une infrastructure plus résiliente

Les États-Unis s'investissent davantage dans la prévention et dans la lutte contre les cyberattaques, et particulièrement les attaques de ransomware. À cet effet, la Cybersecurity and Infrastructure Security Agency (CISA) du pays a publié le Ransomware Readiness Assessment (RRA), un nouveau module pour son outil d'évaluation de la cybersécurité (CSET- CyberSecurity Evaluation Tool). Le RRA permet aux organisations d'évaluer dans quelle mesure elles sont équipées pour se défendre et se remettre d'une attaque par ransomware. L'outil d'autoévaluation peut être appliqué à la fois aux technologies de l'information (TI) et aux réseaux de systèmes de contrôle industriel (SCI).

Les cyberattaques, principalement les attaques de ransomware, contre de grandes entreprises et des infrastructures de haute importance situées aux États-Unis se sont multipliées au cours de ces derniers mois. Microsoft, Apple, SolarWinds et plus récemment Colonial Pipeline ont tous été touchés d'une manière ou d'une autre par ces attaques. À la suite de l'attaque dévastatrice contre Colonial Pipeline, le plus grand pipeline de produits raffinés aux États-Unis, la CISA a publié une fiche d'information axée sur la menace posée par les ransomwares aux actifs de technologie opérationnelle (OT) et aux systèmes de contrôle industriel (ICS).

La semaine dernière, l'agence a publié le Ransomware Readiness Assessment (RRA), un nouvel outil pour permettre aux entreprises d'évoluer leur capacité à faire face à une attaque de ransomware, mais aussi d'améliorer la résilience de leurs infrastructures. Plus précisément, le RRA est un outil d'autoévaluation de la sécurité destiné aux organisations qui souhaitent mieux comprendre dans quelle mesure elles sont équipées pour se défendre contre les attaques par ransomware ciblant leurs actifs de technologie de l'information (TI), de technologie opérationnelle (TO) ou de système de contrôle industriel (SCI) et pour s'en remettre.

Le RRA constitue un nouveau module du CSET, l'outil d'évaluation de la cybersécurité de la CISA. En outre, la CISA a adapté le RRA à différents niveaux de préparation aux menaces de ransomware pour le rendre utile à toutes les organisations, quelle que soit leur maturité actuelle en matière de cybersécurité. « Le RRA fournit aussi une voie claire pour l'amélioration et contient une progression évolutive de questions classées en trois catégories : basique, intermédiaire et avancé », a écrit l'agence sur la page GitHub de l'outil. Selon elle, cela permet aux organisations de rester vigilantes dans leur évaluation.

« Cela vise à aider une organisation à s'améliorer en se concentrant d'abord sur les bases, puis en progressant en mettant en œuvre des pratiques dans les catégories intermédiaire et avancée », a-t-elle expliqué. La CISA a déclaré que le RRA est utile pour se défendre contre cette menace [les attaques de ransomware] croissante, notamment en :

- aidant les organisations à évaluer leur posture de cybersécurité, en ce qui concerne les ransomwares, par rapport aux normes reconnues et aux recommandations de meilleures pratiques de manière systématique, disciplinée et reproductible ;

- guidant les propriétaires et exploitants d'actifs à travers un processus systématique d'évaluation de leurs pratiques de sécurité des technologies opérationnelles (OT) et des réseaux informatiques (IT) face à la menace ransomware ;

- fournissant un tableau de bord d'analyse avec des graphiques et des tableaux qui présentent les résultats de l'évaluation sous forme résumée et détaillée.

Comment utiliser l'outil d'audit de sécurité RRA ?

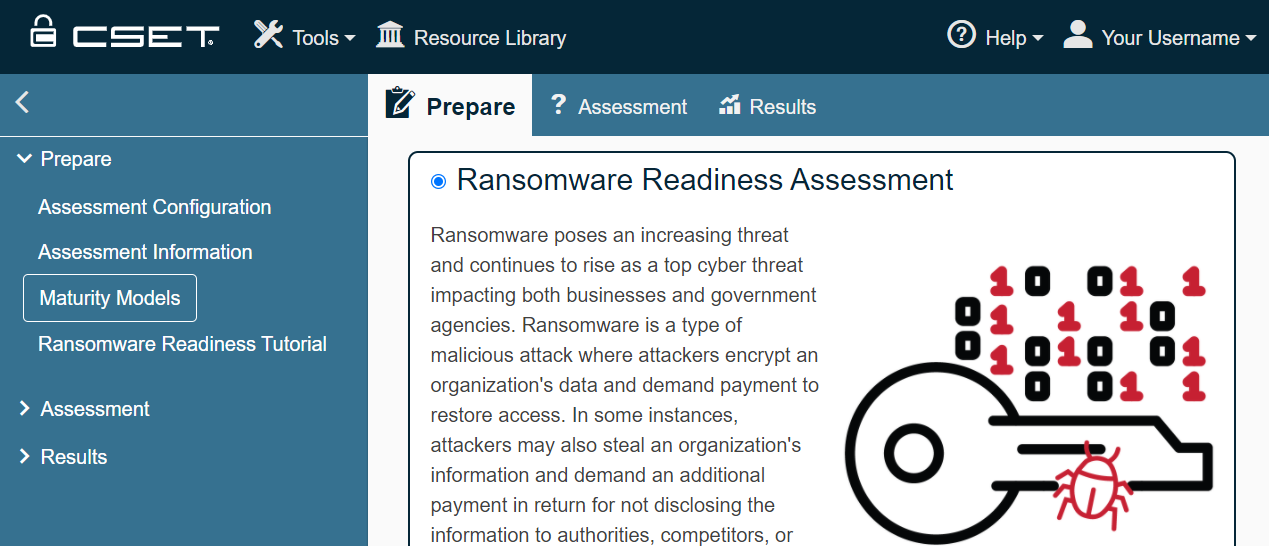

Pour utiliser l'outil d'autoévaluation, vous devez d'abord installer l'outil CSET, puis :

- se connecter ou démarrer l'application CSET ;

- démarrer une nouvelle évaluation ;

- sélectionner le modèle de maturité dans l'écran de configuration de l'évaluation (c'est le premier écran qui s'affiche après avoir sélectionné "Nouvelle évaluation") ;

- sélectionner Ransomware Readiness Assessment dans l'écran Maturity Model ;

- vous êtes maintenant prêt à compléter l'évaluation RRA. Consultez le tutoriel pour obtenir des instructions supplémentaires, ou le guide RRA qui se trouve dans le menu Aide.

À la suite des attaques successives contre Microsoft, SolarWinds et Colonial Pipeline, la CISA a déployé de nombreux efforts pour aider ces entreprises qui fournissent des services et infrastructures au gouvernement américain à s'en remettre rapidement. Ainsi, la CISA a déjà publié Aviary, un outil permettant d'examiner l'activité post-compromission dans les environnements Microsoft Azure Active Directory (AD), Office 365 (O365) et Microsoft 365 (M365).

Aviary fonctionne en analysant les sorties de données générées par Sparrow, un outil basé sur PowerShell pour détecter les applications et les comptes potentiellement compromis dans Azure et Microsoft 365. Elle a également publié CHIRP (CISA Hunt and Incident Response Program), un outil de collecte de preuves basé sur Python qui détecte les signes de l'activité des pirates de SolarWinds sur les systèmes Windows.

Source : CISA, Page GitHub du projet RRA

Et vous ?

Que pensez-vous de l'outil d'audit de sécurité RRA de la CISA ?

Voir aussi

Kaspersky dévoile 5 nouvelles méthodes utilisées par les gangs de ransomware aujourd'hui qui ont désormais recours à des attaques plus ciblées

2021 sera l'année du "ransomware 2.0", avec des attaques de plus en plus agressives, une ingénierie sociale plus professionnelle et des malwares plus innovants, selon G DATA CyberDefense

Après avoir lancé une attaque au ransomware contre le service irlandais de santé et publié des documents médicaux, les cybercriminels donnent gratuitement des clés de déchiffrement

Joe Biden publie un décret visant à renforcer les défenses américaines en matière de cybersécurité, après le piratage du Colonial Pipeline

SolarWinds corrige les vulnérabilités qui pourraient permettre un contrôle total du système, alors que les enquêteurs ont découvert ce qui semble être la cause de la dernière cyberattaque

Répondre avec citation

Répondre avec citation

Partager