La cyberattaque contre Kaseya, la plus importante attaque par ransomware au monde, a touché des milliers d'entreprises dans 17 pays ;

les hackers réclament 70 millions de dollars

À la veille de la fête nationale aux USA, la société Kaseya, qui édite des logiciels de gestion de réseau informatique pour les entreprises, a annoncé être victime d'une "cyberattaque sophistiquée". Kaseya a demandé à quelque 40 000 clients de déconnecter immédiatement son logiciel VSA. Mais une quarantaine de ses clients ont tout de même été affectés, a-t-elle précisé dans un communiqué, samedi 3 juillet. Plus de mille entreprises elles-mêmes clientes de cette quarantaine de sociétés touchées risquent d'être victimes de tentatives d'extorsion. Les équipes de cybersécurité ont travaillé fébrilement dimanche pour endiguer l'impact de la plus grande attaque mondiale de ransomware jamais enregistrée et certains détails sont apparus sur la manière dont le gang lié à la Russie a pénétré dans l'entreprise dont le logiciel était le vecteur.

Selon des chercheurs en cybersécurité, une filiale du célèbre gang REvil, surtout connu pour avoir extorqué 11 millions de dollars à l'entreprise de transformation de la viande JBS après une attaque survenue lors du Memorial Day, a infecté vendredi dernier des milliers de victimes dans au moins 17 pays, principalement par l'intermédiaire d'entreprises qui gèrent à distance l'infrastructure informatique de plusieurs clients. REvil demandait des rançons allant jusqu'à 5 millions de dollars, selon ces chercheurs. Mais tard dimanche, il a proposé dans une publication sur son site dark web une clé logicielle de déchiffrement universelle qui permettrait de débrouiller toutes les machines affectées en échange de 70 millions de dollars en cryptomonnaies.

Le FBI a déclaré dans un communiqué que, pendant qu'il enquêtait sur l'attaque, son ampleur « pourrait faire en sorte que nous ne soyons pas en mesure de répondre à chaque victime individuellement ». La conseillère adjointe à la sécurité nationale, Anne Neuberger, a ensuite publié une déclaration indiquant que le président Joe Biden avait « ordonné l'utilisation de toutes les ressources du gouvernement pour enquêter sur cet incident » et a exhorté tous ceux qui pensaient avoir été compromis à alerter le FBI.

Le président Biden a laissé entendre samedi que les États-Unis réagiraient s'il était établi que le Kremlin était impliqué. Il y a moins d'un mois, Joe Biden avait pressé le président russe Vladimir Poutine de cesser de donner asile à REvil et à d'autres gangs de rançongiciels dont les attaques extorquées incessantes sont considérées par les États-Unis comme une menace pour la sécurité nationale.

De nombreuses entreprises paralysées

Un large éventail d'entreprises et d'organismes publics ont été touchés par la dernière attaque, apparemment sur tous les continents, y compris dans les services financiers, les voyages et les loisirs et le secteur public – mais peu de grandes entreprises, a indiqué la société de cybersécurité Sophos. Les criminels du ransomware s'infiltrent dans les réseaux et sèment un malware qui les paralyse en brouillant toutes leurs données. Les victimes obtiennent une clé de décodage lorsqu'elles paient.

Fred Voccola, PDG de l'éditeur de logiciels Kaseya, a estimé le nombre de victimes à quelques milliers, principalement des petites entreprises telles que « des cabinets dentaires, des cabinets d'architectes, des centres de chirurgie plastique, des bibliothèques, etc. ». Voccola a déclaré dans une interview que seuls 50 à 60 des 37 000 clients de l'entreprise ont été compromis. Mais 70 % d'entre eux étaient des fournisseurs de services gérés qui utilisent le logiciel VSA piraté de l'entreprise pour gérer plusieurs clients. Ce logiciel automatise l'installation de logiciels et de mises à jour de sécurité et gère les sauvegardes et d'autres tâches essentielles.

Selon les experts, ce n'est pas une coïncidence si REvil a lancé son attaque au début du week-end du 4 juillet, sachant que les bureaux américains seraient peu occupés. De nombreuses victimes risquaient de ne l'apprendre qu'à leur retour au travail le lundi. La plupart des utilisateurs finaux des fournisseurs de services gérés "n'ont aucune idée" des logiciels qui font fonctionner leurs réseaux, a déclaré Fred Voccola,

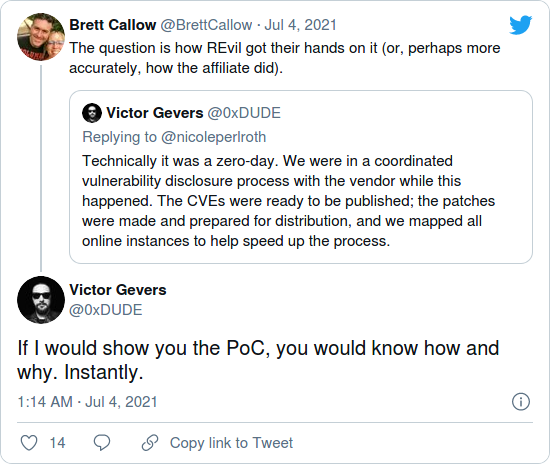

Kaseya corrigeait un zero-day au moment où le ransomware REvil lançait son attaque

La vulnérabilité de type "zero-day" utilisée pour pénétrer dans les serveurs Kaseya VSA sur site était en cours de correction, juste au moment où le gang du ransomware REvil l'a utilisée pour mener une attaque massive vendredi. La vulnérabilité avait déjà été signalée à Kaseya par des chercheurs en sécurité de l'Institut néerlandais pour la divulgation des vulnérabilités (DIVD), et Kaseya validait le correctif avant de le déployer auprès de ses clients. Toutefois, dans ce qui ne peut être considéré que comme un cas de mauvais timing, le gang du ransomware REvil a devancé Kaseya et a utilisé le même zéro-day pour mener son attaque du vendredi soir contre les fournisseurs de services gérés du monde entier et leurs clients.

« Après cette crise, il y aura la question de savoir qui est à blâmer. De notre côté, nous aimerions mentionner que Kaseya a été très coopératif. Dès que Kaseya a eu connaissance des vulnérabilités que nous avions signalées, nous avons été en contact et en coopération constants avec eux. Lorsque des éléments de notre rapport n'étaient pas clairs, ils ont posé les bonnes questions », a déclaré Victor Gevers, chercheur en sécurité et président de DIVD dans un billet de blog.

« De même, des correctifs partiels ont été partagés avec nous pour valider leur efficacité. Tout au long du processus, Kaseya a montré qu'elle était prête à déployer un maximum d'efforts et d'initiatives dans cette affaire, à la fois pour résoudre ce problème et pour que ses clients bénéficient de correctifs… Ils ont montré un véritable engagement à faire ce qui est juste. Malheureusement, nous avons été battus par REvil dans le sprint final, car ils ont pu exploiter les vulnérabilités avant que les clients ne puissent même patcher », a ajouté Gevers.

On sait peu de choses sur le zero-day. La vulnérabilité zero-day de Kaseya a été découverte par le chercheur Wietse Boonstra de DIVD et a reçu l'identifiant CVE-2021-30116. Interrogé sur la façon dont REvil a eu connaissance de la vulnérabilité alors qu'elle était en cours de correction, Gevers a indiqué dans un tweet que la vulnérabilité était simple à exploiter. Gevers a déclaré que la divulgation de la vulnérabilité était « dans le délai standard de l'industrie pour la divulgation coordonnée de la vulnérabilité », et qu'ils fourniraient plus d'informations dans un prochain avis.

Kaseya a embauché la firme spécialisée dans la cybersécurité FireEye Mandiant IR pour l'aider à gérer la crise. Lorsque la société de cybersécurité terminera son enquête, Fred Voccola est convaincu qu'elle montrera que les criminels n'ont pas seulement violé le code Kaseya en s'introduisant dans son réseau, mais qu'ils ont également exploité des vulnérabilités dans des logiciels tiers.

Actif depuis avril 2019, REvil fournit des ransomware-as-a-service, ce qui signifie qu'il développe le logiciel de paralysie du réseau et le loue à de soi-disant affiliés qui infectent les cibles et se taillent la part du lion des rançons. Selon les autorités américaines, les gangs de rançongiciels les plus puissants sont basés en Russie et dans les pays alliés. Ils opèrent avec la tolérance du Kremlin et collaborent parfois avec les services de sécurité russes.

L'expert en cybersécurité Dmitri Alperovitch, du groupe de réflexion Silverado Policy Accelerator, a déclaré que, même s'il ne pense pas que l'attaque de Kaseya soit dirigée par le Kremlin, elle montre que Poutine "n'a pas encore agi" pour mettre fin aux activités des cybercriminels.

Sources : Kaseya, DIVD, FBI

Et vous ?

Quel est votre avis sur le sujet ?

Voir aussi :

« La Russie est prête à extrader des cybercriminels vers les États-Unis sur une base réciproque », déclare Vladimir Poutine. Avant le prochain échange sur la sécurité avec son homologue américain

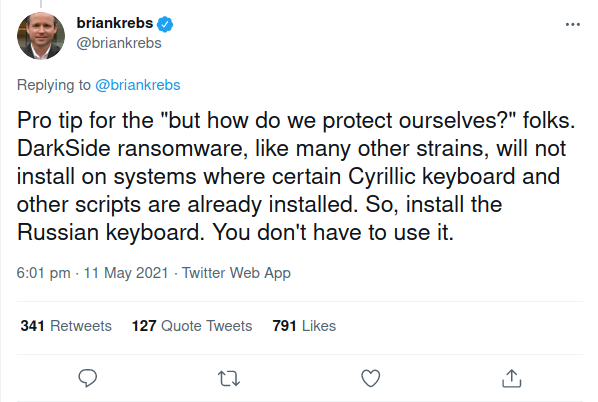

Les pirates derrière la récente attaque de ransomware Colonial Pipeline ont reçu un total de 90 millions de dollars, en paiements de rançons bitcoin avant d'arrêter leurs activités

L'attaque de DarkSide sur l'un des plus gros oléoducs de la Colonial Pipeline vue par Vladimir Kuskov, Head of threat exploration au sein de Kaspersky

Répondre avec citation

Répondre avec citation

Partager