Le cryptojacking prend de l'ampleur tandis que le marché des cryptomonnaies bat des records,

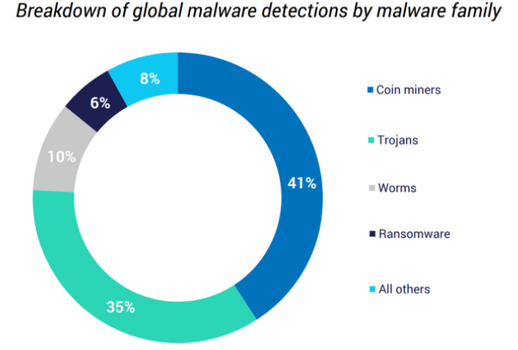

41 % des logiciels malveillants détectés en 2020 étaient des cryptomineurs, selon le rapport Global Threat Intelligence

Pendant un certain temps, les ransomwares ont été au centre des discussions concernant la cybersécurité tandis que les cybercriminels les mettaient à profit pour faire chanter des organisations, voire des individus, afin de récupérer une rançon. Malgré la fermeture de CoinHive en 2019, les cybercriminels ont vu dans le cryptojacking une source intéressante de revenu. Si cette arme était en quelque sorte restée au placard, la flambée du marché des cryptomonnaies les a convaincus de la ressortir. C'est en tout cas ce qui ressort de l'édition 2021 du rapport Global Threat Intelligence de NTT.

Le cryptojacking consiste à utiliser secrètement les ressources de votre dispositif pour miner de la cryptomonnaie. L’idée du cryptojacking est née en mi-septembre 2018 lorsque CoinHive a proposé un script pour le minage de cryptomonnaies (monero en l'occurrence). Parmi les sites Web qui l’ont adopté, figurait The Pirate Bay, le site de partage P2P, qui s’est appuyé sur les ressources de ses utilisateurs comme moyen alternatif de financement. Parmi d’autres mainstreams qui ont fait appel au cryptojacking figuraient également la chaîne de télévision Showtime et le site officiel de la star du Real Madrid, Cristiano Ronaldo, qui avaient déployé le script de CoinHive sans en avertir leurs utilisateurs.

Plus longtemps le cryptomineur reste actif sur un système, plus la somme engrangée par l’attaquant sera importante. Partant de ce constat, on pouvait d’ores et déjà supposer que le nombre d’attaques par cryptojacking irait croissant dans le futur et qu’elles deviendraient encore plus sophistiquées afin de rendre la détection et la suppression des cryptomineurs par les antivirus toujours plus difficiles.

À première vue, cela peut ne pas sembler aussi dommageable, mais les cybercriminels impliqués dans le cryptojacking utilisent non seulement vos ressources à leur avantage, mais endommagent également vos appareils informatiques en les sollicitant excessivement.

Selon le rapport 2021 Global Threat Intelligence de NTT, alors que les types d'attaques ont généralement diminué, les logiciels malveillants sont devenus plus diversifiés. L'utilisation de la fonctionnalité de ver s'est multipliée; les cryptomineurs ont connu une poussée; les ransomwares ont continué d'évoluer; et les attaquants ont utilisé une variété de chevaux de Troie, y compris des chevaux de Troie bancaires et des chevaux de Troie d'accès à distance (RAT).

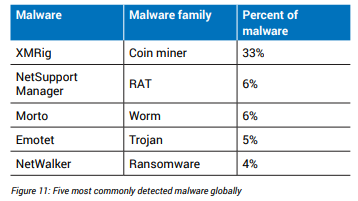

Les cryptomineurs ont remplacé les logiciels espions comme le type de logiciel malveillant le plus courant dans le monde. Le logiciel malveillant le plus courant était le mineur XMRig, qui présentait le plus de détections d'un seul malware – environ cinq fois plus de détections que le prochain malware le plus courant, NetSupport Manager. XMRig représentait 33 % de toutes les détections de logiciels malveillants spécifiques et près de 82 % de toutes les activités des mineurs dans le monde.

XMRig est un cryptomineur, un type de programme qui utilise des ressources matérielles pour générer des cryptomonnaies, telles que bitcoin, monero ou ether. Les attaquants peuvent compromettre les ressources d'une organisation et installer des cryptomineurs, ce qui peut entraîner une dégradation de la fiabilité, car le cryptomineur utilise les ressources du système. XMRig exploite la cryptomonnaie monero.

Les attaquants distribuent NetSupport Manager via des pièces jointes aux e-mails, de la publicité en ligne et de l'ingénierie sociale. Une technique courante était les fausses notifications qui informaient l'utilisateur « Vous utilisez une ancienne version de Chrome » et lui demandaient un téléchargement qui installait réellement NetSupport Manager. Elle est largement utilisée dans des projets tels que les faux contacts du support technique Microsoft. Une fois que l'attaquant réussit à inciter l'utilisateur à cliquer sur un lien ou télécharge l'outil, l'attaquant utilise les capacités de téléchargement et de gestion pour obtenir le contrôle total de l'appareil ciblé et installer des logiciels malveillants supplémentaires.

Alors que dans le monde, seulement 6% environ des logiciels malveillants ont été détectés sous le nom de NetSupport Manager, ces attaques ont tendance à être très efficaces et à fournir aux attaquants un accès robuste au système de l'utilisateur final.

Les ransomwares continuent de représenter moins de 6 % de tous les malwares. Cependant, les années précédentes, ce nombre a oscillé autour de 4 %. Bien que les chiffres globaux aient été relativement cohérents, l'utilisation de NetWalker a augmenté en 2020 et a représenté plus de 79 % de toutes les détections de ransomwares.

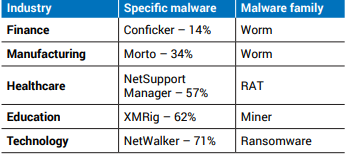

Alors que XMRig était le malware le plus couramment détecté dans le secteur de l'éducation, chaque secteur était différent. De plus, aucune tête de liste n'était la même dans tous les secteurs : les vers étaient les logiciels malveillants les plus courants dans la finance et la fabrication; les soins de santé ont vu un RAT figurer en tête, l'éducation a été le plus assaillie par les cryptomineurs tandis que les ransomwares ont régné en maître dans le secteur de la technologie.

Bien que certains logiciels malveillants spécifiques aient dominé plusieurs secteurs, chaque secteur a connu toutes les grandes familles de logiciels malveillants et une grande variété de logiciels malveillants nommés spécifiques. Les technologies et applications ciblées variaient également considérablement, souvent en fonction du secteur visé.

Des variantes de Coinminer, notamment Cryptominer et XMR-Stak, ont été largement observées, tandis que celle du nom de XMRig investissait le minage de Monero.

Les cryptohackers sont connus pour être malveillants, car les appareils piratés incluent même un serveur en charge de la fermeture et de l'ouverture biométriques des portes. Il n'y a aucune mesure aux activités ingénieuses de ces hackers. Pendant ce temps, un nouveau bot a récemment recherché des vulnérabilités parmi les serveurs d'entreprise Microsoft et Linux, prêt à les frapper avec le cryptomineur et le logiciel malveillant XMRig. Ce malware populaire a un taux de réussite élevé de minage allant jusqu'à 82 %.

Un appareil peut être infecté de deux manières par des logiciels malveillants miniers. Les cryptomonnaies peuvent être produites par des techniques de phishing qui persuaderaient l'utilisateur d'installer ledit malware ou elles peuvent être introduites via des scripts cachés dans les e-mails et les publicités. Cela nécessite une extrême prudence lors du traitement du contenu de spam.

La récente flambée de la cryptocriminalité a incité l'industrie de cybersécurité à exhorter à la prudence et à développer de meilleurs programmes qui garantissent la transparence des systèmes, en éliminant ces logiciels malveillants. La technologie Intel Threat Detection (TDT) dans Microsoft Defender pour Endpoint est un exemple de solution rationalisée générée pour une sécurité optimale.

Pendant ce temps, le marché de la cryptomonnaie prend de la valeur, ce qui attire de plus en plus de criminels, tandis que les fournisseurs d'antivirus proposent de meilleures solutions pour lutter contre la recrudescence de ces attaques.

Source : rapport Global Threat Intelligence

Répondre avec citation

Répondre avec citation

Partager