Une équipe d'ingénieurs dit avoir construit un système de logiciels dans le cloud qui résistent aux piratages informatiques,

SeKVM, serait le premier système à garantir la sécurité des machines virtuelles dans le cloud

Alors que le piratage a atteint un niveau élevé depuis la fin de la dernière décennie, les experts en cybersécurité s'accordent à dire qu'une nouvelle forme de sécurité des systèmes informatiques est nécessaire pour faire face aux nouvelles menaces. Dans cet état d'esprit, une équipe d'ingénieurs de l'université Columbia a récemment annoncé avoir mis au point un système de logiciels en nuage résistant aux pirates informatiques. Le système, baptisé SeKVM, serait le premier système qui garantit – par une preuve mathématique – la sécurité des machines virtuelles (VM) dans le nuage.

Un système totalement résistant aux pirates informatiques

À ce jour, presque toutes les organisations ont adopté le cloud computing à des degrés divers au sein de leur entreprise. Mais cette adoption du cloud s'accompagne de la nécessité de s'assurer que la stratégie de sécurité du cloud de l'organisation est capable de se protéger contre les principales menaces à la sécurité du cloud. Face à la menace, certaines organisations comptent sur les pare-feux, l'IA et d'autres outils pour empêcher le piratage de leurs systèmes. Cela dit, ces solutions s'avèrent de plus en plus inefficaces, le nombre de piratages ayant considérablement grimpé ces dernières années.

Cela est vrai pour les grandes comme pour les petites organisations. En gros, jusqu'à présent, il n'existerait aucun moyen de garantir qu'un système logiciel était à l'abri des bogues, des pirates et des vulnérabilités. Cependant, cette semaine, les chercheurs de Columbia Engineering ont déclaré avoir résolu ce problème de sécurité. Ils ont mis au point SeKVM, qui serait le premier système qui garantirait la sécurité des machines virtuelles dans le nuage. Selon les universitaires, SeKVM utilise la preuve mathématique et serait le premier système vérifié formellement pour l'informatique en nuage.

D'après eux, la vérification formelle est une étape cruciale, car elle permet de prouver que le logiciel est mathématiquement correct, que le code du programme fonctionne comme il le devrait et qu'il n'y a pas de bogues de sécurité cachés à craindre. « C'est la première fois qu'il est démontré qu'un système logiciel de type multiprocesseur du monde réel est mathématiquement correct et sécurisé », a déclaré Jason Nieh, professeur d'informatique et codirecteur du Software Systems Laboratory de l'université Colombia, dans un billet de blogue lundi.

« Cela signifie que les données des utilisateurs sont correctement gérées par les logiciels fonctionnant dans le nuage et sont à l'abri des bogues de sécurité et des pirates informatiques », a-t-il ajouté.

Tirer partir des hyperviseurs pour sécuriser le cloud computing

La croissance exponentielle du cloud computing a permis aux entreprises et aux utilisateurs de déplacer leurs données et leurs calculs sur des machines virtuelles fonctionnant sur des hôtes hors site. Selon les chercheurs, les fournisseurs de cloud computing, comme Amazon, déploient des hyperviseurs pour prendre en charge ces machines virtuelles. Ils décrivent l'hyperviseur comme la pièce maîtresse du logiciel qui rend le cloud computing possible. La sécurité des données de la machine virtuelle dépendrait alors de l'exactitude et de la fiabilité de l'hyperviseur.

Toutefois, malgré leur importance, les hyperviseurs seraient compliqués, car ils peuvent inclure un système d'exploitation Linux entier. Un seul maillon faible dans le code, pratiquement impossible à détecter par les tests traditionnels, peut rendre un système vulnérable aux pirates. Les chercheurs estiment que, même si un hyperviseur est écrit correctement à 99 %, un pirate pourrait toujours se faufiler dans cette configuration particulière de 1 % et prendre le contrôle du système. Les travaux des chercheurs sont les premiers à vérifier un système de base, en particulier l'hyperviseur KVM largement utilisé.

Cet hyperviseur sert à faire tourner des machines virtuelles par des fournisseurs de clouds tels qu'Amazon. Ils auraient réussi à prouver que SeKVM (qui n'est rien d'autre que KVM avec quelques petites modifications) est "sûr" et qu'il "garantit" que les ordinateurs virtuels sont isolés les uns des autres. « Nous avons montré que notre système peut protéger et sécuriser les données privées et l'informatique téléchargées dans le nuage avec des garanties mathématiques », a déclaré Xupeng Li, doctorant et co-auteur principal de l'étude. « Cela n'a jamais été fait auparavant », a-t-il insisté.

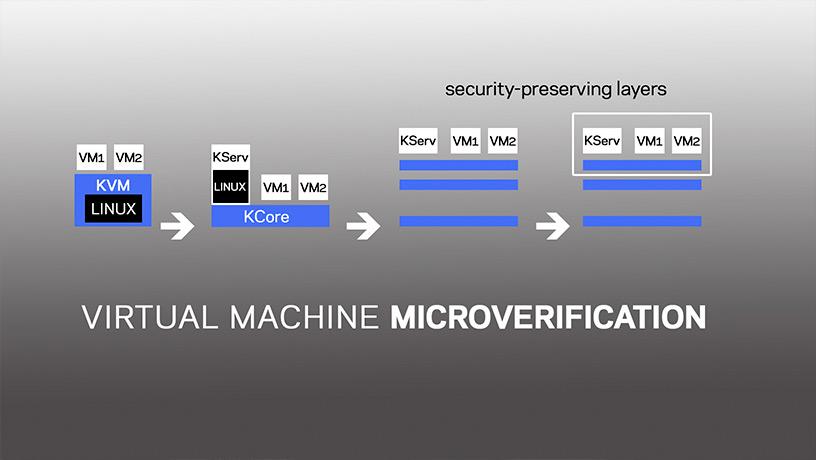

Selon les chercheurs, SeKVM a été vérifié à l'aide de MicroV, un nouveau framework permettant de vérifier les propriétés de sécurité des grands systèmes. Il repose sur l'hypothèse que de petits changements apportés au système peuvent le rendre beaucoup plus facile à vérifier, une nouvelle technique que les chercheurs appellent microvérification. Cette nouvelle technique de superposition permettrait de réadapter un système existant et d'extraire les composants qui assurent la sécurité dans un petit noyau qui est vérifié et garantit la sécurité de l'ensemble du système.

Les changements nécessaires pour réadapter un grand système paraissent assez modestes – les chercheurs ont démontré que si le petit noyau du grand système est intact, alors le système est sûr et aucune donnée privée ne sera divulguée. D'après leur billet de blogue, c'est ainsi qu'ils ont pu vérifier un grand système tel que KVM. « Pensez à une maison – une fissure dans le placoplâtre ne signifie pas que l'intégrité de la maison est en danger », a expliqué Nieh. « Elle est toujours structurellement saine et le système structurel clé est bon ».

Comprendre la notion de petit noyau exploité par les chercheurs

Les hyperviseurs de base sont largement déployés pour prendre en charge les machines virtuelles sur du matériel multiprocesseur. Toutefois, dans le rapport de l'étude, les chercheurs ont fait remarquer que leur complexité croissante pose un risque de sécurité. Pour permettre la vérification formelle d'une base de code aussi vaste, ils ont introduit la "microvérification", une nouvelle approche qui décompose un hyperviseur de commodité en un petit noyau et un ensemble de services non fiables, de sorte que les chercheurs peuvent prouver les propriétés de sécurité de l'hyperviseur entier en vérifiant le noyau seul.

Pour vérifier le noyau de l'hyperviseur multiprocesseur, ils ont introduit des couches de préservation de la sécurité pour modulariser la preuve sans cacher les fuites d'informations. Cela aurait permis de prouver que chaque couche de l'implémentation raffine sa spécification et que la spécification de la couche supérieure est raffinée par toutes les couches de l'implémentation du noyau. Pour vérifier les fonctionnalités de l'hyperviseur qui nécessitent un flux d'informations changeant dynamiquement, ils ont introduit des données pour masquer le flux d'informations intentionnel.

« Nous pouvons alors prouver la non-interférence au niveau de la spécification de la couche supérieure et garantir que les propriétés de sécurité résultantes sont valables pour l'implémentation entière de l'hyperviseur », ont écrit les chercheurs. Ils ont déclaré qu'en utilisant la microvérification, ils ont mis à niveau l'hyperviseur KVM de Linux en n'apportant que de modestes modifications à sa base de code. En utilisant Coq, ils auraient prouvé que l'hyperviseur protège la confidentialité et l'intégrité des données de la VM, tout en conservant la fonctionnalité et les performances de KVM.

Shih-Wei Li, doctorant de Nieh et coauteur principal de l'étude, a déclaré : « SeKVM servira de garde-fou dans divers domaines, des systèmes bancaires et des dispositifs de l'Internet des objets aux véhicules autonomes et aux cryptomonnaies ». Selon les chercheurs, en tant que premier hyperviseur de commodité vérifié, SeKVM pourrait changer la façon dont les services de cloud devraient être conçus, développés, déployés et fiables.

Dans un monde où la cybersécurité est une préoccupation croissante, cette résilience est très demandée. Les chercheurs ont conclu en disant que les principales sociétés de cloud computing étudient déjà comment elles peuvent exploiter SeKVM pour répondre à cette demande.

Sources : Columbia, SeKVM (PDF)

Et vous ?

Quel est votre avis sur le sujet ?

Est-il possible de concevoir un système entièrement résistant aux piratages ?

Pensez-vous que SeKVM soit entièrement à l'abri du piratage ? Ou s'agit-il d'un battage médiatique ?

Voir aussi

Les incidents de sécurité touchent plus de la moitié des entreprises qui stockent des données dans le cloud, d'après un nouveau rapport de Netwrix

La sécurité dans le Cloud reste challengée par la complexité et le Shadow IT, d'après IBM. Principales menaces : Vol de données, cryptomining et ranswomware

Quels sont les risques de sécurité majeurs du cloud computing ? Une étude du CSA en révèle douze

La sécurité reste un problème clé pour les clients de service cloud, les accès non autorisés et les interfaces non sécurisées figurant parmi les plus grandes menaces, selon Check Point

L'évolution du cloud se poursuit malgré les difficultés, dont la sécurité et la conformité, le temps que cela prend, ainsi que les coûts, d'après un nouveau rapport de Lemongrass

Répondre avec citation

Répondre avec citation

Partager