Microsoft lance SimuLand, un environnement de laboratoire permettant de simuler les cyberattaques,

de comprendre les techniques des cybercriminels et d'améliorer les stratégies de détection

Roberto Rodriguez, chercheur sur les menaces et stagiaire dans le département de R&D chez Microsoft, a annoncé le 20 mai le lancement de SimuLand, un environnement de laboratoire permettant de simuler les cyberattaques. L’outil permet également de comprendre les techniques des cybercriminels et améliore les stratégies de détection. « Chez Microsoft, nous collaborons en permanence avec nos clients et la communauté de sécurité informatique pour savoir davantage sur les dernières techniques des cybercriminels afin d'améliorer nos stratégies de détection dans tous nos services de sécurité ». « Nous pensons qu'il est important pour les chercheurs en sécurité d'aller au-delà des alertes et des détections pour comprendre les comportements d'attaque sous-jacents et la mise en œuvre technique des techniques des cybercriminels », a déclaré Roberto Rodriguez sur le site de Microsoft.

SimuLand est une initiative open source de Microsoft visant à aider les chercheurs en sécurité du monde entier à déployer des environnements de laboratoire qui reproduisent des techniques bien connues utilisées dans des scénarios d'attaque réels, à tester et vérifier activement l'efficacité des détections connexes de Microsoft 365 Defender, Azure Defender et Azure Sentinel, et à étendre la recherche sur les menaces à l'aide de la télémétrie et des artefacts médico-légaux générés après chaque exercice de simulation.

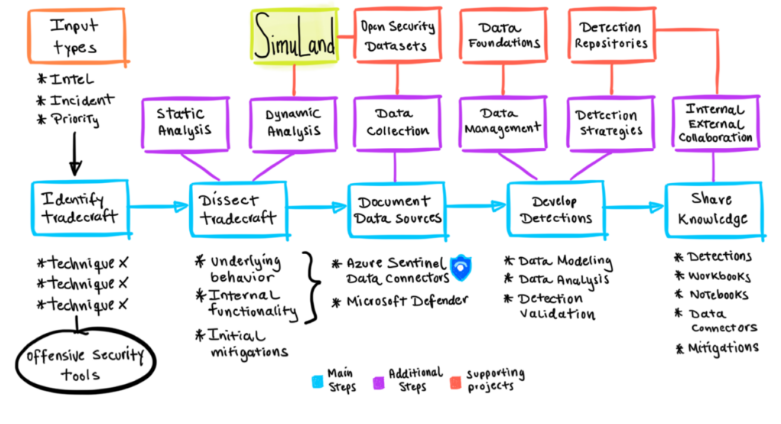

Ces environnements de laboratoire fourniront des cas d'utilisation à partir d'une variété de sources de données, y compris la télémétrie des produits de sécurité Microsoft 365 Defender, Azure Defender et d'autres sources de données intégrées via les connecteurs de données Azure Sentinel. Voici, ci-dessous, la feuille de route pour SimuLand :

- comprendre le comportement et la fonctionnalité sous-jacents du matériel des cybercriminels ;

- identifier les mesures d'atténuation et les voies d'attaque en documentant les conditions préalables à chaque action des cybercriminels ;

- accélérer la conception et le déploiement d'environnements de laboratoire de recherche sur les menaces ;

- se tenir au courant des dernières techniques et des derniers outils utilisés par les acteurs de la menace ;

- identifier, documenter et partager les sources de données pertinentes pour modéliser et détecter les actions des cybercriminels.

Intégration des processus

L’objectif est d'intégrer SimuLand aux méthodologies de recherche sur les menaces où l'analyse dynamique est appliquée à des scénarios de simulation de bout en bout. L'image ci-dessous montre où SimuLand pourrait s'intégrer.

Carte des méthodologies de recherche sur les menaces

La structure

La structure du projet est très simple et décomposée de manière modulaire afin que l’on puisse réutiliser et tester quelques combinaisons d'actions des cybercriminels avec différentes conceptions d'environnement de laboratoire. En outre, des guides de laboratoire étape par étape sont fournis pour regrouper toute la documentation nécessaire non seulement pour exécuter l'exercice de simulation de bout en bout, mais aussi pour préparer et déployer l'environnement de laboratoire. Cette initiative découle de divers projets open source tels que Azure Sentinel2Go et Blacksmith de la communauté Open Threat Research (OTR).

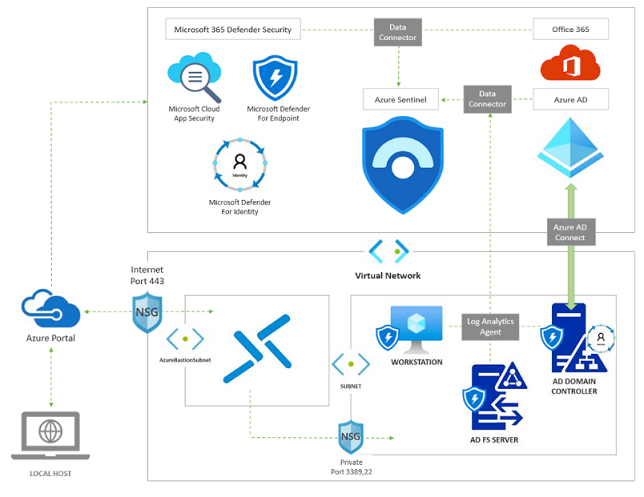

Le processus de déploiement

Alors que certains laboratoires reproduiront un environnement hybride interdomaines (sur site vers le cloud), d'autres se concentreront uniquement sur les ressources dans le cloud. En outre, des modèles Azure Resource Manager (ARM) sont fournis pour accélérer le processus de déploiement et documenter l'infrastructure en tant que code. L'image ci-dessous représente le premier environnement publié.

Environnement réseau

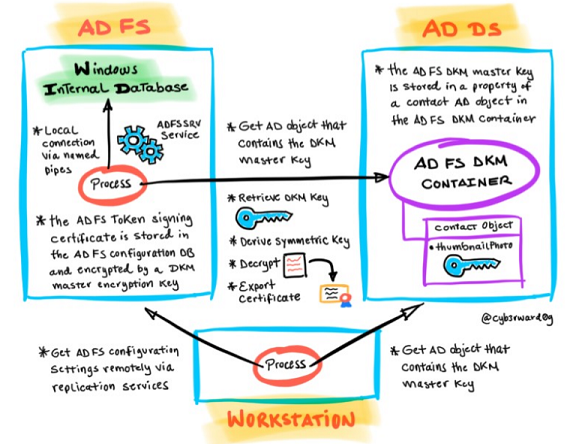

Simuler et détecter

Tous les plans de simulation fournis dans le cadre de ce projet sont basés sur la recherche et décomposés en actions d’une cybercriminelle mise en correspondance avec le framework ATT&CK de MITRE. L'objectif de la composante « simuler et détecter » est également de résumer les principales étapes utilisées par un acteur de la menace pour accomplir un objet spécifique et de permettre aux chercheurs en sécurité de se familiariser avec le comportement des cybercriminels à un niveau élevé. Par exemple, l'image ci-dessous montre certaines des façons dont on pourrait exporter le certificat de signature de jeton d'un serveur de fédération.

Exemple d'exportation du certificat de signature de jeton depuis le serveur de fédération

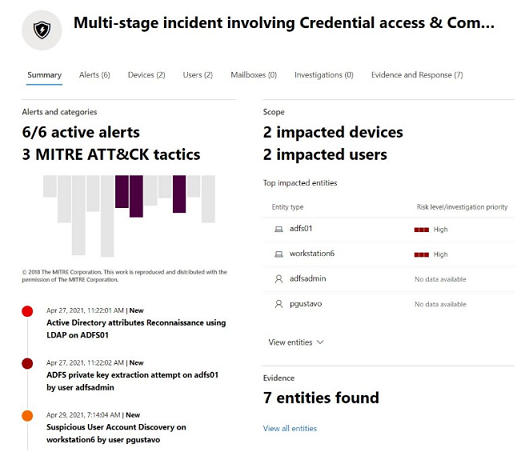

Organiser les alertes de sécurité

Enfin, d'un point de vue défensif, les étapes de la simulation seront mises en correspondance avec les requêtes de détection et les alertes des produits de sécurité Microsoft 365 Defender, Azure Defender et Azure Sentinel. Il est possible d’utiliser des vues similaires comme celle ci-dessous du portail de sécurité de Microsoft 365 pour organiser les alertes de sécurité. Microsoft espère que cela aidera à guider certaines des recherches étendues sur les menaces générées par l'exercice de simulation.

Portail de sécurité Microsoft 365 Defender

Il est également possible d’utiliser l'expérience d'investigation Azure Sentinel pour regrouper les alertes de Microsoft 365 defender et d'Azure Sentinel afin de fournir un contexte supplémentaire.

Futurs travaux

En plus de créer plus de scénarios, Microsoft envisage également de travailler sur plusieurs fonctionnalités pour améliorer le projet. La liste ci-dessous montre certaines des idées en cours de conception :

- un modèle de données pour documenter les étapes de la simulation d'une manière plus organisée et standardisée ;

- un pipeline CI/CD avec Azure DevOps pour déployer et maintenir l'infrastructure ;

- l'automatisation des actions d'attaque dans le cloud via Azure Functions ;

- des capacités d'exportation et de partage de la télémétrie générée avec la communauté InfoSec.

Comment se préparer

La mauvaise nouvelle, est que presque tous les environnements fournis dans le cadre de cette initiative nécessitent au moins une licence Microsoft 365 E5 (payante ou d'essai) et d'un tenant Azure.

La télémétrie dans la communauté Linux

En février de cette année, la Fondation Raspberry Pi a installé en secret un dépôt Microsoft sur l'OS de tous les Raspberry Pi, ce qui a provoqué la montée au créneau de la communauté Linux très opposée à la télémétrie.

Dans la communauté Linux, tout projet de la Fondation Linux doit obtenir l'autorisation de la Fondation Linux avant d'utiliser un mécanisme de collecte des données de télémétrie d'un projet open source. Lors de l'examen d'une proposition de collecte de données de télémétrie, la Fondation Linux étudiera un certain nombre de facteurs et de considérations.

Les projets open source doivent être particulièrement vigilants avant d'autoriser la collecte de données de télémétrie. La législation récente sur la confidentialité des données dans différentes juridictions reflète également la sensibilité des considérations entourant ces pratiques. Par défaut, les projets de la Fondation Linux ne doivent pas collecter de données de télémétrie auprès des utilisateurs de logiciels open source distribués au nom du projet. Si une communauté de projet souhaite collecter des données de télémétrie, elle doit d'abord se coordonner avec les membres de l'équipe juridique de la Fondation Linux afin de procéder à un examen détaillé des données de télémétrie et du mécanisme de collecte proposés.

La collecte de Données de Télémétrie par un logiciel open source, ainsi que l'utilisation et la distribution de Données de Télémétrie au sein d'une communauté de projet, peuvent soulever au moins quatre préoccupations pertinentes pour les utilisateurs de ce logiciel :

- la confidentialité des données individuelles : les données télémétriques permettent-elles de suivre ou d'identifier l'utilisateur de manière unique ? Même si ce n'est pas le cas, les données de télémétrie comprennent-elles une forme d'information personnelle soumise aux lois et règlements, ou même simplement que l'utilisateur ne réalise pas qu'elle est partagée ?

- confidentialité des données : les données de télémétrie entraînent-elles l'envoi d'informations potentiellement sensibles pour l'entreprise à la communauté du projet ? Une entreprise se rend-elle compte que le logiciel libre partage ces données ? Même si un membre du personnel a cliqué pour consentir, a-t-il été autorisé à permettre le partage des données au nom de son employeur ?

- sensibilisation à la collecte : le logiciel garantit-il que tous les utilisateurs et installateurs concernés du logiciel sont informés de la collecte des données de télémétrie, avant qu'elle ne soit activée ? S'agit-il d'une option de refus ou d'acceptation ? Les avis ou les consentements peuvent-ils être contournés par inadvertance lorsque le logiciel est installé par des moyens automatisés ?

- sécurité du mécanisme de collecte : la fonctionnalité "phone home" ouvre-t-elle des failles de sécurité par inadvertance ? Ces vulnérabilités pourraient-elles être présentes même pour les utilisateurs qui refusent d'activer les données de télémétrie ?

Source : Microsoft

Et vous ?

Que pensez vous de SimuLand ?

Que pensez vous de SimuLand ?

Quel est votre avis sur la télémétrie telle qu'elle est pratiquée par les fabricants ?

Quel est votre avis sur la télémétrie telle qu'elle est pratiquée par les fabricants ?

Que pensez-vous de la position de la communauté Linux sur la télémétrie ?

Que pensez-vous de la position de la communauté Linux sur la télémétrie ?

Voir aussi :

La Fondation Raspberry Pi installe en secret un dépôt Microsoft sur l'OS de tous les Raspberry Pi et provoque la montée au créneau de la communauté Linux, très opposée à la télémétrie

La Fondation Raspberry Pi installe en secret un dépôt Microsoft sur l'OS de tous les Raspberry Pi et provoque la montée au créneau de la communauté Linux, très opposée à la télémétrie

Microsoft présente en version Preview un nouvel outil pour contrôler la télémétrie sous Windows 10, permettant aux clients d'entreprise un plus grand degré de contrôle sur leurs données

Microsoft présente en version Preview un nouvel outil pour contrôler la télémétrie sous Windows 10, permettant aux clients d'entreprise un plus grand degré de contrôle sur leurs données

Windows 10 : Microsoft fait des concessions sur la télémétrie et propose un portail web pour gérer vos paramètres de confidentialité

Windows 10 : Microsoft fait des concessions sur la télémétrie et propose un portail web pour gérer vos paramètres de confidentialité

Mozilla installe un agent de télémétrie sous Firefox 75 pour Windows pour savoir quel est votre navigateur par défaut, à une fréquence journalière

Mozilla installe un agent de télémétrie sous Firefox 75 pour Windows pour savoir quel est votre navigateur par défaut, à une fréquence journalière

Que pensez vous de SimuLand ?

Quel est votre avis sur la télémétrie telle qu'elle est pratiquée par les fabricants ?

Que pensez-vous de la position de la communauté Linux sur la télémétrie ?

La Fondation Raspberry Pi installe en secret un dépôt Microsoft sur l'OS de tous les Raspberry Pi et provoque la montée au créneau de la communauté Linux, très opposée à la télémétrie

Microsoft présente en version Preview un nouvel outil pour contrôler la télémétrie sous Windows 10, permettant aux clients d'entreprise un plus grand degré de contrôle sur leurs données

Windows 10 : Microsoft fait des concessions sur la télémétrie et propose un portail web pour gérer vos paramètres de confidentialité

Mozilla installe un agent de télémétrie sous Firefox 75 pour Windows pour savoir quel est votre navigateur par défaut, à une fréquence journalière

Répondre avec citation

Répondre avec citation

Partager