Oui, tout comme le Closed-Source (rien que ces derniers mois, on a Ubiquiti, Microsoft Azure à travers Solar Winds Orion, puis Microsoft Exchange. les firewalls Zyxel et leur compte admin caché et codé en dur, et pas plus tard qu'aujourd'hui un article sur Clickstudios PasswordState).

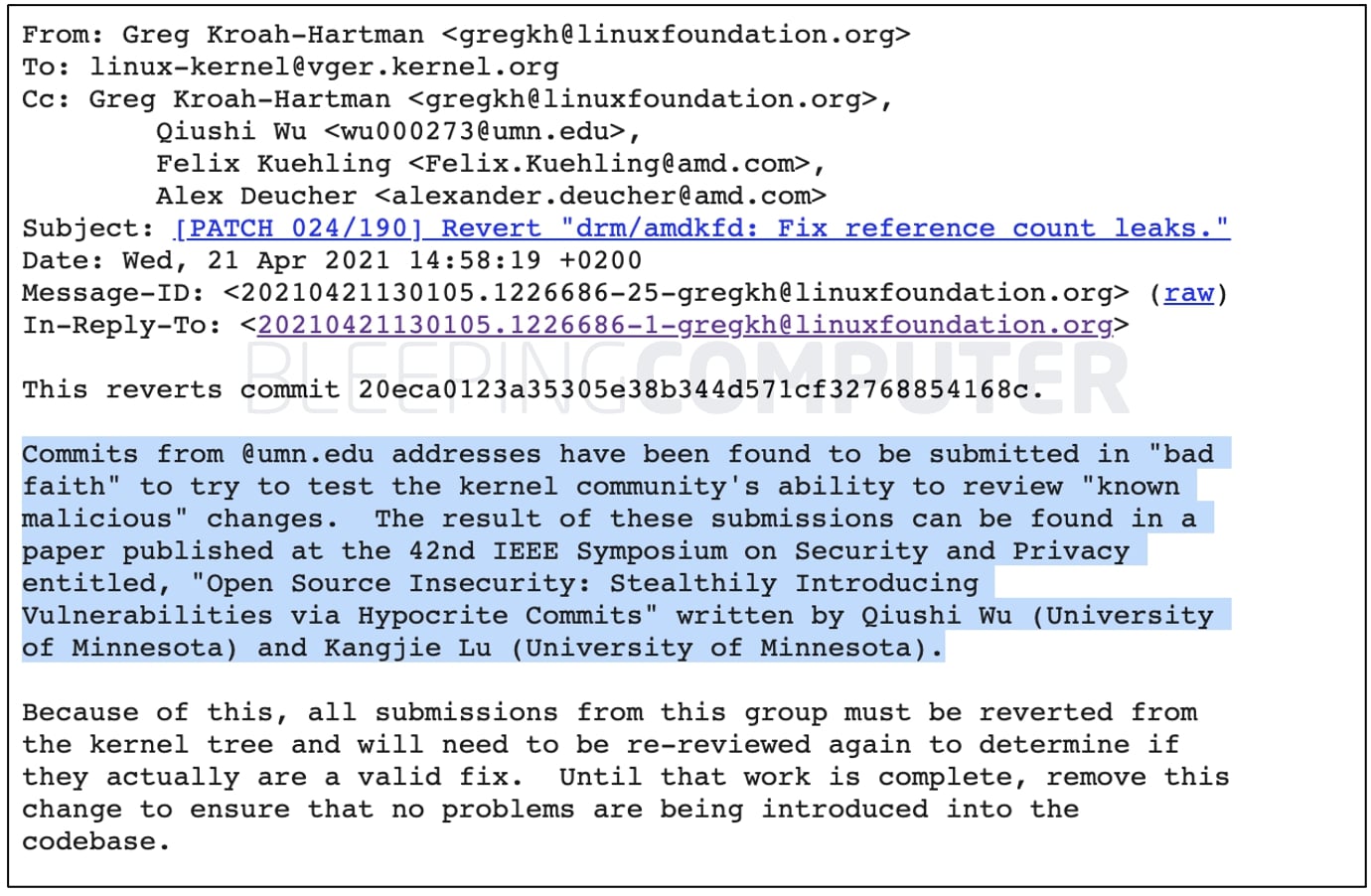

L'Open-Source est tout aussi vulnérable, comme tu le soulignes, et tu as raison (d'ailleurs, il me semble que c'était un des postulats de l'article de recherche en question).

Du coup il est important de tirer parti d'un avantage de l'Open Source: auditer le code.

Après, il ne faut pas se le cacher, les audits ça coûte cher et les gens vraiment compétents ne courent pas les rues.

Répondre avec citation

Répondre avec citation

Quel est votre avis sur le sujet ?

Quel est votre avis sur le sujet ?

Partager