Donc en 2017, OVH annonce ceci :

Et en 2021, rien n'a été apparemment fait :

- Il n'y a toujours qu'une seule alimentation électrique pour l'ensemble du site de Strasbourg.

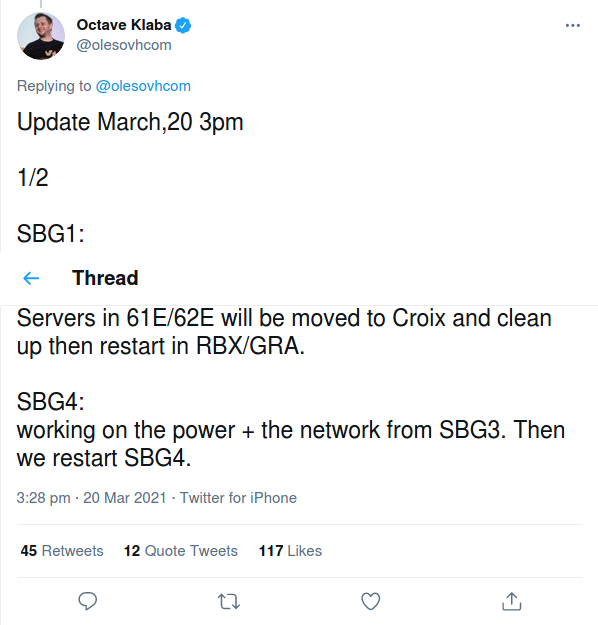

- SBG1 et SBG4 sont toujours là. (Ce n'est que maintenant qu'ils vont fermer SBG1 et déplacer une partie des serveurs de SBG1 vers SBG4)

Pire, OVHCloud a annoncé qu'ils allaient alimenter SBG4 (électricité et réseau) à partir de SBG3.

Il n'y a aucune redondance sur le datacenter de Strasbourg, c'est effrayant. Le site de Strasbourg est clairement un site à éviter en l'état.

Et quand à la climatisation des salles via un refroidissement à eau, OVH n'a rien inventé : ça existe déjà chez Scaleway (DC5) :

https://lafibre.info/scaleway/dc5/

Enfin, la dernière annonce d'OVHCloud de vouloir "faire évoluer les standards de protection" fait rire (jaune)...

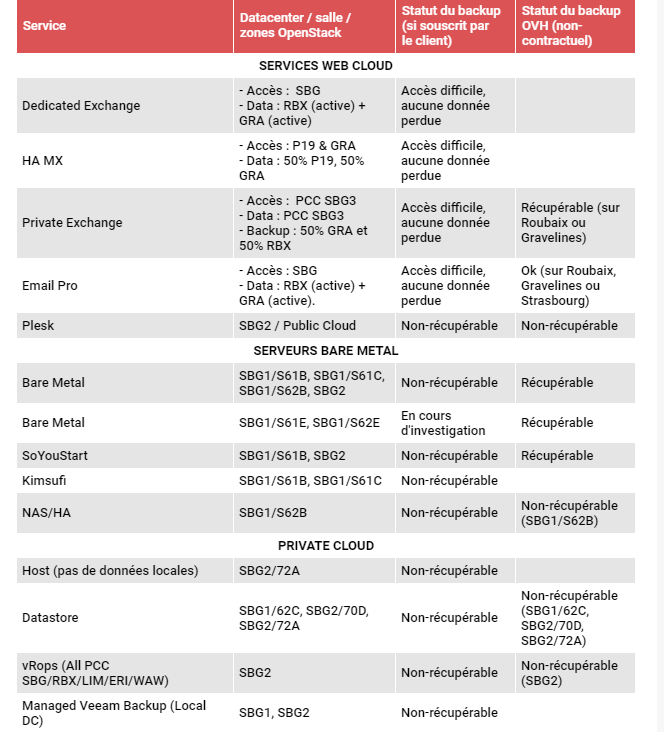

Qu'ils implémentent déjà les principes de base existants de l'agencement et la gestion d'un datacenter et qu'ils soient plus transparents sur l'éventuel backup de leurs hébergements ainsi que leurs offres payantes de backup (réplications éventuelles et lieux de stockages des backups), ce sera déjà un énorme pas en avant...

..

OVHCloud c'est du low-cost, et le low-cost - il n'y a pas de magie - ca se fait toujours au détriment de l'un ou l'autre élément.

Je ne comprends pas comment on a pu reconnaître OVHcloud comme fournisseur de cloud souverain.

Répondre avec citation

Répondre avec citation

Consultez nos FAQ :

Consultez nos FAQ :

Partager