France : Les hackers de l'État russe ont ciblé les serveurs Centreon dans le cadre d'une campagne qui a duré des années,

un rapport de l'ANSSI expose ces nouvelles attaques du groupe Sandworm

L’Agence nationale de la sécurité des systèmes d'information (ANSSI) a déclaré qu'un groupe de pirates militaires russes, connu sous le nom de groupe Sandworm, est à l'origine d'une opération de trois ans au cours de laquelle ils ont pénétré dans les réseaux internes de plusieurs entités françaises utilisant le logiciel de surveillance informatique Centreon. Cette campagne, qui ciblait le logiciel de supervision Centreon (édité par la société française du même nom), a principalement touché des prestataires de services informatiques, notamment d’hébergement web et a déclenché de nouvelles discussions sur la sécurité de la chaîne d'approvisionnement des logiciels.

Les attaques ont été détaillées dans un rapport technique publié hier par l'Agence Nationale de la Sécurité des Systèmes d'Information, également connue sous le nom d'ANSSI, la principale agence de cybersécurité du pays. « Cette opération a surtout touché les fournisseurs de technologies de l'information, en particulier les hébergeurs de sites web. La première victime semble avoir été compromise à partir de la fin de 2017. La campagne a duré jusqu'en 2020 », ont déclaré aujourd'hui les responsables de l'ANSSI.

Le point d'entrée dans les réseaux des victimes était lié à Centreon, une plateforme de surveillance des ressources informatiques et un produit similaire en termes de fonctionnalités à la plateforme Orion de SolarWinds. Selon l'ANSSI, les attaquants ont ciblé les systèmes Centreon qui sont restés connectés à Internet. L'agence française n’ a pas spécifié si les attaques exploitaient une vulnérabilité du logiciel Centreon ou si les attaquants avaient deviné les mots de passe des comptes d'administration.

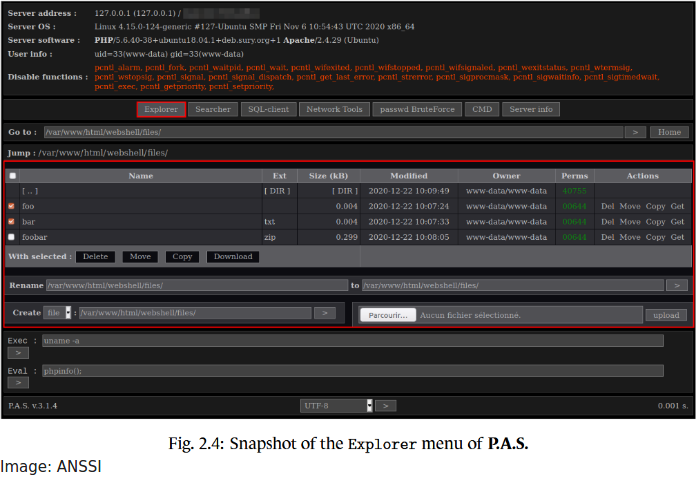

Cependant, L’ANSSI a constaté sur les systèmes compromis l’existence d’une porte dérobée de type webshell, déposée sur plusieurs serveurs Centreon exposés sur internet. Cette porte dérobée a été identifiée comme étant le webshell P.A.S. dans sa version 3.1.4. Sur ces mêmes systèmes, l’ANSSI a ensuite identifié la présence d’une autre porte dérobée nommée Exaramel. Ces deux souches de logiciels malveillants utilisés ensemble ont permis aux pirates de contrôler totalement le système compromis et son réseau adjacent.

L'ANSSI a déclaré « Cette campagne présente de nombreuses similarités avec des campagnes antérieures du mode opératoire Sandworm », et dans une rare mesure confie avoir réussi à relier ces attaques au groupe Sandworm.

En octobre 2020, le ministère américain de la Justice a formellement accusé six officiers militaires russes de leur participation à des cyberattaques orchestrées par ce groupe, liant officiellement Sandworm à l'unité 74455 de la Direction principale du renseignement russe (GRU), un service de renseignement militaire faisant partie de l'armée russe. Parmi les cyberattaques menées précédemment par ce groupe, citons les pannes de réseau électrique en Ukraine en 2015 et 2016, les attaques au wiper NotPetya en 2017, les attaques de la cérémonie d'ouverture des Jeux olympiques d'hiver de PyeongChang en 2018 et la destruction massive de sites web géorgiens en 2019. En outre, le ministère américain de la Justice a également lié ce groupe à des attaques contre la France, notamment les cyberattaques contre le mouvement En marche! qui a porté Emmanuel Macron à la tête de la France.

L'agence a également découvert que des serveurs connus contrôlés par Sandworm étaient utilisés dans le cadre de l'infrastructure de commandement et de contrôle pour les infiltrations d'entités françaises et européennes qui ont eu lieu il y a quatre ans. « D'une manière générale, on sait que l'ensemble d'intrusion Sandworm mène des campagnes d'intrusion conséquentes avant de se concentrer sur des cibles spécifiques qui correspondent à ses intérêts stratégiques au sein du pool de victimes. La campagne observée par l'ANSSI correspond à ce comportement », a déclaré l'agence.

Par la publication de son rapport, l'ANSSI met en garde et exhorte les organisations françaises et internationales à inspecter leurs installations Centreon pour détecter la présence des deux souches de logiciels malveillants P.A.S. et Exaramel. L'agence a également publié une série de recommandations à l'intention des organisations afin de barrer la voie au groupe Sandworm et les autres groupes de même type. Il s'agit notamment d'améliorer la gestion des correctifs, de durcir les serveurs et de limiter l'exposition des systèmes de surveillance.

« Les systèmes de surveillance tels que Centreon doivent être fortement imbriqués avec le système d'information surveillé et sont donc une cible privilégiée pour les ensembles d'intrusion cherchant à se latéraliser. Il est recommandé soit de ne pas exposer les interfaces web de ces outils à l'Internet, soit de limiter cet accès en utilisant une authentification non applicative (certificat client TLS, authentification de base sur le serveur web) », a ajouté l'agence.

Malgré la similarité des fonctionnalités entre Centreon et les applications SolarWinds Orion, les attaques de Centreon semblent être une exploitation opportuniste des systèmes exposés à Internet plutôt qu'une attaque de la chaîne d'approvisionnement, comme l'ont souligné aujourd'hui plusieurs experts en sécurité sur Twitter. Timo Stephens qui travaille dans une agence allemande de cyberespionnage a déclaré : « Depuis plus de trois ans, Sandworm utilise des webshells et la version Linux de la porte dérobée Exaramel contre des entités françaises sans être détecté. Le vecteur d'attaque initial n'est pas clair, mais des logiciels malveillants ont été trouvés sur des serveurs fonctionnant sous Centreon (vulnérabilité plus probable que la chaîne d'approvisionnement) ».

Source : ANSSI, Twitter

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

La NSA alerte sur une vague de cyberattaques contre les serveurs Exim, par le groupe russe Sandworm

Président de Microsoft : le piratage de SolarWinds a été « l'attaque la plus importante et la plus sophistiquée » jamais réalisée, les empreintes informatiques de plus de 1000 développeurs trouvées

Les USA inculpent six agents du renseignement militaire russe pour une série de cyberattaques majeures, dont le wiper NotPetya et l'attaque contre le parti français En marche ! en 2017

Répondre avec citation

Répondre avec citation

Partager