Les administrateurs du rançongiciel Ziggy annoncent l'arrêt de ses opérations et publient des clés de déchiffrement,

suite aux récentes opérations des forces de l’ordre contre Emotet et Netwalker

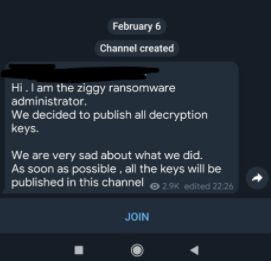

Après Fonix Ransomware, les opérateurs derrière le rançongiciel Ziggy ont annoncé l’arrêt de ses opérations. Ziggy était un rançongiciel classique qui chiffrait et demandait une rançon pour la clé, mais n’exfiltrait pas de données. La nouvelle a été confirmée ce weekend par un chercheur en sécurité répondant au pseudonyme twitter M. Shahpasandi. L’annonce a été tout d’abord réalisée par un canal Telegram :

« Bonjour, je suis l'opérateur du rançongiciel Ziggy. J'ai décidé de publier toutes les clés de déchiffrement. Nous sommes vraiment désolés pour ce que nous avons fait. Aussi vite que possible, toutes les clés de déchiffrement seront publiées sur ce canal ».

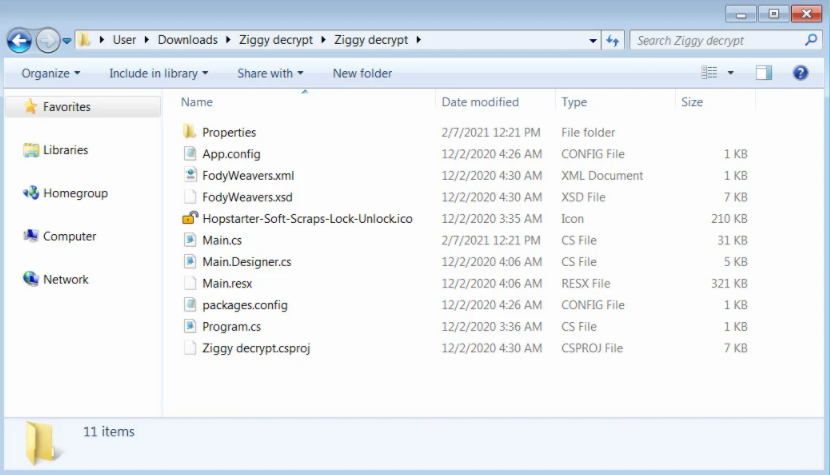

Le groupe a procédé à la publication des clés de déchiffrement de son ransomware. L’administrateur a publié un fichier SQL contenant 922 clés de déchiffrement. Chaque victime aura besoin de trois clés pour récupérer ses fichiers chiffrés. Un outil de déchiffrement a également été mis à disposition par les cybercriminels. Un autre logiciel contient les clés de chiffrement hors ligne et permet de déchiffrer sans être connecté à Internet.

Bien sûr, il n'est pas conseillé d'utiliser les outils proposés par les cybercriminels pour tenter de récupérer ses fichiers. Il vaut mieux attendre les outils fournis par une entreprise de cybersécurité. D'ailleurs, selon M.Shahpasandi, le fichier de déchiffrement contenait lui aussi des éléments malicieux. Toutefois, grâce à la publication des cybercriminels, plusieurs entreprises de sécurité informatique vont sortir un outil de déchiffrement sain dans les jours ou semaines à venir.

Code source pour différents décrypteurs de ransomware Ziggy

Les récentes opérations des forces de l’ordre contre Emotet et Netwalker sont susceptibles d'avoir motivé la décision du groupe.

En effet, les autorités de huit pays, dont la France, les États-Unis, le Royaume-Uni et l’Allemagne, ont pris le contrôle de l’infrastructure d’Emotet, l’un des logiciels malveillants les plus importants de la cybercriminalité mondiale, a annoncé Europol, mercredi 27 janvier. Depuis plus de six ans, Emotet a infecté des centaines de milliers d’ordinateurs dans le monde. Ses auteurs vendaient ensuite pour d’autres cybercriminels l’accès à ces machines compromises. Opération nébuleuse jusqu’alors, Emotet servait de porte d’entrée pour un grand nombre de cyberattaques.

Emotet est une souche de malware et une plateforme de cybercriminalité qui serait basée en Russie. Elle aurait été démantelée en Ukraine. Le malware, également connu sous le nom de Geodo et Mealybug, a été détecté pour la première fois en 2014. « Emotet est actuellement considéré comme le logiciel malveillant le plus dangereux au monde », a déclaré l'agence de police fédérale allemande BKA dans un communiqué. « La destruction de l'infrastructure Emotet est un coup dur contre la criminalité internationale organisée sur Internet. »

Selon des chiffres de Chainalysis, qui sont une compilation des transactions vers les adresses blockchain liées aux attaques de ransomware, le montant total payé par les victimes de ransomware a augmenté de 311 % en 2020 pour atteindre l'équivalent de près de 350 millions de dollars en cryptomonnaies. Aucune autre catégorie de criminalité basée sur la cryptomonnaie n'a connu un taux de croissance plus élevé. Gardez également à l'esprit que ce nombre est une limite inférieure du total réel, car il n'est pas exclu que Chainalysis n'ait pas répertorié toutes les adresses de paiement des victimes dans ses ensembles de données. C'est pourquoi, bien que Chainalysis possède l'un des ensembles de données les plus complets sur la cybercriminalité liée à la cryptomonnaie, la société reconnaît que son estimation n'est qu'une limite inférieure du total réel dû.

De son côté, l’ANSSI note une augmentation de 255 % des signalements d’attaque par rançongiciel dans son périmètre par rapport à 2019.

En 2020, la majorité des signalements remontés à l’ANSSI ont concerné un nombre limité de rançongiciels, fonctionnant tous selon le modèle économique du RaaS : Sodinokibi (alias REvil), DoppelPaymer, Maze, Netwalker et Egregor. Le modèle du RaaS consiste à proposer l’accès sous forme d’abonnement ou de partenariat à un rançongiciel, ses infrastructures de paiement et de distribution ainsi qu’à un ensemble de services back-office (maintien en condition opérationnelle, support technique, interface de gestion d’implants, interface d’échange avec les victimes, etc.), le tout sous une forme « prête à l’emploi ».

Les cybercriminels souscrivant aux services d’un RaaS sont dits « affiliés » à ce service. Il leur permet de mener des opérations d’extorsion efficaces à moindre coût, sans nécessairement détenir les compétences techniques pour le développement d’un rançongiciel et le maintien de son infrastructure de commande et de contrôle (C2). Ce service de RaaS peut être public (GandCrab2 , Dharma ou encore Ranion par exemple), restreint (Sodinokibi3 par exemple) ou privé (Nemty par exemple).

Par exemple, les développeurs de Sodinokibi ont choisi de limiter le nombre d’affiliés, de leur imposer un niveau d’activité élevé et d’interdire tout affilié anglophone. En outre, ils cherchent des profils d’affiliés particuliers, notamment spécialisés dans la compromission ciblée de réseaux d’entreprises.

Les développeurs de Sodinokibi mettent à disposition de leurs affiliés un code de chiffrement, une infrastructure de distribution, des interfaces d’administration, de paiement et de contact avec leurs futures victimes ainsi qu’un site Internet dédié à la publication de données exfiltrées. Ils proposent également l’équivalent d’un support utilisateur. En échange, 30 à 40 % des gains générés par ces affiliés leur reviennent.

Le modèle de RaaS multiplie le nombre d’attaques par rançongiciel ainsi que le nombre de méthodes différentes pour compromettre le réseau victime et s’y propager. Il rencontre un important succès dans l’écosystème cybercriminel depuis 2019. Des rançongiciels historiquement utilisés par un unique groupe cybercriminel se convertissent en RaaS : Phobos, apparu en octobre 2017, est vendu en tant que RaaS depuis avril 2019. Les RaaS sont également caractérisés par leur évolution et leur régulière amélioration. Par exemple, GandCrab a évolué en Sodinokibi, AKO a évolué en Ranzy, Defray777 a évolué en RansomEXX. Les développeurs de DarkSide ont même annoncé être d’anciens affiliés d’autres rançongiciels, dont ils se seraient inspirés.

Source : M. Shahpasandi

Répondre avec citation

Répondre avec citation

Quel est votre avis sur le sujet ?

Quel est votre avis sur le sujet ?

Partager