Kobalos, un nouveau logiciel malveillant, vole les informations d'identification SSH des supercalculateurs Linux, BSD et Solaris

il pourrait y avoir des variantes pour les systèmes AIX et Windows

Avec l’évolution du cloud computing, l’accès à des infrastructures réseau distant (situées à des centaines ou des milliers de kilomètres) est devenu monnaie courante. Il existe de nombreux protocoles d’accès distant pouvant permettre aux administrateurs d’accéder à leurs serveurs à distance. Les plus connus sont Telnet, SSH (Secure SHell). Contrairement à Telnet, SSH est un protocole sécurisé qui combine le chiffrement asymétrique au chiffrement symétrique pour sécuriser les données transitant sur le réseau.

Dans un rapport publié hier, les chercheurs en sécurité de la société de cybersécurité ESET ont analysé les logiciels malveillants qui ont ciblé principalement les ordinateurs à haute performance (HPC), les serveurs des réseaux universitaires et de recherche. En utilisant l’ingénierie inverse, ils ont découvert qu’une nouvelle porte dérobée vise les superordinateurs du monde entier, volant souvent les identifiants des connexions réseau sécurisées en utilisant une version infectée du logiciel OpenSSH.

« Nous avons procédé à la rétro-ingénierie de ce petit, mais complexe, logiciel malveillant qui est portable sur de nombreux systèmes d'exploitation, y compris Linux, BSD et Solaris. Certains artefacts découverts au cours de l'analyse indiquent qu'il pourrait également y avoir des variantes pour les systèmes d'exploitation AIX et Windows. Nous avons nommé ce logiciel malveillant Kobalos pour la taille minuscule de son code et ses nombreuses astuces », ont-ils déclaré. « Nous avons travaillé avec l'équipe de sécurité informatique du CERN et d'autres organisations impliquées dans la lutte contre les attaques sur les réseaux de recherche scientifique. Selon eux, l'utilisation du logiciel malveillant Kobalos est innovante », précise l’entreprise.

Notons qu'OpenSSH (OpenBSD Secure Shell) est un ensemble d'outils informatiques libres permettant des communications sécurisées sur un réseau informatique en utilisant le protocole SSH. Il chiffre tout le trafic pour éliminer les détournements de connexion et autres attaques. De plus, OpenSSH fournit plusieurs méthodes d'authentification et des options de configuration sophistiquées.

Selon les auteurs dudit rapport, Kobalos ne vise pas exclusivement les HPC. Après avoir créé une empreinte digitale pour la menace, ESET a effectué des scans sur Internet pour trouver les victimes de Kobalos. Bien qu'un grand nombre des systèmes compromis étaient des superordinateurs et des serveurs du secteur universitaire et de la recherche, un fournisseur d'accès Internet en Asie, un fournisseur de services en sécurité nord-américain, ainsi que certains serveurs personnels ont également été compromis par cette menace.

Industrie et région des organisations compromises

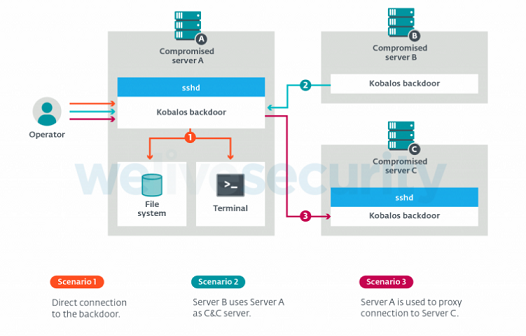

Kobalos est une porte dérobée générique. Elle contient des commandes qui ne révèlent pas l’intention des cybercriminels. Elle permet l'accès à distance au système de fichiers, offre la possibilité d'ouvrir des sessions de terminal et permet des connexions par proxy à d'autres serveurs infectés par Kobalos. Bien que la conception de Kobalos soit complexe, ses fonctionnalités sont limitées et presque entièrement liées à l'accès caché par une porte dérobée. Une fois entièrement déployé, le logiciel malveillant donne accès au système de fichiers du système compromis et permet d'accéder à un terminal distant qui donne aux attaquants la possibilité d'exécuter des commandes arbitraires.

Dans un mode, le logiciel malveillant agit comme un implant passif qui ouvre un port TCP sur une machine infectée et attend une connexion entrante d'un cybercriminel. Un autre mode permet au logiciel malveillant de convertir les serveurs cibles en serveurs de commande et de contrôle (CoC) auxquels d'autres appareils infectés par Kobalos se connectent. Les machines infectées peuvent également être utilisées comme des proxies qui se connectent à d'autres serveurs compromis par le logiciel malveillant.

Une caractéristique intéressante qui distingue ce logiciel malveillant est que son code est regroupé en une seule fonction et qu'il ne reçoit qu'un seul appel du code légitime d'OpenSSH. Il possède cependant un flux de contrôle non linéaire, appelant récursivement cette fonction pour effectuer des sous-tâches. Les chercheurs ont découvert que les clients distants ont trois options pour se connecter à Kobalos :

- ouvrir un port TCP et attendre une connexion entrante (parfois appelée "porte dérobée passive") ;

- se connecter à une autre instance de Kobalos configurée pour fonctionner comme un serveur ;

- attendre les connexions à un service légitime déjà en cours d'exécution, mais provenant d'un port TCP source spécifique (infection du serveur OpenSSH en cours d'exécution).

Aperçu des fonctionnalités de Kobalos

Bien que les cybercriminels disposent de plusieurs moyens pour atteindre une machine infectée par Kobalos. La méthode la plus utilisée est celle où le logiciel malveillant est intégré dans l'exécutable du serveur OpenSSH et déclenche le code de la porte dérobée si la connexion provient d'un port source TCP spécifique. Le logiciel malveillant chiffre également le trafic en provenance et à destination des cybercriminels. Pour ce faire, les cybercriminels doivent s'authentifier à l'aide d'une clé RSA-512 et d'un mot de passe. La clé génère et chiffre deux clés de 16 octets qui chiffrent la communication à l'aide du chiffrement RC4. De plus, la porte dérobée peut commuter la communication vers un autre port et agir comme un proxy pour atteindre d'autres serveurs compromis.

Compte tenu de sa base de code minuscule (seulement 24 KB) et de son efficacité, l'ESET affirme que la sophistication de Kobalos « n'est que rarement vue dans les logiciels malveillants Linux ». Tout serveur compromis par ce logiciel peut être transformé en serveur CoC par les clients qui envoient une seule commande. Comme les adresses IP et les ports du serveur CoC sont codés en dur dans l'exécutable, les opérateurs peuvent alors générer de nouveaux échantillons Kobalos qui utilisent ce nouveau serveur CoC.

« Les nombreuses fonctionnalités bien mises en œuvre et les techniques d'évasion du réseau montrent que les attaquants via Kobalos sont beaucoup plus efficaces », ont écrit les chercheurs de l'ESET. « Leurs cibles assez visibles montrent également que l'objectif des développeurs de Kobalos n'est pas de compromettre le plus grand nombre de systèmes possible. Sa petite empreinte et ses techniques d'évasion du réseau peuvent expliquer pourquoi il est passé inaperçu jusqu'à ce que nous approchions les victimes avec les résultats de notre scan sur Internet », ont-ils ajouté.

Diagramme de séquence résumant les protocoles du réseau Kobalos

L'entreprise technologique basée à Bratislava en Slovaquie dit ne pas savoir comment l'installation du logiciel malveillant s’effectue. Toutefois, un composant qui usurpe les identifiants utilisés par les administrateurs pour se connecter aux machines via le protocole SSH serait une possibilité, mais il est peu probable que ce soit le seul moyen d'attaque. « L'intention des auteurs de ce logiciel malveillant est encore inconnue, indique l'entreprise. Nous n'avons pas trouvé d'indices indiquant s'ils volent des informations confidentielles, recherchent un gain financier ou tout autre chose. »

Source : ESET

Et vous ?

Pour ce type de logiciel malveillant, quelle solution envisager selon-vous ?

Voir aussi

Play Store : Google a supprimé 17 applications Android infectées par le malware Joker, et téléchargées plus de 120 000 fois

La NSA et le FBI dévoilent le nouveau malware Drovorub de fabrication russe ciblant Linux, les agences émettent une alerte commune contenant des détails techniques sur ce logiciel malveillant

Les auteurs du rançongiciel Shade mettent un terme à leurs opérations, publient 750 000 clés de déchiffrement individuelles et demandent pardon, pour le préjudice causé à leurs victimes

L'ANSSI dresse un état des lieux sur l'évolution de l'écosystème des rançongiciels, qui ciblent désormais de plus en plus les entreprises et les institutions

Répondre avec citation

Répondre avec citation

Partager