Le botnet Emotet, l'un des plus gros logiciels de cybercriminalité en activité depuis plus de six ans, a été neutralisé

grâce à une opération coordonnée par Europol impliquant les autorités de huit pays

Les autorités de huit pays, dont la France, les États-Unis, le Royaume-Uni et l’Allemagne, ont pris le contrôle de l’infrastructure d’Emotet, l’un des logiciels malveillants les plus importants de la cybercriminalité mondiale, a annoncé Europol, mercredi 27 janvier. Depuis plus de six ans, Emotet a infecté des centaines de milliers d’ordinateurs dans le monde. Ses auteurs vendaient ensuite pour d’autres cybercriminels l’accès à ces machines compromises. Opération nébuleuse jusqu’alors, Emotet servait de porte d’entrée pour un grand nombre de cyberattaques.

Emotet est une souche de malware et une plateforme de cybercriminalité qui serait basée en Russie. Elle aurait été démantelée en Ukraine. Le malware, également connu sous le nom de Geodo et Mealybug, a été détecté pour la première fois en 2014.

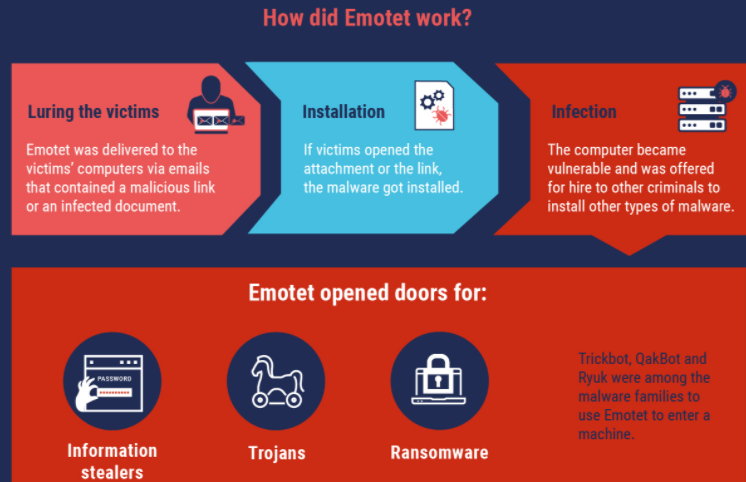

Les premières versions du malware Emotet fonctionnaient comme un cheval de Troie bancaire visant à voler les informations d'identification bancaires des hôtes infectés. Tout au long de 2016 et 2017, les opérateurs Emotet ont mis à jour le cheval de Troie et l'ont reconfiguré pour qu'il fonctionne principalement comme un « chargeur », un type de logiciel malveillant qui accède à un système, puis permet à ses opérateurs de télécharger des charges utiles supplémentaires. Les charges utiles de la deuxième étape peuvent être n'importe quel type de code exécutable, des propres modules d'Emotet aux logiciels malveillants développés par d'autres cybercriminels.

L'infection initiale des systèmes cibles passe souvent par un virus de macro dans une pièce jointe à un e-mail. L'e-mail infecté est une réponse d'apparence légitime à un message antérieur qui a été envoyé par la victime.

Il a été largement documenté que les auteurs d'Emotet ont utilisé le malware pour créer un botnet d'ordinateurs infectés auquel ils vendent l'accès dans un modèle d'Infrastructure-as-a-Service (IaaS), appelé dans la communauté de cybersécurité MaaS (Malware-as -a-Service), Cybercrime-as-a-service (CaaS) ou Crimeware. Emotet est connu pour louer l'accès à des ordinateurs infectés à des opérations de ransomware, comme le gang Ryuk.

En juillet 2020, des campagnes Emotet ont été détectées dans le monde entier, infectant ses victimes avec TrickBot et Qbot, qui sont utilisés pour voler des informations d'identification bancaires et se propager à l'intérieur des réseaux. Certaines des campagnes antispam contenaient des documents malveillants portant des noms tels que « form.doc » ou « facture.doc ».

« Emotet est actuellement considéré comme le logiciel malveillant le plus dangereux au monde », a déclaré l'agence de police fédérale allemande BKA dans un communiqué. «La destruction de l'infrastructure Emotet est un coup dur contre la criminalité internationale organisée sur Internet.»

Selon le communiqué d’Europol, qui a coordonné l’enquête pendant deux ans, l'infrastructure utilisée par EMOTET « impliquait plusieurs centaines de serveurs situés à travers le monde, tous ayant des fonctionnalités différentes afin de gérer les ordinateurs des victimes infectées, de se propager à de nouveaux, de servir d'autres groupes criminels, et finalement de faire que le réseau est plus résistant aux tentatives de retrait ».

Par la suite, Europol explique que « pour perturber gravement l'infrastructure EMOTET, les forces de l'ordre se sont associées pour créer une stratégie opérationnelle efficace. Cela a abouti à l’action de cette semaine par laquelle les forces de l’ordre et les autorités judiciaires ont pris le contrôle de l’infrastructure et l’ont démontée de l’intérieur. Les machines infectées des victimes ont été redirigées vers cette infrastructure contrôlée par les forces de l'ordre. Il s'agit d'une approche unique et nouvelle pour perturber efficacement les activités des facilitateurs de la cybercriminalité ».

La police allemande a déclaré que les infections à Emotet avaient causé au moins 14,5 millions d'euros (17,56 millions de dollars) de dommages dans leur pays. À l'échelle mondiale, les dommages liés à Emotet ont coûté environ 2,5 milliards de dollars, ont déclaré les autorités ukrainiennes.

Le procureur général d’Ukraine a déclaré que la police avait effectué des descentes dans la ville orientale de Kharkiv pour saisir les ordinateurs utilisés par les pirates. Les autorités ont publié des photos montrant des piles de cartes bancaires, des espèces et une pièce ornée de matériel informatique emmêlé, mais n'ont pas précisé si des arrestations avaient été effectuées.

Le responsable des opérations contre la cybercriminalité d’Europol, Fernando Ruiz, a confirmé que les serveurs avaient été physiquement saisis par les autorités des différents pays impliqués – en Allemagne, en Lituanie, en Ukraine et aux Pays-Bas, tous des pays partenaires de l’enquête, a fait savoir la police fédérale allemande dans un communiqué.

Les autorités ukrainiennes ont aussi diffusé les images de deux perquisitions en lien avec cette affaire. On y voit des hommes armés pénétrer dans des logements et y examiner de nombreux équipements informatiques, notamment des disques durs et des téléphones portables, mais aussi de l’argent liquide et ce qui semble être des métaux précieux. Voici la vidéo en question.

Les autorités de plusieurs pays ont, à travers une action coordonnée, « pris le contrôle de cette infrastructure pour la faire tomber de l’intérieur », détaille Europol, qui ajoute que les ordinateurs infectés par Emotet ont été redirigés pour communiquer avec des serveurs contrôlés par les forces de l’ordre.

De plus, dans le cadre de l'enquête criminelle menée par la police nationale néerlandaise, une base de données contenant des adresses électroniques, des noms d'utilisateur et des mots de passe volés par Emotet a été découverte. Un outil a été mis à disposition pour vérifier si son adresse email avait été compromise.

Comme l'explique l'Agence nationale de sécurité des systèmes d'information (Anssi), depuis quelques mois, la France représentait une cible des campagnes récentes d'Emotet. Ce malware est par exemple accusé d'avoir été aux commandes d'une attaque informatique touchant des magistrats du Tribunal de Paris début septembre dernier.

Europol donne également des conseils pour se protéger contre des loaders

« De nombreux botnets comme EMOTET sont de nature polymorphe. Cela signifie que le malware modifie son code à chaque fois qu'il est appelé. Étant donné que de nombreux programmes antivirus analysent l'ordinateur à la recherche de codes malveillants connus, un changement de code peut entraîner des difficultés pour sa détection, permettant à l'infection de ne pas être détectée initialement.

« Une combinaison d'outils de cybersécurité mis à jour (antivirus et systèmes d'exploitation) et de sensibilisation à la cybersécurité est essentielle pour éviter d'être victime de botnets sophistiqués comme EMOTET. Les utilisateurs doivent vérifier attentivement leur courrier électronique et éviter d'ouvrir des messages et en particulier des pièces jointes d'expéditeurs inconnus. Si un message semble trop beau pour être vrai, c'est probablement le cas et les courriels qui impliquent un sentiment d'urgence doivent être évités à tout prix ».

Voici une déclaration du service de police fédéral en Allemagne :

« Dans le cadre de cette enquête, différents serveurs ont été initialement identifiés en Allemagne avec lesquels le logiciel malveillant était distribué et les systèmes victimes surveillés et contrôlés à l'aide d'une communication chiffrée. Des analyses approfondies des données obtenues ont conduit à l'identification d'autres serveurs dans plusieurs pays européens. Au cours de l'assistance juridique internationale, des données supplémentaires ont été obtenues et les fonctionnaires du BKA et des agences internationales partenaires en apprenaient de plus en plus sur l'infrastructure Emotet.

« Les composantes de l'infrastructure Emotet ainsi identifiées étant localisées dans plusieurs pays, les mesures "takedown" d'hier ont été menées à l'initiative du ZIT et du BKA en étroite collaboration avec les forces de l'ordre internationales concernées. Les responsables du BKA et les procureurs du ZIT ont déjà saisi 17 serveurs en Allemagne . À la demande des services allemands de forces de l'ordre, d'autres serveurs ont également été saisis aux Pays-Bas, en Lituanie et en Ukraine dans le cadre de mesures internationales d'assistance juridique .

« Cette procédure, coordonnée par Europol et Eurojust, a permis d'empêcher les auteurs d'accéder à l'infrastructure Emotet. De nombreuses preuves ont également été obtenues. En outre, dans le cadre des mesures d'assistance juridique en Ukraine, le contrôle de l'infrastructure Emotet a été repris par l'un des opérateurs présumés.

« En prenant le contrôle de l'infrastructure Emotet, il a été possible de rendre les logiciels malveillants sur les systèmes victimes allemands affectés inutilisables pour les auteurs. Afin de priver les auteurs de toute possibilité de reprendre le contrôle, le logiciel malveillant présent sur les systèmes de victimes a été placé en quarantaine et les paramètres de communication du logiciel malveillant ont été ajustés afin que les systèmes des victimes ne puissent communiquer qu'avec une infrastructure mise en place pour conserver les preuves. Les informations obtenues sur les systèmes victimes, telles que les adresses IP publiques , sont transmises à l'Office fédéral de la sécurité de l'information ( BSI ).

« Le BSI informe les opérateurs de réseau en Allemagne responsables des adresses IP transmises. Les fournisseurs sont invités à informer leurs clients concernés en conséquence. Le BSI fournit également des informations sur la façon de nettoyer les systèmes affectés ».

Source : Europol, police allemande

Répondre avec citation

Répondre avec citation

Partager