L'ANSSI note une augmentation de 255 % du nombre d'attaques par rançongiciels en 2020,

et estime que ces attaques ne peuvent plus être reléguées au rang de simples attaques à visée lucrative

Souffrir d'une attaque de rançongiciel est douloureux. Les entités ciblées par ces attaques ont généralement deux options insatisfaisantes : l'une d'elles impliquerait la perte de toutes leurs données, et l'alternative serait de payer un montant élevé à la personne à l'origine de l'attaque. Les victimes les plus courantes de ces attaques sont les entreprises dont les données sont très précieuses, bien que les attaques contre des individus soient également assez courantes, mais récemment, une tendance plutôt unique et intéressante s'est développée au fil du temps.

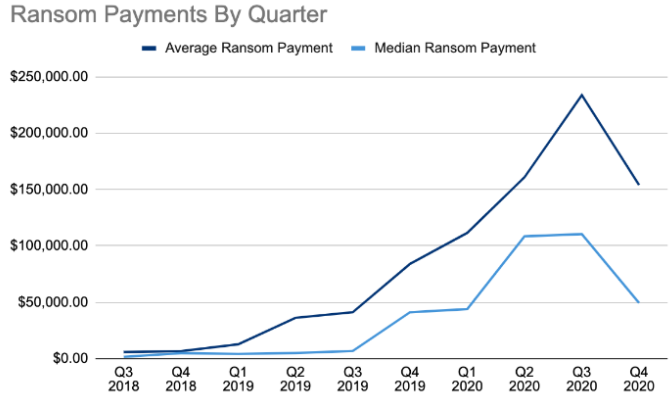

Cette tendance qui s'est développée est que les paiements de ransomware ont en fait diminué, passant de plus de 233 000 $ à un peu plus de 154 000 $ en seulement trois mois, selon Coveware. La raison pour laquelle cela se produit est liée au fait que les victimes de rançongiciel ne cèdent plus aux demandes de leurs bourreaux et choisissent de perdre leurs données plutôt que de payer. Cela a conduit beaucoup à spéculer sur le fait que les attaques de ransomwares pourraient finir par diminuer, car les hackers vont se rendre compte que leurs tactiques ne fonctionnent plus autant qu'avant. Selon des observateurs, s'ils n'en tirent pas autant d'argent, ils risquent de lancer moins d'attaques puisque moins porteuses de fruits.

Cela dit, le simple fait qu’un pourcentage de victimes ait cessé de payer ne change rien au fait que beaucoup de victimes paient. 154 000 $ reste beaucoup d'argent, et les opérateurs de ces logiciels malveillants pourraient simplement continuer, mais choisir de baisser le prix des rançons, ce qui signifie que les attaques de rançongiciels pourraient continuer à être extrêmement coûteuses pour beaucoup de gens pendant très longtemps.

Le paysage des rançongiciels : la perspective de l'ANSSI

La tendance à la hausse des attaques par rançongiciel à l’encontre d’organisations publiques et privées, identifiée depuis 2018, s’est à nouveau confirmée en 2020, tant à l’échelle internationale que nationale. En 2020, l’ANSSI note ainsi une augmentation de 255 % des signalements d’attaque par rançongiciel dans son périmètre par rapport à 2019.

En outre, l’année 2020 s’est illustrée par trois tendances :

- le Big Game Hunting : parmi les multiples attaques observées, l’ANSSI et ses partenaires constatent qu’un nombre accru de groupes cybercriminels favorisent le ciblage d’entreprises et institutions particulières dans leurs attaques par rançongiciel ;

- le ransomware-as-a-service (RaaS) : de plus en plus de rançongiciels sont disponibles sur les marchés cybercriminels par un système d’affiliation et sont utilisés à la fois de façon ciblée et lors de campagnes massives en fonction de la volonté et des capacités des groupes cybercriminels souscrivant au service. La majorité des signalements remontés à l’ANSSI en 2020 ont concerné des rançongiciels fonctionnant selon le modèle économique du RaaS ;

- la double extorsion : existant depuis novembre 2019, cette tendance consiste à faire pression sur la victime en exfiltrant ses données et en la menaçant de les publier sur un site Internet, généralement en .onion, afin qu’elle paye la rançon. Il est ainsi de plus en plus fréquent qu’un chiffrement soit précédé d’une exfiltration de données.

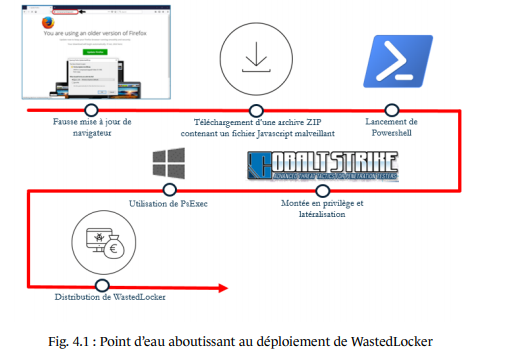

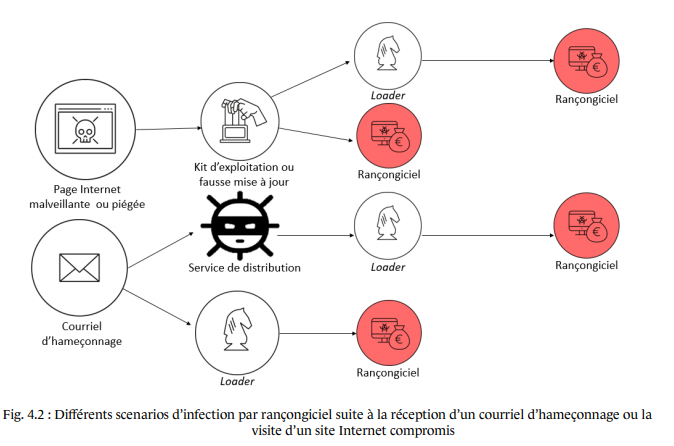

À l’exception de rançongiciels utilisés exclusivement par un unique groupe cybercriminel, tels que le rançongiciel Clop par TA505 ou le rançongiciel WastedLocker par Evil Corp, les attaques par rançongiciel respectent une chaîne d’infection relativement similaire, caractérisée par l’usage d’outils légitimes de post-exploitation (Cobalt Strike, Mimikatz, etc.). Il est néanmoins observé une diversification, voire une sophistication, des vecteurs d’infection utilisés.

Cette chaîne d’infection peut être facilitée par le recours à l’écosystème cybercriminel, dont l’industrialisation permet aux opérateurs de rançongiciel de sous-traiter une grande partie des ressources et outils nécessaires à la réalisation de leurs opérations. En outre, il est parfois observé une collaboration entre opérateurs de différents rançongiciels. La menace qu’ils représentent serait d’autant plus importante si la concurrence censée régner entre les différents développeurs et opérateurs de rançongiciels laissait place à une émulation.

En matière de victimologie, aucun secteur d’activité ni zone géographique n’est épargné. Cependant, il est observé une hausse des attaques à l’encontre des collectivités locales, du secteur de l’éducation, du secteur de la santé et d’entreprises de services numériques. Pour les entités victimes, les coûts et dégâts causés sont variés (pertes financières, pertes d’exploitation, atteinte à l’image, perte de clients, perte de données, etc.) et contribuent malheureusement parfois au paiement de la rançon.

Ce paiement est parfois incité par des assurances cyber souscrites par les victimes, mais aussi favorisé par le fait que le montant de la rançon est souvent inférieur aux coûts de remédiation. L’évolution des législations américaines et européennes en matière de lutte contre le blanchiment de capitaux et financement du terrorisme pourrait agir comme un frein à cette incitation en engageant la responsabilité de toute personne physique ou morale facilitant le paiement de la rançon. La rentabilité des attaques par rançongiciel, bien supérieure à leur coût de mise en œuvre, explique la prolifération des groupes d’attaquants et laisse présager une constance, si ce n’est une hausse, de la menace liée aux rançongiciels dans les années à venir.

Évolution de la menace rançongiciel

Augmentation continue du nombre d'attaques par rançongiciel depuis 2018

Les rançongiciels représentent actuellement la menace informatique la plus sérieuse pour les entreprises et institutions, par le nombre d’attaques quotidiennes et leur impact potentiel sur la continuité d’activité.

Alors que 54 incidents liés à des rançongiciels ont été signalés à l’ANSSI en 2019, l’Agence a enregistré une hausse de 255 % en 2020 avec 192 incidents rapportés.

Tendance du Big Game Hunting

L’ANSSI et ses partenaires constatent que de plus en plus de groupes cybercriminels possédant des ressources financières et des compétences techniques importantes favorisent le ciblage d’entreprises et institutions particulières dans leurs attaques par rançongiciel. Ce ciblage se caractérise notamment par une préparation des opérations d’extorsion en amont, parfois plusieurs mois à l’avance.

Ce ciblage précis est notamment illustré par :

- les rançongiciels RagnarLocker et DarkSide dont chaque échantillon est adapté à l’organisation ciblée ;

- le rançongiciel RansomEXX dont l’échantillon du code contient le nom de la victime codé en dur et dont l’extension de fichiers et l’adresse courriel de contact utilisent le nom de la victime ;

- le rançongiciel Netwalker dont le montant de la rançon est adapté au revenu de l’entreprise.

Tendance du Ransomware-as-a-Service

Certains rançongiciels sont connus pour être employés exclusivement dans le cadre d’attaques de type « Big Game Hunting ». Parmi eux, se trouvent par exemple les rançongiciels Clop, opéré par le groupe cybercriminel TA505, et WastedLocker, opéré par le groupe cybercriminel Evil Corp. D’autres, disponibles sur les marchés cybercriminels par un système d’affiliation connu sous le nom de « Ransomwareas-a-Service » (RaaS), sont utilisés à la fois de façon ciblée et lors de campagnes massives en fonction de la volonté et des capacités des groupes cybercriminels souscrivant au service.

En 2020, la majorité des signalements remontés à l’ANSSI ont concerné un nombre limité de rançongiciels, fonctionnant tous selon le modèle économique du RaaS : Sodinokibi (alias REvil), DoppelPaymer, Maze, Netwalker et Egregor. Le modèle du RaaS consiste à proposer l’accès sous forme d’abonnement ou de partenariat à un rançongiciel, ses infrastructures de paiement et de distribution ainsi qu’à un ensemble de services back-office (maintien en condition opérationnelle, support technique, interface de gestion d’implants, interface d’échange avec les victimes, etc.), le tout sous une forme « prête à l’emploi ».

Les cybercriminels souscrivant aux services d’un RaaS sont dits « affiliés » à ce service. Il leur permet de mener des opérations d’extorsion efficaces à moindre coût, sans nécessairement détenir les compétences techniques pour le développement d’un rançongiciel et le maintien de son infrastructure de commande et de contrôle (C2). Ce service de RaaS peut être public (GandCrab2 , Dharma ou encore Ranion par exemple), restreint (Sodinokibi3 par exemple) ou privé (Nemty par exemple).

Par exemple, les développeurs de Sodinokibi ont choisi de limiter le nombre d’affiliés, de leur imposer un niveau d’activité élevé et d’interdire tout affilié anglophone. En outre, ils cherchent des profils d’affiliés particuliers, notamment spécialisés dans la compromission ciblée de réseaux d’entreprises.

Les développeurs de Sodinokibi mettent à disposition de leurs affiliés un code de chiffrement, une infrastructure de distribution, des interfaces d’administration, de paiement et de contact avec leurs futures victimes ainsi qu’un site Internet dédié à la publication de données exfiltrées. Ils proposent également l’équivalent d’un support utilisateur. En échange, 30 à 40 % des gains générés par ces affiliés leur reviennent.

Le modèle de RaaS multiplie le nombre d’attaques par rançongiciel ainsi que le nombre de méthodes différentes pour compromettre le réseau victime et s’y propager. Il rencontre un important succès dans l’écosystème cybercriminel depuis 2019. Des rançongiciels historiquement utilisés par un unique groupe cybercriminel se convertissent en RaaS : Phobos, apparu en octobre 2017, est vendu en tant que RaaS depuis avril 2019. Les RaaS sont également caractérisés par leur évolution et leur régulière amélioration. Par exemple, GandCrab a évolué en Sodinokibi, AKO a évolué en Ranzy, Defray777 a évolué en RansomEXX. Les développeurs de DarkSide ont même annoncé être d’anciens affiliés d’autres rançongiciels, dont ils se seraient inspirés.

Coûts et revenus des attaques par rançongiciel

D’après les observations de l’ANSSI, les coûts et dégâts causés aux entités victimes de rançongiciels peuvent comprendre :

- des pertes financières, qui concernent toutes les victimes : extorsion d’argent en cas de paiement de la rançon, coût des investigations numériques et de la remédiation ou restauration du SI par un prestataire. Ces pertes ont été estimées par Sopra Steria, victime de Ryuk en octobre 2020, à environ 50 millions d’euros ;

- une perte d’exploitation, à durée variable : par exemple, arrêt de la production pour une usine, impossibilité temporaire de fournir les services administratifs habituels pour une mairie ou de livrer un projet pour un cabinet d’architecture. En avril 2019, l’attaque par rançongiciel à l’encontre de Fleury-Michon a ainsi provoqué un arrêt de l’activité pendant trois jours et un fonctionnement en mode dégradé pendant deux semaines ;

- un risque sur la santé des patients, en ce qui concerne les établissements de soin (type Centre Hospitalier ou Urgences notamment) : impossibilité d’accueillir de nouveaux patients, nécessité de les rediriger vers d’autres établissements, perte du standard téléphonique.

- l’atteinte à l’image ;

- une perte de clients ;

- une perte de confiance à l’égard de l’organisation victime ;

- des pertes de données : R&D, comptabilité, facturation, projets, données de clients ;

- l’atteinte à l’intégrité des données sensibles ou classifiées ;

- l’impossibilité de verser les salaires des employés au cas où l’application RH fait partie du SI endommagé ;

- un impact psychologique de la résolution de l’incident, dû à un manque de ressources et de compétences, dans le cas notamment de petites structures ;

- des victimes collatérales en cas de déploiement du rançongiciel sur des réseaux interconnectés.

Revenus des attaquants

L’estimation précise des gains des développeurs et des affiliés d’un rançongiciel est rendue difficile par de nombreuses variables inconnues. Le nombre exact d’attaques effectuées, de victimes payant les rançons et leur montant ne sont pas toujours connus. Par ailleurs, l”ANSSI ne dispose pas d’informations permettant d’estimer les éventuels revenus générés par la vente de données exfiltrées.

Cependant, des estimations sont possibles, par le biais notamment de l’étude des mouvements financiers sur les portefeuilles de cryptomonnaies dont les adresses sont mentionnées dans les demandes de rançon. Le suivi de ces transactions permet d’affirmer que les revenus générés se comptent en millions de dollars. Par exemple, de mars à juillet 2020, Netwalker aurait généré 25 millions de dollars, tandis que Ryuk aurait accumulé 150 millions de dollars depuis ses débuts en 2018. La prolifération de groupes d’attaquants développant ce genre d’opérations d’extorsion s’explique donc par une rentabilité bien supérieure au coût de mise en œuvre des attaques. Cette rentabilité est d’ailleurs favorisée par des assurances cyber souscrites par les victimes, dont la couverture du risque consiste simplement à payer la rançon

Certaines sociétés se sont également développées autour de ce paiement des rançons en proposant des services de négociation et de médiation entre la victime et l’attaquant. Les opérateurs du rançongiciel DarkSide sont d’ailleurs les premiers à avoir permis à ce type de société de s’enregistrer sur leur site de divulgation de données afin d’obtenir des rabais sur la rançon de leur client, en fonction du nombre de rançons déjà payées pour d’autres clients, officialisant une pratique déjà courante.

Conclusion de l'ANSSI

Les revenus générés par les attaques par rançongiciel et l’émergence d’assurances et de sociétés de négociation validant leur modèle économique suggèrent que le phénomène rançongiciel continuera à croître dans les années à venir. Plus précisément, la multiplication des campagnes de « Big Game Hunting » est favorisée par les efforts des cybercriminels pour s’assurer du paiement de la rançon (ciblage d’entités financièrement solides, recherche de la rupture d’activité, exfiltration de données, moyens de pression).

L’augmentation du nombre d’attaques par rançongiciel est également liée à l’augmentation du nombre d’attaquants, facilitée par le modèle du RaaS ainsi que par un écosystème cybercriminel fournissant un support à tout moment de la chaîne d’infection.

Les attaques à l’encontre d’ESN illustrent le danger d’un impact systémique des rançongiciels qui, en ciblant des entreprises sous-traitantes ou clés d’un secteur d’activité, pourraient être amenées un jour à déstabiliser plusieurs grands groupes (supply chain attack), un pan d’activité économique entier (rupture dans l’approvisionnement de matière première par exemple) ou encore une zone géographique spécifique.

Les attaques à l’encontre d’hôpitaux montrent également qu’une attaque par rançongiciel peut avoir des conséquences dans le monde réel, en mettant en danger la vie des patients. Cette incidence forte dans la sphère physique s’illustre également par la perte d’exploitation, parfois définitive, de nombre d’entreprises victimes, ainsi que par l’exfiltration de données sensibles ou confidentielles pouvant mettre en péril des réputations, des opérations de fusions-acquisitions, des projets en cours voire même la sécurité nationale, dans le cas par exemple d’attaques ciblant des sous-traitants du secteur de la défense.

Les attaques par rançongiciel ne peuvent donc plus être reléguées au rang de simples attaques à visée lucrative, étant donné que leur sophistication, leur intérêt pour les données de la victime ainsi que la perte de continuité d’activité qu’elles engendrent, les rapprochent d’attaques à visée d’espionnage ou de sabotage mises en œuvre par des attaquants de niveau étatique.

Les rançongiciels sont d’ailleurs à la portée d’attaquants de niveau étatique ou de type hacktiviste, afin de monétiser leur intrusion en guise de motivation secondaire, d’effacer leurs traces, ou encore dans une logique déstabilisatrice. Ces attaquants ont aussi la possibilité de louer les services de cybercriminels et de consulter ou d’acheter les données qu’ils exfiltrent.

Afin d’éviter qu’une attaque par rançongiciel atteigne l’organisation ou de réduire les conséquences d’une telle attaque, un guide de sensibilisation « Attaques par rançongiciels, tous concernés - Comment les anticiper et réagir en cas d’incident ? » est disponible sur le site de l’ANSSI.

Sources : Coveware, ANSSI

Et vous ?

Quelle lecture faites-vous de l'analyse de l'ANSSI ?

Partagez-vous son point de vue "les attaques par rançongiciel ne peuvent donc plus être reléguées au rang de simples attaques à visée lucrative, étant donné que leur sophistication, leur intérêt pour les données de la victime ainsi que la perte de continuité d’activité qu’elles engendrent, les rapprochent d’attaques à visée d’espionnage ou de sabotage mises en œuvre par des attaquants de niveau étatique" ?

Voir aussi :

Le montant total payé par les victimes de ransomware a augmenté de 311 % en 2020, pour atteindre l'équivalent de près de 350 millions de dollars en cryptomonnaies selon Chainalysis

Avaddon, un groupe de cybercriminels, utilise des attaques DDoS pour forcer les victimes à payer des rançons, comme contre-mesure à l'avis du Trésor US qui interdit le paiement des rançons

Un pirate prend le contrôle de plusieurs ceintures de chasteté Cellmate, les verrouille et demande le paiement d'une rançon. Des chercheurs avaient découvert l'existence d'une faille en octobre

Répondre avec citation

Répondre avec citation

Partager