Une entreprise israélienne d'espionnage numérique affirme pouvoir accéder aux données de l'application Signal,

Considérée comme l'application mobile la plus chiffrée

Jeudi dernier, la société israélienne de piratage téléphonique Cellebrite a déclaré dans un billet de blog qu'elle peut désormais s'introduire dans Signal, une application gratuite pour Android et iOS qui permet de communiquer de façon chiffrée et sécurisée et qui est censée mettre les utilisateurs à l'abri des fouilles extérieures. Entre-temps, un rapport paru aux États-Unis la semaine dernière a révélé que des districts scolaires américains ont également acheté la technologie de la société.

La technologie de piratage téléphonique de Cellebrite est destinée aux forces de l'ordre et est vendue dans le monde entier. Cependant selon des précédents rapports, des personnes, qui se préoccupent du respect de la vie privée, ont longtemps reproché à la société de vendre ses produits à des États ayant un mauvais passé en matière de droits de l'homme, de l'Indonésie et du Venezuela à la Biélorussie et à l'Arabie saoudite.

Suite à des récents rapports dans le quotidien national israélien Haaretz selon lesquels la technologie de l'entreprise était utilisée par des fonctionnaires chinois pour espionner les militants prodémocratie à Hong Kong, Cellebrite a annoncé qu'elle ne fournirait plus de services à la Chine ou aux forces de police de la région administrative chinoise.

Le produit phare de Cellebrite est l'UFED (Universal Forensic Extraction Device), un système qui permet aux autorités de déverrouiller et d'accéder aux données de tout téléphone en leur possession. Un autre produit que la société propose est "Physical Analyzer", qui aide à organiser et à traiter les données relevées sur le téléphone. Jeudi dernier, la société a annoncé que ce dernier produit a été mis à jour avec une nouvelle fonctionnalité, développée par la société, qui permet aux clients de décoder les informations et les données de l’application Signal.

Signal, qui appartient à l’organisation sans but lucratif Signal Technology Foundation, utilise un système de chiffrement open source spécial appelé Signal Protocol, qui a été conçu pour rendre quasiment impossible à un tiers de s'introduire dans une conversation ou d'accéder aux données partagées sur la plateforme. Il le fait en utilisant ce que l'on appelle un "chiffrement de bout en bout".

« Signal est une application de communication chiffrée conçue pour protéger le plus possible les messages et les pièces jointes envoyés contre les programmes tiers. Signal utilise non seulement un chiffrement de bout en bout pour les données qu'il envoie, mais l'application utilise également un protocole de chiffrement propriétaire à source ouverte appelé "Signal Protocol". Les applications de ce type rendent extrêmement difficile l'analyse des données à des fins d'analyse médico-légale », lit-on dans le billet de blog publié jeudi par Cellebrite.

« Cellebrite Physical Analyzer permet désormais un accès légal aux données de l'application Signal. Chez Cellebrite, nous travaillons sans relâche pour permettre aux enquêteurs des secteurs public et privé de trouver de nouvelles façons d'accélérer la justice, de protéger les communautés et de sauver des vies », a ajouté la société.

Le protocole de chiffrement de bout en bout, également adopté par des organisations telles que Facebook, Skype et WhatsApp pour protéger ses utilisateurs, est offert par Signal pour sécuriser les fichiers envoyés sur sa plateforme, et pas seulement pour les messages. Cela en fait un outil particulièrement important pour des entités comme les journalistes.

Selon l'annonce de Cellebrite, « les forces de l'ordre constatent une augmentation rapide de l'adoption d'applications hautement chiffrées comme Signal, qui intègrent des capacités telles que le floutage des images pour empêcher la police d'examiner les données. Les criminels utilisent cette application pour communiquer, envoyer des pièces jointes et faire des affaires illégales qu'ils veulent garder discrètes et hors de vue des forces de l'ordre ».

Cellebrite permet un accès aux données privées jusqu’à ce que les développeurs de logiciels chiffrés soient obligés d’introduire une "porte dérobée"

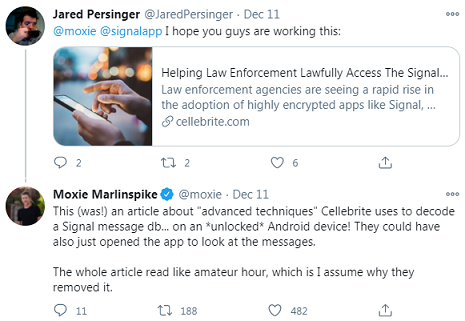

Dans une version antérieure de l’annonce de Cellebrite, maintenant supprimée, on peut lire : « Déchiffrer les messages Signal et les pièces jointes n'était pas une tâche facile. Il a fallu mener des recherches approfondies sur de nombreux fronts différents pour créer de nouvelles capacités à partir de zéro. Chez Cellebrite, cependant, nous nous consacrons chaque jour à trouver de nouvelles façons d'aider ceux qui font de notre monde un endroit plus sûr ».

Le billet initial, qui a été conservé dans les archives d'Internet, comprenait également une explication détaillée de la manière dont Cellebrite a "craqué le code" - en examinant le propre protocole open source de Signal et en l'utilisant contre lui. La société a noté dans le billet supprimé du blog que « parce que [Signal] chiffre pratiquement toutes ses métadonnées pour protéger ses utilisateurs, les autorités légales ont fait des efforts pour exiger des développeurs de logiciels chiffrés qu'ils mettent en place une "porte dérobée" qui leur permet d'accéder aux données des gens. En attendant que de tels accords soient conclus, Cellebrite continue à travailler avec diligence avec les forces de l'ordre pour permettre aux agences de déchiffrer et de décoder les données de l'application Signal ».

Une première version de l'UFED à partir de 2016

Concernant la question de savoir pourquoi le poste initial a été supprimé, Cellebrite a déclaré, selon Haaretz, que « L'article initial du blog sur le site de la société a été remplacé parce qu'il s'agissait d'un brouillon interne ».

Cette nouvelle est arrivée la semaine dernière alors qu’un rapport de Gizmodo publié vendredi dernier a révélé qu'au moins huit districts scolaires des États-Unis - dont Los Angeles, qui compte plus de 60 000 élèves, ainsi que sept autres districts du Texas - achetaient des outils "médico-légaux mobiles" à Cellebrite. Selon des rapports publiés aux États-Unis, plus de 2000 forces de police américaines utilisent ces outils. Cependant, le rapport Gizmodo est la première fois qu'il est démontré qu'ils sont utilisés dans les établissements scolaires - par exemple, pour aider à protéger les enfants.

Selon Haaretz, l'avocat israélien des droits de l'homme, Eitay Mack, a récemment mené une guerre contre Cellebrite, tentant de forcer l'État à soumettre la technologie de la firme aux mêmes réglementations que celles utilisées pour les ventes d'armes. Mack et d'autres activistes pensent que, par exemple, les ventes à l'Indonésie soulignent la nécessité d'une surveillance efficace de l'exportation de technologies "à double usage" comme celle de Cellebrite. La technologie "à double usage" désigne une technologie qui peut être utilisée à la fois à des fins militaires et commerciales.

Cellebrite n'est pas actuellement soumise à une surveillance indépendante. Elle effectue ses propres examens et tient sa propre liste noire des pays auxquels il est "interdit" de vendre des technologies, a rapporté Haaretz en citant des sources ayant connaissance des affaires de l'entreprise.

En réponse à des rapports précédents concernant ses activités, Cellebrite a déclaré : « Notre technologie sert 154 pays et a rendu possibles des condamnations dans plus de 5 millions de cas de crimes graves, tels que le meurtre, le viol, la traite des êtres humains et la pédophilie. Nous ne fournissons pas d'informations sur nos clients et leurs activités. Nous ne fournissons nos solutions qu'aux agences autorisées, et nous appliquons une série d'outils qui dictent la manière dont ils peuvent être utilisés. En outre, nous travaillons dans le respect d'une politique claire et de règles internationales acceptées afin d'empêcher toute relation d'affaires avec des agences soumises à des restrictions internationales ».

En réponse au dernier rapport de Gizmodo, Cellebrite a déclaré, selon Haaretz, que « les services de police du monde entier ont signalé une augmentation de l'utilisation du Signal par des éléments criminels. Cellebrite exige des agences et des organisations chargées de l'application de la loi qui utilisent sa technologie qu'elles respectent la législation locale. Dans les cas extrêmes où notre technologie est utilisée d'une manière qui n'est pas conforme aux lois locales, nous prenons des mesures fermes, notamment en coupant les liens avec la partie concernée ».

« Chaque organisation avec laquelle nous travaillons est soumise à un examen approfondi pour s'assurer que nos solutions ne serviront qu'à elle et aux fins pour lesquelles elles ont été développées. Les utilisateurs sont également tenus de signer un engagement à respecter nos conditions d'utilisation strictes », a rapporté le quotidien.

En juin 2019, Cellebrite a fièrement annoncé une version Premium de son dispositif universel d'extraction de données médico-légale UFED. Il a aussi dit que cette mise à jour de son outil pouvait déverrouiller n'importe quel périphérique iOS sur lequel les autorités peuvent mettre la main, y compris ceux qui utilisent iOS 12.3, qui venait juste de sortir à l’époque. UFED Premium serait également capable d’extraire des fichiers de nombreux téléphones Android récents, y compris le Samsung Galaxy S9.

Sources : Cellebrite, Article supprimé du blog

Et vous ?

Que pensez-vous des nouvelles capacités des outils de Cellebrite qui permettent d’accéder aux données de l'application Signal ?

Que pensez-vous de la vente officielle de cette technologie aux autorités gouvernementales ?

Cellebrite soumet à un examen approfondi ses partenaires commerciaux pour assurer le bon usage de ses produits. Quel commentaire faites-vous de ceci ?

Voir aussi :

L'entreprise israélienne Cellebrite serait la « partie tierce » évoquée par le FBI, pour déverrouiller l'iPhone de l'auteur de l'attentat de S.B

Cellebrite a annoncé publiquement qu'il peut maintenant débloquer n'importe quel iPhone pour les autorités, grâce à son nouvel outil UFED

Une entreprise israélienne annonce sa capacité à déverrouiller tous les dispositifs Apple, qui tournent sous iOS 5 à 11

France : 500 commissariats seront équipés d'un système capable d'aspirer et de traiter toutes les données d'un téléphone portable, en moins de dix minutes

Répondre avec citation

Répondre avec citation

Partager