Comment la confiance des agences US dans des logiciels non testés a ouvert la porte aux piratages,

Les autorités devraient fixer des exigences minimales de sécurité pour les logiciels et services

Un grand scandale de piratage continue d'envoyer des ondes de choc dans toute la communauté de la cybersécurité, soulevant des questions sur la nécessité d'une meilleure réglementation des fournisseurs tiers. Bien que l'étendue réelle du piratage n'ait pas encore été révélée, les pirates informatiques, dont le Secrétaire d’État Mike Pompeo a lié à la Russie, semblent s'être infiltrés dans de nombreuses agences fédérales, y compris le Département d'État, le DHS, le Département du Commerce et même l'Administration nationale de la sécurité nucléaire.

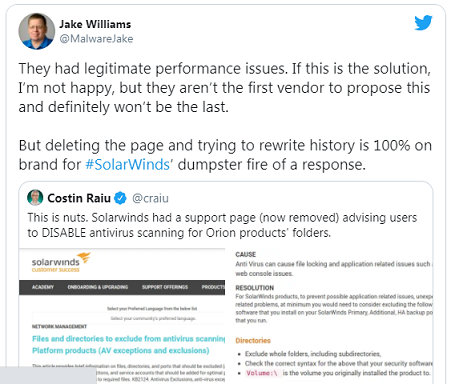

Pour mener à bien cette opération, les pirates ont d'abord pénétré dans les systèmes de SolarWinds, une société américaine de logiciels. Là, ils ont inséré une porte dérobée dans Orion, l'un des produits de la société largement utilisés par les organisations pour voir et gérer de vastes réseaux internes d'ordinateurs. Après avoir intégré le code malveillant dans le logiciel, il leur a suffi d'attendre que les agences téléchargent les mises à jour logicielles de routine du fournisseur de confiance.

Pendant plusieurs semaines à partir de mars, tout client qui se mettait à jour avec la dernière version d'Orion - signée numériquement par SolarWinds, et donc apparemment légitime - téléchargeait à son insu le logiciel compromis, donnant ainsi aux pirates un moyen de pénétrer dans leurs systèmes.

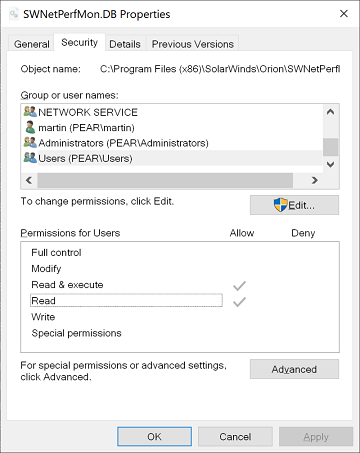

Selon rapport de Politico, les pirates ont pu exploiter une vulnérabilité logicielle pour pénétrer dans les infrastructures critiques des agences américaines parce que le gouvernement fédéral ne procède qu'à des inspections de sécurité superficielles des logiciels qu'il achète à des entreprises privées pour un large éventail d'activités, de la gestion de bases de données à l'exploitation d'applications de chat internes.

Alors que les enquêteurs s'affairent à évaluer les dommages causés par les piratages, les experts et les législateurs demandent un examen plus minutieux du code tiers que les agences gouvernementales autorisent sur leurs réseaux et exigent la correction d'une faiblesse connue depuis longtemps.

« Le gouvernement a désespérément besoin de fixer des exigences minimales de sécurité pour les logiciels et les services, et de refuser d'acheter tout ce qui ne répond pas à ces normes », a déclaré le sénateur démocrate Ron Wyden. « Il est incroyablement contre-productif pour les agences fédérales de dépenser des milliards pour la sécurité et de donner ensuite des contrats gouvernementaux à des entreprises avec des produits non sécurisés ».

Le gouvernement américain s'appuie sur des fournisseurs privés de toutes tailles pour fournir des logiciels à ses agences. Certains disposent d'équipes d'experts en sécurité, comme Amazon, qui fournit des services d'hébergement dans le Cloud, et SAP, dont les logiciels aident les agences à traiter de grandes quantités de données. Mais d'autres, grandes et petites, ont des procédures de test de sécurité moins rigoureuses et sont plus vulnérables à ce genre de compromis, d’après les cyberanalystes.

Jeudi, les enquêteurs fédéraux ont déclaré que le logiciel Orion de SolarWinds n'était pas le seul moyen utilisé par les pirates pour envahir leurs cibles, mettant en garde contre « d'autres vecteurs d'accès initial et des tactiques, techniques et procédures ... qui n'ont pas encore été découverts ». Et maintenant que les pirates ont eu des mois pour s'implanter dans les réseaux fédéraux, l'Agence de cybersécurité et de sécurité des infrastructures a averti que les supprimer « sera très complexe et difficile ».

Le piratage qui continue de révéler ses victimes publiques comme privées a poussé plusieurs à envisager de nouvelles procédures pour la création de meilleurs logiciels. Les professionnels techniques et les décideurs politiques affirment que de nouvelles approches en matière de développement et d'acquisition de logiciels pourraient au moins donner aux défenseurs une chance de se battre contre pareilles intrusions à l’avenir.

Les attaques contre les fournisseurs dans la chaîne d'approvisionnement des logiciels représentent un problème connu qui doit être traité en priorité, a déclaré le représentant démocrate Jim Langevin, cofondateur du Congressional Cybersecurity Caucus. « L'incident SolarWinds ... souligne que la sécurité de la chaîne d'approvisionnement est un sujet qui doit être au centre des préoccupations », a déclaré Langevin. Il a ajouté que le Congrès doit « inciter » les entreprises à rendre leurs logiciels plus sûrs, ce qui pourrait nécessiter des changements coûteux.

Comment les pirates informatiques russes ont infiltré le gouvernement américain pendant des mois sans être repérés

SolarWinds compte environ 300 000 clients dans le monde entier, dont la plupart des entreprises du Fortune 500, les principales agences fédérales US et de nombreux gouvernements. Dans un nouveau dépôt auprès de la Securities and Exchange Commission, la société a déclaré que « moins de » 18 000 organisations ont téléchargé la mise à jour compromise. Selon SolarWinds, on ne sait pas encore combien de ces systèmes ont été réellement piratés. La pratique standard en matière de cybersécurité est de garder son logiciel à jour - ainsi, la plupart des clients de SolarWinds, ironiquement, ont été protégés parce qu'ils n'avaient pas tenu compte de ce conseil.

Les pirates étaient « extrêmement intelligents et stratégiques », a expliqué Greg Touhill, ancien responsable fédéral de la sécurité de l'information. Même une fois qu'ils avaient obtenu l'accès par la porte dérobée dans Orion, connue sous le nom de Sunburst, ils se déplaçaient lentement et délibérément. Au lieu d'infiltrer plusieurs systèmes à la fois, ce qui aurait pu facilement éveiller des soupçons, ils se sont concentrés sur un petit ensemble de cibles sélectionnées, selon un rapport de la société de sécurité FireEye.

Sunburst est resté silencieux jusqu'à deux semaines entières avant de se réveiller et de commencer à communiquer avec les pirates, selon le rapport. Le malware déguise son trafic réseau en « programme d'amélioration d'Orion » et stocke des données dans des fichiers légitimes afin de mieux se fondre dans la masse. Il recherche également des outils de sécurité et d'antivirus sur la machine infectée afin de les éviter.

Pour dissimuler davantage leurs traces, les pirates ont pris soin d'utiliser les ordinateurs et les réseaux pour communiquer avec la porte dérobée d'une cible donnée une seule fois - l'équivalent de l'utilisation d'un téléphone jetable pour une conversation illicite, d’après MIT Technology Review. Ils ont fait un usage limité des logiciels malveillants, car ils sont relativement faciles à repérer ; au lieu de cela, une fois qu'ils ont eu un accès initial par la porte dérobée, ils ont eu tendance à opter pour la voie plus silencieuse consistant à utiliser de véritables identifiants volés pour accéder à distance aux machines d'une victime. De plus, les logiciels malveillants qu'ils ont déployés ne réutilisent pas le code, ce qui rend l'espionnage plus difficile à détecter, car les programmes de sécurité recherchent le code qui s'est manifesté lors des piratages précédents.

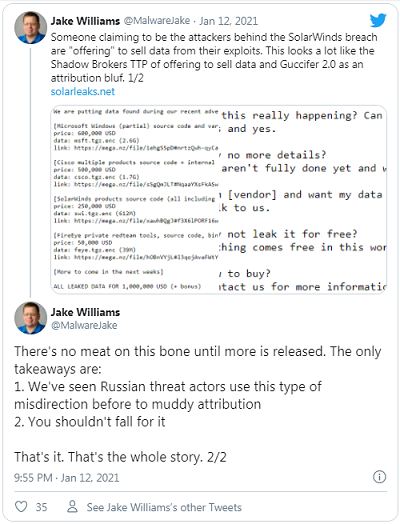

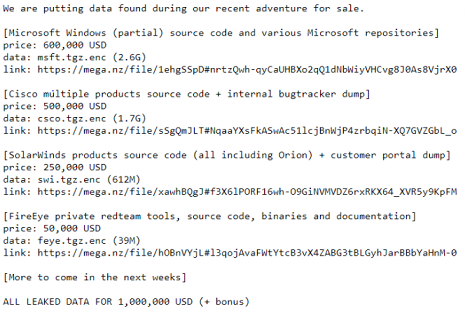

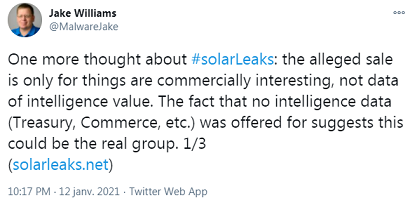

Les pirates informatiques, présumés issus du Service des renseignements extérieurs russe et connus alternativement sous les noms de Cozy Bear et APT29, ont compilé une longue liste d'infractions, dont le piratage du Comité national démocratique en 2016. La Russie a déjà nié toute implication.

« Cela leur a donné la possibilité de s'introduire par des moyens détournés dans les principaux réseaux », explique Touhill. « Ils ont la capacité de rester sur place, d'aspirer tout le trafic, de l'analyser. Nous devons être très attentifs à ce que ces acteurs recherchent d'autre ? Où d'autre peuvent-ils être ? Où d'autres peuvent-ils se cacher ? S'ils ont un accès, ils n'y renoncent pas facilement ».

Un piratage différent de tout ce que nous avons connu

Equifax, Sony Pictures et l'OPM sont tous des exemples de systèmes informatiques qui ont été spécifiquement visés par des intrus par le passé, mais ces derniers utilisaient des logiciels malveillants génériques plus répandus. Par exemple, pour pirater l'OPM, les intrus ont volé les références des entrepreneurs et ont enregistré le domaine opmsecurity.org afin que leurs connexions aux serveurs de l'OPM paraissent moins suspectes en provenance de cette adresse.

Cela signifie qu'il existait des sources très claires qui pouvaient être utilisées pour retracer l'étendue de l'incident après la violation. C’est-à-dire les enquêteurs peuvent déterminer ce que l’acteur, qui a utilisé ces informations d'identification volées, a installé ; les données qu’il a consultées via les domaines frauduleux. Cela signifiait également que les enquêteurs pouvaient être relativement sûrs que l'incident était confiné à un service ou à un système cible particulier et que l'effacement et la restauration de ces systèmes seraient suffisants pour éliminer la présence des intrus. Bien sûr, cela ne veut pas dire que le nettoyage de la brèche de l'OPM - ou de Sony Pictures ou Equifax - a été facile.

Les produits Orion de SolarWinds sont spécialement conçus pour surveiller les réseaux de systèmes et signaler tout problème de sécurité, de sorte qu'ils doivent avoir accès à tout, ce qui en fait un conduit parfait pour ce compromis.

Plus inquiétant encore est le fait que les attaquants ont apparemment utilisé leur accès initial aux organisations ciblées, telles que FireEye et Microsoft, pour voler des outils et du code qui leur permettraient ensuite de compromettre encore plus de cibles. Après que Microsoft ait réalisé qu'il avait été compromis via SolarWinds, il a ensuite découvert que ses propres produits étaient utilisés « pour favoriser les attaques contre d'autres », selon Reuters. Microsoft a déclaré après qu’il n’avait aucune preuve de l’utilisation de ses produits pour pénétrer dans les réseaux des cibles.

Cela signifie que les victimes potentielles ne sont pas seulement les 18 000 clients de SolarWinds qui ont pu télécharger les mises à jour compromises, mais aussi tous les clients de ces 18 000 organisations, et potentiellement les clients de ces organisations de second ordre également, etc. Les systèmes des secteurs public et privé pourraient continuer à être activement perturbés pendant l’année à venir par les logiciels malveillants qui ont été subrepticement inclus dans les mises à jour des produits SolarWinds Orion.

« Réarchitecturer l'entreprise fédérale archaïque » et déplacer plus d'applications vers le cloud

Selon Politico, les entreprises privées déploient régulièrement des logiciels présentant des bogues non découverts parce que les développeurs n'ont pas le temps, les compétences ou la motivation nécessaires pour les inspecter complètement. Et il peut être difficile pour les agences fédérales et les entreprises du Fortune 500 d'identifier les faiblesses lorsqu'elles ne comprennent pas la complexité de ce qu'elles achètent ou la façon dont il pourrait être défectueux.

« La sécurité n'est pas une considération importante ni même bien comprise », a déclaré Bryan Ware, ancien directeur adjoint de la CISA. « De nombreux directeurs de l'information ont acheté et déployé des logiciels SolarWinds sophistiqués, donc je ne m'interroge pas seulement sur le vendeur ».

Il n'existe pas d'inventaire central des agences gouvernementales qui utilisent tel ou tel logiciel dans tel ou tel bureau, ce qui explique en partie pourquoi il a fallu tant de temps aux agences pour déterminer si elles avaient été piratées.

« Le problème de premier ordre est toujours d'essayer de déployer nos armes autour de tous les applications et logiciels qui résident sur les 101 réseaux civils du pouvoir exécutif », a déclaré Matthew Travis, ancien directeur adjoint de la CISA. Travis a déploré l'approche décentralisée et a encouragé le Congrès à autoriser la CISA et l'OMB (Bureau de la gestion et du budget ) à « réarchitecturer l'entreprise fédérale archaïque » et à déplacer plus d'applications vers le cloud.

Les États-Unis ont investi massivement dans la détection des menaces ; un système de plusieurs milliards de dollars connu sous le nom d'Einstein patrouille les réseaux du gouvernement fédéral à la recherche de logiciels malveillants et d'indications d'attaques. Mais comme le montre un rapport détaillé du Government Accountability Office de 2018, Einstein n’est efficace que pour identifier les menaces connues. Une lacune que les pirates ont soigneusement exploitée en utilisant des serveurs qui n'étaient pas auparavant signalés comme malveillants.

Certains membres du Congrès sont prêts à agir. Dans une déclaration, le représentant Ted Lieu a déclaré qu'il « travaillait sur une législation visant à garantir que les fournisseurs qui font des affaires avec le gouvernement américain maintiennent une politique de divulgation de la vulnérabilité ». Mais pour certains, le Congrès devrait plutôt « étudier soigneusement les sanctions pour négligence » dans la conception des logiciels, a déclaré M. Ware, mais seulement de façon limitée, « car cela pourrait entraîner des conséquences négatives non intentionnelles ».

James Lewis, cyberexpert au Center for Strategic and International Studies, a, quant à lui, lancé l'idée d'un décret ordonnant aux agences de « surveiller et mieux gérer leur utilisation de ce type de plateformes » et exigeant des régulateurs sectoriels qu'ils exigent la même chose des entreprises dans les secteurs critiques, comme l'électricité et les soins de santé.

« Exiger quelque chose de similaire à ce qu'Apple fait sur l'App Store », a déclaré Lewis, notant que le géant de la technologie examine chaque application soumise et n'approuve que celles qu'il certifie être sûres. Mais selon Politico, l'audit de routine des logiciels serait probablement un fardeau énorme pour les agences fédérales, dont peu disposent d'assez de personnel de sécurité pour s'occuper de ce travail en plus de leurs tâches existantes.

Sources : MIT, Solarwinds, Questions des sénateurs au secrétaire du Trésor, Rapport du GAO

Et vous ?

Que pensez-vous de la cyberattaque qui a touché les principales agences fédérales des États-Unis ?

Quels commentaires faites-vous de la procédure d’infiltration "lente" et "intelligente" des pirates ?

Le Congrès devrait autoriser la CISA et l'OMB à « réarchitecturer l'entreprise fédérale archaïque » et à déplacer plus d'applications vers le cloud pour améliorer la lutte contre le piratage. Qu’en pensez-vous ?

Quelle solution proposeriez-vous au gouvernement US pour éviter pareille attaque à l’avenir ?

Voir aussi :

La vaste campagne de piratage informatique a atteint Microsoft, qui qualifie la violation de la chaîne d'approvisionnement contre SolarWinds d'« acte d'imprudence »

Les pirates informatiques ont ciblé l'Agence américaine des armes nucléaires dans une violation massive de la cybersécurité, dans le cadre d'un assaut plus large contre les agences fédérales

Les Etats-Unis accusent la Chine de cyberespionnage des entreprises et agences américaines, HPE, IBM piratés et les données de leurs clients volées

Le cabinet de campagne Biden frappé par un piratage informatique présumé du Kremlin, l'échec de l'attaque décelé par Microsoft, qui révèle que les hackers russes ont atteint 200 autres cibles

Répondre avec citation

Répondre avec citation

Je fais appel aux esprits de Ritchie, Kernighan, Stroustrup et Alexandrescu

Je fais appel aux esprits de Ritchie, Kernighan, Stroustrup et Alexandrescu

Partager