La version 0.3.1 de WireGuard pour Windows est disponible avec le support d'ARM/ARM64 et un installateur amélioré

les utilisateurs non privilégiés peuvent être ajoutés au groupe Windows Builtin

Ce lundi, Jason Donenfeld, fondateur et principal développeur de WireGuard, a annoncé une nouvelle version de WireGuard pour la plateforme Windows. Cette version intègre des améliorations importantes pour les administrateurs qui espèrent mettre en œuvre WireGuard pour remplacer les VPN d'utilisateurs finaux traditionnels dans un environnement professionnel. Elle ajoute plusieurs nouvelles fonctionnalités qui leur faciliteront la tâche, ou rendront simplement sa mise en œuvre possible, dans des environnements où elle ne le serait pas autrement.

Tiré par certains grands noms de l'industrie, WireGuard se popularise davantage, notamment avec son ajout au noyau Linux 5.6 ; son rétroportage sur le noyau d'entreprise "Unbreakable Enterprise Kernel" d'Oracle ; son intégration dans la prochaine version du système d'exploitation mobile de Google, Android 12 ; son intégration en amont dans OpenBSD, et d'autres réalisations cette année.

Qu'est-ce que le VPN WireGuard et quels sont les avantages qu'il apporte ?

WireGuard est un VPN extrêmement simple, mais rapide et moderne qui utilise un chiffrement de pointe. Il se veut plus rapide, plus simple, plus léger et plus utile qu'IPsec, tout en évitant les maux de tête massifs. Il a l'intention d'être beaucoup plus performant qu’OpenVPN. WireGuard a été conçu comme un VPN polyvalent pour fonctionner sur des interfaces embarquées, mais aussi des superordinateurs, adaptés à de nombreuses circonstances différentes. Initialement publié pour le noyau Linux, il est maintenant multiplateforme et largement déployable.

Il est actuellement en plein développement, mais, selon ses développeurs, il pourrait déjà être considéré comme la solution VPN la plus sûre, la plus facile à utiliser et la plus simple de l'industrie. C'est une solution VPN sécurisée de couche 3. Contrairement à ses anciens rivaux, qu'il est destiné à remplacer, son code est beaucoup plus propre et simple. Selon les spécifications du projet, WireGuard fonctionne en encapsulant de manière sécurisée les paquets IP sur UDP. Son authentification et la conception de l'interface ont plus à voir avec Secure Shell (SSH) que d'autres VPNs.

Selon l’auteur principal de WireGuard, Jason Donenfeld, il vous faut simplement configurer l'interface WireGuard avec votre clé privée et les clés publiques de vos pairs, et vous êtes prêt à parler en toute sécurité. Il a été écrit en C (modules du noyau Linux) et en Go (l’interface utilisateur). L’on s’attend à ce qu’il devienne rapidement la nouvelle norme pour les VPN Linux à son arrivée. Avec sa minuscule taille de code, ses primitives cryptographiques à grande vitesse et sa conception en noyau, il devrait être plus rapide que tous les autres VPN existants.

WireGuard utilise Curve25519 pour l'échange de clés, ChaCha20 pour le chiffrement, Poly1305 pour l'authentification des données, SipHash pour les clés de la table de hachage et BLAKE2s pour le hachage. Il prend en charge la couche 3 pour IPv4 et IPv6 et peut encapsuler v4-in-v6 et vice versa. WireGuard a été adopté par certains fournisseurs de services VPN comme Mullvad VPN, AzireVPN, IVPN et cryptostorm, bien avant son incorporation dans Linux, en raison de sa conception jugée “excellente”. Il a reçu des dons de Private Internet Access, IVPN et la NLnet Foundation.

WireGuard 0.3.1 pour Windows est disponible avec quelques nouveautés

Selon Donenfeld, WireGuard pour Windows 0.3 est une mise à jour importante qui apporte des améliorations de la documentation, le support d'ARM/ARM64 pour que les utilisateurs de Windows sur Raspberry Pi ou les appareils Microsoft Surface concernés puissent profiter de cette fonctionnalité, des améliorations de l'infrastructure d'installation, une meilleure gestion de la configuration, le support du tunneling DNS partagé, le support de la gestion simultanée de plusieurs tunnels et quelques améliorations de performance/stabilité.

« Nous avons corrigé d'innombrables bogues et apporté plusieurs améliorations à presque toutes les parties de l'application, donc les choses en général devraient se dérouler beaucoup plus facilement. Il convient de noter en particulier la prise en charge de minuteries à plus haute résolution sur les versions récentes de Windows 10 », a déclaré le développeur principal de WireGuard Jason Donenfeld. Voici ci-dessous quelques détails sur ce qui est fait dans cette version du VPN.

WireGuard 0.3.1 pour Windows est livré avec un installateur amélioré

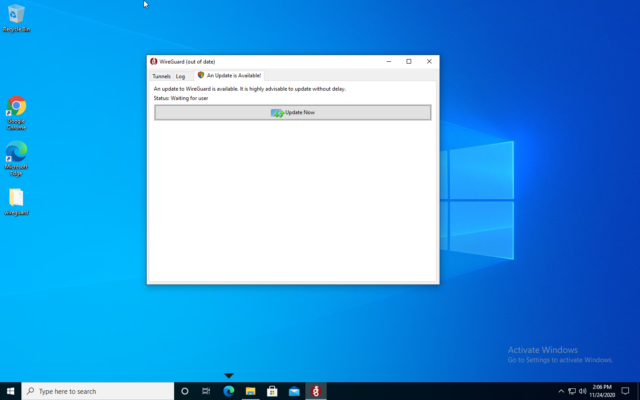

Ceux qui utilisent déjà WireGuard sous Windows recevront un message évident les invitant à télécharger et à installer la nouvelle version, qui fonctionne parfaitement. Les nouveaux utilisateurs peuvent télécharger WireGuard directement à partir de son site Web. Le simple bouton "Télécharger l'installateur" est destiné aux utilisateurs finaux de Windows, et il sonde le système de l'utilisateur pour déterminer quel installateur MSI il faut récupérer et exécuter, en fonction de l'architecture du système de l'utilisateur.

Les administrateurs système peuvent également parcourir directement la liste des MSI, pour une utilisation avec les déploiements automatisés de la politique de groupe "Active Directory". WireGuard pour Windows prend actuellement en charge les architectures x86_64, x86 (32 bits), ARM et ARM64, ce qui signifie que le VPN dispose désormais de quatre installateurs MSI par version.

Amélioration de gestion des tunnels pour les utilisateurs de Windows

L'une des fonctionnalités les plus recherchées dans l'implémentation de WireGuard pour Windows est la possibilité pour les utilisateurs non privilégiés d'activer et de désactiver les tunnels WireGuard via l'interface utilisateur de l'application. Jusqu'à la version 0.3.1, WireGuard ne permettait qu'aux membres du groupe des administrateurs d'ouvrir l'interface utilisateur, et encore moins d'y faire quoi que ce soit. Cette limitation a finalement été supprimée à partir de la version 0.3.1. Les utilisateurs non privilégiés peuvent être ajoutés au groupe Windows Builtin "Network Configuration Operators".

Une fois membres de ce groupe, si et seulement si la clé de registre requise a été ajoutée et la valeur DWORD définie, ils peuvent gérer leur propre tunnel dans le réseau local de l'entreprise. Vous devez ensuite passer par une étape supplémentaire nécessaire avant de pouvoir activer l'interface utilisateur limitée. Vous devez ouvrir "regedit" (le gestionnaire de registres de Windows), créer la clé "HKLM\SOFTWARE\WireGuard", puis créer un DWORD dans l'interface utilisateur limitée de "HKLM\SOFTWARE\WireGuard\LimitedOperatorUI" et le régler sur 1 (ne vous laissez pas tromper par l'absence de "HKLM\SOFTWARE\WireGuard" lui-même, vous devrez le créer également).

Les autres utilisateurs non privilégiés qui ont été autorisés à entrer dans le groupe WireGuard peuvent voir les tunnels disponibles et démarrer et arrêter ces tunnels. Ils ne peuvent pas voir les clés publiques des tunnels et, plus important encore, ils ne peuvent ni ajouter, ni supprimer, ni modifier ces tunnels. Les utilisateurs non privilégiés ne peuvent pas non plus quitter l'application WireGuard elle-même, ils peuvent très bien fermer la boîte de dialogue, mais l'élément "exit WireGuard" est absent du menu contextuel dans la barre d'état système.

En effet, la fermeture de l'application WireGuard dans la barre d'état du système ne se contente pas de supprimer l'icône, ni même de désactiver les services du tunnel WireGuard, elle désinstalle en fait entièrement ces services. Les services sont automatiquement réinstallés la prochaine fois qu'un administrateur exécutera l'application WireGuard. Autre nouveauté de WireGuard 0.3.1 pour Windows, plusieurs tunnels peuvent être activés simultanément à partir de l'interface graphique. Cette fonctionnalité est également réservée aux utilisateurs enregistrés.

Pour l'utiliser, vous devez créer un DWORD à "HKLM\Software\WireGuard\MultipleSimultaneousTunnels" et le définir sur 1. Sans créer et paramétrer ce DWORD, WireGuard 0.3.1 pour Windows continue de se comporter comme les versions précédentes, et l'activation d'un tunnel à partir de l'interface graphique désactivera automatiquement tous les autres.

WireGuard 0.3.1 pour Windows améliore le répertoire de configuration global

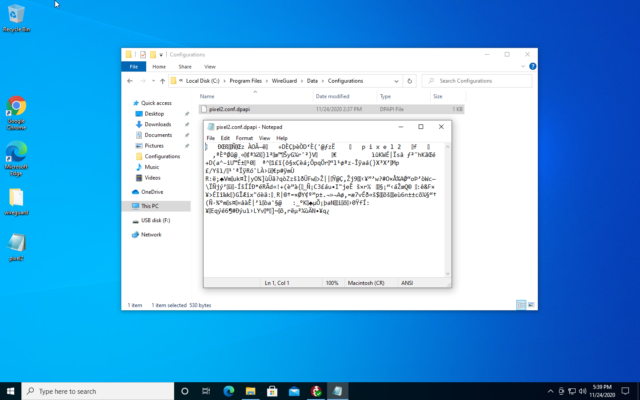

Un des petits inconvénients des versions précédentes de WireGuard pour Windows était l'insistance de l'application à être alimentée en tunnels importés, plutôt que de simplement les trouver dans un répertoire, comme le fait OpenVPN, et d'ailleurs comme WireGuard lui-même le fait sur les systèmes d'exploitation Linux ou BSD. À partir de la version 0.3.1, ceux qui ne veulent pas utiliser les boutons cliquables pour configurer les tunnels n'ont plus besoin de le faire. L'application a déplacé son propre magasin de configuration interne d'un emplacement dans les répertoires de profil utilisateur à "C:\Program Files\WireGuard\Data\Configurations". En outre, elle analyse maintenant automatiquement ce dossier pour de nouveaux fichiers .conf au démarrage.

Prise en charge de la commande "wg", telle que vue dans Linux et BSD

WireGuard pour Windows a toujours eu beaucoup plus de points communs avec les applications mobiles WireGuard pour Android et iOS qu'avec les applications plus robustes, pilotées par ligne de commande, sous Linux et d'autres systèmes d'exploitation de type Unix. Cette ligne de démarcation commence à s'estomper avec la version 0.3.1, car la commande wg complète est mise à la disposition des administrateurs en ligne de commande. En utilisant la commande wg, les administrateurs peuvent :

- générer des clés privées et publiques arbitraires (wg genkey et wg pubkey) ;

- voir la configuration des tunnels en cours d'exploitation (wg showconf) ;

- manipuler directement les configurations de tunnels en cours d'exécution (wg set et wg setconf) ;

- voir les informations sur les interfaces et les tunnels actuels (wg show).

Comme ces commandes sont destinées à manipuler des clés privées et des détails de réseau, la nouvelle fonctionnalité est strictement limitée aux administrateurs. Notez que si wg est disponible, la commande wg-quick, limitée, mais très pratique, n'est pas disponible. Il existe cependant une commande WireGuard quelque peu similaire, documentée sous la rubrique "Utilisation par les entreprises" dans le référentiel de WireGuard.

Amélioration de la gestion du DNS partagé

Lorsque la configuration de WireGuard inclut un argument DNS dans une strophe d'interface, WireGuard crée des règles de pare-feu système qui empêchent les requêtes DNS aux résolveurs qui ne figurent pas dans ces strophes. Cela permet d'éviter les "fuites" de DNS, un problème de confidentialité courant qui tourne autour de la résolution DNS d'activités privées, liées à des tunnels, par l'intermédiaire de résolveurs DNS publics. Cela a posé des problèmes pour certaines configurations de tunnels partagés qui dépendent du comportement standard du DNS multirésident de Windows.

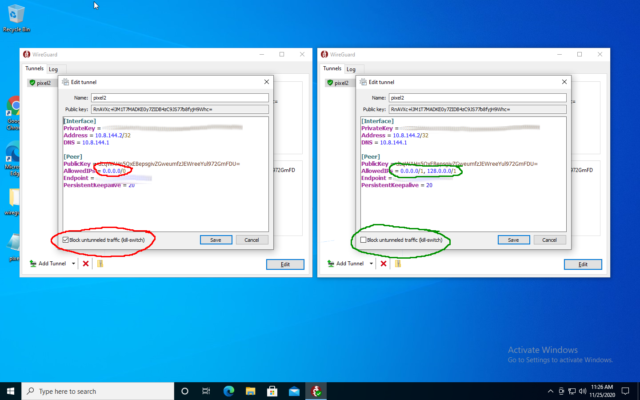

Afin de résoudre le conflit, WireGuard pour Windows 0.3.1 n'ajoute ces règles de refus du pare-feu que si un sous-réseau /0 est dans les AllowedIPs. Les administrateurs qui ont besoin d'un routage global à travers le tunnel WireGuard, mais qui ont également besoin d'une résolution DNS fonctionnelle à partir de serveurs non spécifiés dans l'argumentaire DNS, peuvent contourner ce problème en divisant le réseau en deux sous-réseaux : 0.0.0.0/1 et 128.0.0.0/1 pour couvrir tout l'espace IPv4, et ::/1 et 8000::/1 pour l'espace IPv6.

Dans l'interface utilisateur de WireGuard pour Windows, lorsque l'application détecte une route /0, elle présente également une case à cocher intitulée "Bloquer le trafic non tunnelé (kill-switch)" dans la boîte de dialogue "Modifier le tunnel". Si vous décochez cette case, la route /0 sera automatiquement divisée en deux routes /1 et les règles du pare-feu empêchant les vérifications DNS seront supprimées. Si vous la cochez à nouveau, les deux /1 se réduiront à un seul /0, et les règles de refus du pare-feu seront rétablies.

Sources : Note de version de WireGuard pour Windows 0.3.1, Télécharger WireGuard pour Windows 0.3.1

Et vous ?

Que pensez-vous de la version 0.3.1 de WireGuard pour Windows ?

Avez-vous testé ou utilisez-vous WireGuard sous Windows ? Si oui, quel est votre retour d'expérience ?

Voir aussi

WireGuard, une application VPN et un nouveau protocole de communication gratuit et open source, a été fusionné dans net-next et est en passe d'être inclus dans la version 5.6 du noyau Linux

Linux 5.6 est disponible avec l'implémentation du VPN WireGuard et la prise en charge d'Arm EOPD

CloudFlare annonce enfin la disponibilité générale de WARP, son service de VPN dont l'objectif est d'améliorer les performances et la sécurité de l'Internet mobile

Répondre avec citation

Répondre avec citation

Partager