Une attaque par Bluetooth permet de s’introduire en 90 secondes dans une Tesla modèle X et de la voler,

un chercheur belge montre comment cloner la clé du véhicule avec environ 300 $ d'équipement

Lennert Wouters chercheur au sein du groupe de recherche sur la sécurité informatique et la cryptographie industrielle COSIC (Computer Security and Industrial Cryptography). COSIC est un groupe de recherche du département de génie électrique de la Katholieke Universiteit Leuven en Belgique. Il a découvert une paire de vulnérabilités qui permettent non seulement d'entrer dans une Tesla modèle X, mais aussi de le démarrer et de s'en aller. Wouters a révélé la vulnérabilité à Tesla en août dernier et le constructeur automobile a dit à Wouters qu'il faudrait peut-être un mois pour déployer un correctif en direct sur les véhicules concernés. Pour sa part, Wouters a déclaré qu'il ne publierait pas le code ou les détails techniques nécessaires pour que quelqu'un d'autre puisse réaliser ce piratage. Il a cependant publié une vidéo de démonstration du système en action.

Lennert Wouters a révélé une série de vulnérabilités de sécurité qu'il a trouvées dans les voitures Tesla Model X et leurs porte-clés. Il a découvert que ces vulnérabilités combinées pouvaient être exploitées par tout voleur de voiture qui parvient à lire le numéro d'identification d'une voiture (habituellement visible sur le tableau de bord d'une voiture à travers le pare-brise) et qui se trouve également à environ 4,5 mètres du porte-clés de la victime. Le kit de matériel nécessaire pour réaliser le vol a coûté à Wouters environ 300 dollars, tient dans un sac à dos et est contrôlé depuis le téléphone du voleur. En seulement 90 secondes, le matériel peut extraire un code radio qui déverrouille le modèle X du propriétaire. Une fois que le voleur de voiture est à l'intérieur, une deuxième vulnérabilité distincte que Wouters a trouvée permettrait au voleur d'apparier son propre porte-clés avec le véhicule de la victime après une minute de travail et de faire partir la voiture.

« Fondamentalement, la combinaison de deux vulnérabilités permet à un pirate de voler un modèle X en quelques minutes. Lorsque vous les combinez, vous obtenez une attaque beaucoup plus puissante », explique Wouters qui prévoit de présenter ses conclusions à la conférence Real World Crypto en janvier.

Wouters dit qu'il a averti Tesla de sa technique de piratage du Model X par entrée sans clé en août. Il dit que la société lui a dit qu'elle prévoyait de lancer une mise à jour logicielle de ses porte-clés cette semaine (et peut-être aussi des composants de ses voitures) pour empêcher au moins une étape de son attaque en deux parties. Tesla a répondu à Wouters que le correctif pourrait prendre près d'un mois pour être déployé sur tous ses véhicules vulnérables, donc les propriétaires de modèles X devraient s'assurer d'installer toutes les mises à jour que Tesla met à leur disposition dans les semaines à venir pour prévenir le piratage. En attendant, le chercheur belge dit avoir pris soin de ne pas publier le code ou de ne pas révéler de détails techniques qui permettraient aux voleurs de voitures de réussir leurs coups.

La technique de Wouters tire parti d'un ensemble de problèmes de sécurité qu'il a découverts dans le système d'entrée sans clé du modèle X qui, ensemble, constituent une méthode pour déverrouiller complètement, démarrer et voler un véhicule. Tout d'abord, les porte-clés du modèle X ne disposent pas de ce que l'on appelle la "signature de code" pour les mises à jour de leur microprogramme. Tesla a conçu ses porte-clés Modèle X pour recevoir des mises à jour de microprogrammes en direct via Bluetooth en se connectant sans fil à l'ordinateur à l'intérieur d'un Modèle X, mais sans confirmer que le nouveau code du microprogramme possède une signature chiffrée infalsifiable de Tesla. Wouters a découvert qu'il pouvait utiliser son propre ordinateur avec une radio Bluetooth pour se connecter au porte-clés d'un modèle X cible, réécrire le microprogramme et l'utiliser pour interroger la puce enclave sécurisée à l'intérieur du porte-clés qui génère un code de déverrouillage pour le véhicule. Il pourrait ensuite renvoyer ce code à son propre ordinateur via Bluetooth. L'ensemble du processus a pris 90 secondes.

Au début, Wouters a constaté que l'établissement de la connexion Bluetooth n'était pas si facile. La radio Bluetooth du porte-clés modèle X ne se "réveille" que pendant quelques secondes lorsque la batterie du porte-clés est retirée puis remise en place. Mais Wouters a découvert que l'ordinateur à l'intérieur du modèle X, responsable du système d'entrée sans clé, un composant connu sous le nom de « body control module » (BCM), peut également effectuer cette commande de réveil Bluetooth. En achetant son propre BCM modèle X sur eBay (pour une somme de 50 à 100 dollars) Wouters pourrait usurper le signal radio basse fréquence envoyé au porte-clés. Alors que cette commande initiale de réveil doit être envoyée à une distance radio rapprochée environ 15 mètres, le reste de l'astuce de mise à jour du micrologiciel peut être effectué à des centaines de mètres si la victime est à l'extérieur.

Wouters a également découvert que le BCM a dérivé le code unique qu'il utilise pour prouver son identité au porte-clés à partir des cinq derniers chiffres du numéro d'identification de la voiture. Un voleur serait capable de lire ces chiffres sur le pare-brise de la voiture cible, et pourrait ensuite l'utiliser pour créer un code pour son BCM de contrebande. « Vous vous retrouvez avec un BCM qui pense appartenir au véhicule cible. Je peux alors forcer ce BCM à ordonner aux porte-clés qui ont le même identifiant que cette voiture de se réveiller, en gros », explique Wouters.

Cependant, même ce piratage intelligent n'a permis à Wouters que de déverrouiller la voiture. Pour la déverrouiller et la conduire, il a dû faire un pas de plus. Une fois à l'intérieur du modèle X, Wouters a découvert qu'il pouvait brancher son propre ordinateur dans un port accessible via un petit panneau situé sous l'écran. Il dit que cela peut se faire en quelques secondes, sans outils, en retirant un petit récipient de stockage sur le tableau de bord. Ce port permet à l'ordinateur d'envoyer des commandes au réseau de composants internes de la voiture, connu sous le nom de bus de données CAN, qui comprend le BCM. Il peut alors demander au BCM du modèle X de s'associer à son propre porte-clés, indiquant ainsi à la voiture que sa clé usurpée est valide. Bien que chaque porte-clés du modèle X contienne un certificat chiffré unique qui aurait dû empêcher le couplage de la voiture avec une clé frauduleuse. Wouters a découvert que le BCM n'avait pas réellement vérifié ce certificat. Cela lui a permis, en une minute de manipulation, d'enregistrer sa propre clé du véhicule et de la faire disparaître.

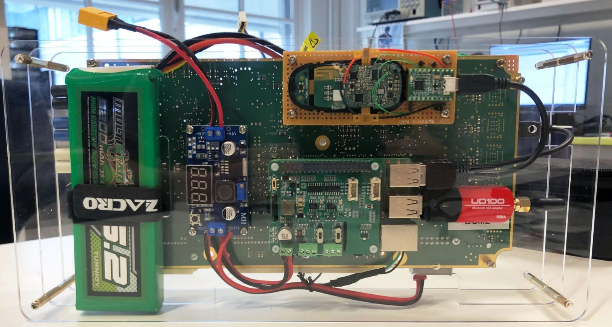

L'outil de piratage Tesla Model X de Wouters, fabriqué sur mesure pour environ 300 dollars, comprend un module de contrôle corporel Model X, un porte-clés démontable, un mini-ordinateur Raspberry Pi et une batterie

Wouters note que les deux plus graves vulnérabilités qu'il a trouvées (l'absence de validation des mises à jour du micrologiciel des porte-clés et l'appariement des nouveaux porte-clés avec une voiture) sont dues à un décalage apparent entre la conception de la sécurité du système d'entrée sans clé du modèle X et la façon dont il a été mis en œuvre. « Le système a tout ce qu'il faut pour être sûr. Et puis il y a quelques petites erreurs qui me permettent de contourner toutes les mesures de sécurité », explique Wouters.

Pour démontrer sa technique, Wouters a assemblé un dispositif qui comprend un mini-ordinateur Raspberry Pi, un BCM d'occasion modèle X, un porte-clés, un convertisseur d'énergie et une batterie. L'ensemble, qui peut envoyer et recevoir toutes les commandes radio nécessaires depuis l'intérieur d'un sac à dos, lui a coûté moins de 300 dollars. Et Wouters l'a conçu pour qu'il puisse le contrôler furtivement, en entrant le numéro d'identification de la voiture, en récupérant un code de déverrouillage et en appariant une nouvelle clé, le tout à partir d'une simple invite de commande sur son smartphone.

Wouters affirme qu'il n'y a aucune preuve que sa technique ait été utilisée pour de véritables vols de voitures. Mais les voleurs ont activement ciblé les systèmes d'entrée sans clé de Tesla pour voler des véhicules ces dernières années, en utilisant des attaques par relais qui amplifient le signal d'un porte-clés pour déverrouiller et démarrer une voiture, même lorsque le porte-clés est à l'intérieur de la maison de la victime et que la voiture est garée dans son allée.

La méthode de Wouters, bien que beaucoup plus complexe, aurait facilement pu être mise en pratique s'il n'avait pas averti Tesla, explique Flavio Garcia, un chercheur de l'université de Birmingham qui s'est penché sur la sécurité des systèmes d'entrée sans clé des voitures. « Je pense que c'est un scénario réaliste. Cela permet d'assembler un certain nombre de vulnérabilités pour construire une attaque pratique de bout en bout sur un véhicule », dit Garcia.

La technique de piratage Model X n'est pas la première fois que Wouters expose les vulnérabilités des systèmes d'entrée sans clé de Tesla. Il a déjà trouvé deux fois des vulnérabilités chiffrées dans les systèmes d'entrée sans clé Tesla Model S qui auraient également permis le vol de voitures par radio. Malgré cela, il affirme qu'il n'y a rien de particulièrement unique dans l'approche de Tesla en matière de sécurité des systèmes d'entrée sans clé. Des systèmes comparables sont probablement tout aussi vulnérables. « Ce sont des voitures cool, donc il est intéressant de travailler dessus. Mais je pense que si je passais autant de temps à regarder d'autres marques, je trouverais probablement des problèmes similaires », dit Wouters.

Ce qui est encore plus unique pour Tesla, souligne Wouters, c'est que contrairement à de nombreux autres constructeurs automobiles, il a la possibilité de diffuser des correctifs logiciels Over-the-air programming (OTA) plutôt que d'exiger que les conducteurs apportent leurs porte-clés chez un concessionnaire pour les mettre à jour ou les remplacer. Et c'est l'avantage de traiter les voitures comme des ordinateurs personnels : même lorsque ce mécanisme de mise à jour s'est avéré être une vulnérabilité pirate, il offre également aux propriétaires de Tesla une bouée de sauvetage pour résoudre le problème.

Source : Youtube

Et vous ?

Qu'en pensez-vous ?

Voir aussi :

Tesla lutte contre le piratage des performances de ses voitures électriques,une nouvelle mise à jour alerte sur un « risque potentiel de dommages ou d'arrêt » en cas d'utilisation de module tiers

Tesla offre près d'un million de dollars et une voiture gratuite à quiconque pourra pirater une Tesla modèle 3, lors du concours de piratage Pwn2Own 2020

Des chercheurs ont démontré comment une Tesla Model S pouvait être piratée et volée en quelques secondes, en utilisant seulement 600 $ de matériel

Répondre avec citation

Répondre avec citation

Partager