Un gang de malware utilise la bibliothèque .NET pour générer des documents Excel qui contournent les contrôles de sécurité,

Selon des chercheurs

Les experts en sécurité de NVISO Labs ont récemment repéré l'activité d'un nouveau gang de logiciels malveillants, sous le nom d'Epic Manchego, qui cible activement les entreprises du monde entier avec des courriels de phishing depuis le mois de juin. Les messages d'hameçonnage contiennent des documents Excel militarisés capables de contourner les contrôles de sécurité et dont le taux de détection est faible. Il s'agissait toujours de documents Excel, mais pas des feuilles de calcul Excel standard. Le groupe utilise une nouvelle technique pour les créer.

En juillet 2020, les chercheurs de NVISO Labs ont détecté un ensemble de documents Excel malveillants, également appelés "maldocs", qui diffusent des logiciels malveillants par le biais de feuilles de calcul activées par le code VBA. Les créateurs des documents Excel malveillants ont utilisé une technique qui leur permet de créer des classeurs Excel chargés de macros, sans utiliser Microsoft Office. Effet secondaire de cette méthode particulière de travail : le taux de détection de ces documents est généralement inférieur à celui des maldocs standard.

Les documents Microsoft Office compilés avec EPPlus pour passer inaperçus

L'astuce utilisée par le gang Epic Macnchego consiste à compiler les documents avec une bibliothèque .NET appelée EPPlus, au lieu du logiciel standard Microsoft Office. Les développeurs utilisent généralement cette bibliothèque dans leurs applications pour ajouter les fonctions "Exporter en format Excel" ou "Enregistrer en format tableur". La bibliothèque peut être utilisée pour générer des fichiers dans une grande variété de formats de tableur, et prend même en charge Excel 2019.

Selon les chercheurs, le gang Epic Manchego semble avoir utilisé EPPlus pour générer des fichiers de tableur au format Office Open XML (OOXML). Les fichiers OOXML générés par Epic Manchego manquaient d'une section de code VBA compilé, spécifique aux documents Excel compilés dans le logiciel propriétaire Office de Microsoft. Certains produits antivirus et scanners de courrier électronique recherchent spécifiquement cette portion de code VBA pour rechercher d'éventuels signes de documents Excel malveillants. L'absence de cette section expliquerait pourquoi les feuilles de calcul générées par le gang Epic Manchego avaient un taux de détection plus faible que les autres fichiers Excel malveillants.

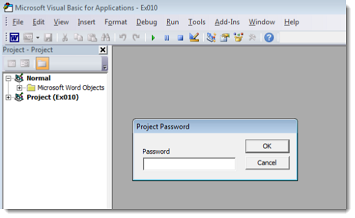

Ce bloc de code VBA compilé est généralement l'endroit où le code malveillant d'un attaquant serait stocké, selon les chercheurs. Toutefois, cela ne signifie pas que les fichiers du gang de cybercriminels étaient dépouillés de toute malveillance. L’article de blog de NVISO explique qu’Epic Manchego a simplement stocké son code malveillant dans un format de code VBA personnalisé, qui était également protégé par un mot de passe pour empêcher les systèmes de sécurité et les chercheurs d'analyser son contenu.

« Au début, nous pensions qu'ils avaient été créés avec Excel, puis ils ont été purgés de VBA. Mais en y regardant de plus près, nous pensons que ces documents sont créés avec une bibliothèque .NET qui crée des feuilles de calcul Office Open XML (OOXML) », peut-on lire dans l'analyse publiée par NVISO. « Comme indiqué dans notre billet de blog sur la purge VBA, les documents Office peuvent également manquer de code VBA compilé lorsqu'ils sont créés avec des outils totalement indépendants de Microsoft Office. EPPlus est un tel outil », ont ajouté les chercheurs.

Les mots de passe des victimes volés par des chevaux de Troie téléchargés par les fichiers malveillants

Les experts de NVISO ont souligné que malgré l'utilisation d'une méthode différente par ces cybercriminels pour générer leurs documents Excel malveillants, les fichiers de feuille de calcul basés sur EPPlus ont continué à fonctionner comme n'importe quel autre document Excel.

Les documents malveillants contenaient encore un macro script malveillant. Si les utilisateurs qui ouvraient les fichiers Excel permettaient l'exécution du script (en cliquant sur le bouton "Activer l'édition"), les macros téléchargeaient et installaient des logiciels malveillants sur les systèmes de la victime. Les charges utiles finales étaient des chevaux de Troie classiques de type "infostealer" comme Azorult, AgentTesla, Formbook, Matiex et njRat, qui vidaient les mots de passe des navigateurs, des courriels et des clients FTP des utilisateurs et les envoyaient aux serveurs d'Epic Machengo, lit-on dans le blog.

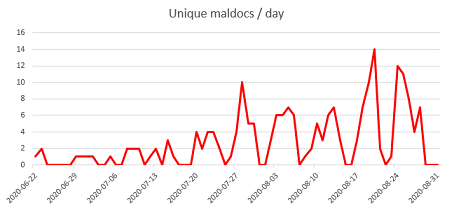

Si la décision d'utiliser EPPlus pour générer leurs fichiers Excel malveillants a pu avoir certains avantages, au début, elle a également fini par nuire à Epic Manchego à long terme, car elle a permis à l'équipe NVISO de détecter très facilement toutes leurs opérations passées en recherchant des documents Excel d'apparence étrange. Selon les chercheurs, la première attaque remonte au 22 juin 2020.

« Le tout premier document malveillant que nous avons détecté a été créé le 22 juin 2020, et depuis lors, plus de 200 documents malveillants ont été trouvés sur une période de 2 mois. L'acteur a augmenté son activité au cours des dernières semaines, puisque nous voyons maintenant plus de 10 nouveaux documents malveillants certains jours », ont expliqué les chercheurs.

Selon le NVISO, ce groupe semble expérimenter cette technique, et depuis les premières attaques, il a augmenté à la fois son activité et la sophistication de ses attaques, ce qui laisse penser que cette technique pourrait être utilisée plus largement à l'avenir.

Néanmoins, les chercheurs de NVISO n'ont pas été totalement surpris que les groupes de logiciels malveillants utilisent maintenant EPPlus. « Nous connaissons bien cette bibliothèque .NET, car nous l'utilisons depuis quelques années pour créer des documents malveillants ("maldocs") pour notre "red team" et nos testeurs de pénétration », ont déclaré les chercheurs en sécurité.

En outre, les charges utiles découlant de ces documents malveillants n'ont que peu évolué en termes d'obscurcissement et de masquage. Pour les chercheurs, c'est une autre indication d'un acteur unique qui fait lentement évoluer ses prouesses techniques. « NVISO évalue avec un degré de confiance moyen que cette campagne est menée par un seul acteur de la menace en se basant sur le nombre limité de documents téléchargés vers des services tels que VirusTotal, et sur les similitudes dans la livraison des charges utiles tout au long de cette campagne », a conclu NVISO dans son analyse.

Les chercheurs recommandent le filtrage des pièces jointes aux courriels et les courriels envoyés de l'extérieur de votre organisation. Vous devez également mettre en place des systèmes de détection et de réponse robustes. NVISO préconise aussi que les équipes créent des formations de sensibilisation au phishing et effectuent des exercices de phishing.

Source : NVISO Labs

Et vous ?

Que pensez-vous de cette technique de cyberattaque ?

Selon vous, les recommandations des chercheurs sont-elles suffisantes pour éviter ce type d’attaque ?

Voir aussi :

Piratage de Twitter : les pirates ont ciblé les employés via une attaque d'hameçonnage par téléphone, pour exploiter les vulnérabilités humaines afin d'accéder aux systèmes internes de l'entreprise

Environ 13 % de tous les e-mails de phishing du premier trimestre 2020 étaient liés au covid-19, dont 44 % visaient des individus et 20 % des agences gouvernementales, selon un rapport

Comment déterminer la probabilité que votre entreprise soit la victime d'une cyberattaque en 2019 ? Quelques pistes à explorer

Le coût moyen d'une cyberattaque a dépassé 1 million de dollars, le principal impact étant la perte de productivité, selon un rapport

Répondre avec citation

Répondre avec citation

Partager