La Chine bloque désormais tout le trafic HTTPS chiffré qui utilise TLS 1.3 et ESNI,

Grâce à une mise à jour de son outil national de censure, le Grand Pare-feu, d’après un rapport

Le Grand Par-Feu ou Great Firewall (GFW) de la Chine est réputé dans le monde entier pour les restrictions qu’il impose aux internautes chinois, qui cherchent par tous les moyens des outils et des méthodes pour se soustraire à la censure et à l'espionnage imposés par le gouvernement. Selon un nouveau rapport, le gouvernement chinois aurait déployé une mise à jour de son outil national de censure pour bloquer les connexions HTTPS chiffrées qui sont mises en place à l'aide de protocoles et de technologies modernes qui résistent aux interceptions. La mise à jour du GFW ne cible que le trafic HTTPS qui est mis en place avec les technologies comme TLS 1.3 et ESNI (Encrypted Server Name Indication).

Selon un nouveau rapport conjoint publié la semaine dernière par trois organisations qui suivent la censure chinoise – iYouPort, l'Université du Maryland, et le Great Firewall Report –, le blocage est en place depuis plus d'une semaine, depuis la fin du mois de juillet. Dans leur rapport, les chercheurs ont démontré ce qui déclenche cette censure et combien de temps dure la censure résiduelle. Ils ont également présenté plusieurs stratégies de contournement qui peuvent être exécutées côté client ou côté serveur pour échapper au blocage.

L’ESNI est le fondement de la communication sécurisée sur le Web (HTTPS). Il fournit un chiffrement authentifié afin que les utilisateurs puissent savoir avec qui ils communiquent, et que leurs informations ne puissent pas être lues ou altérées par un intermédiaire, d’après le rapport. Cependant, bien que le TLS (Sécurité de la couche de transport) dissimule le contenu de la communication d'un utilisateur, il ne dissimule pas toujours avec qui l'utilisateur communique. En effet, selon les chercheurs, le TLS handshake contient éventuellement un champ SNI (Server Name Indication) qui permet au client de l'utilisateur d'indiquer au serveur avec quel site Web il souhaite communiquer.

Les censeurs des États-nations ont utilisé le champ SNI pour empêcher les utilisateurs de communiquer avec certaines destinations. La Chine, par exemple, censure depuis longtemps le HTTPS de cette manière, selon le rapport. Cependant, le nouveau protocole TLS 1.3 a introduit le champ SNI chiffré (ESNI) qui chiffre le SNI de sorte que les intermédiaires ne puissent pas le visualiser. L'ESNI peut compliquer la capacité des États-nations à censurer le contenu HTTPS ; plutôt que de pouvoir bloquer uniquement les connexions à des sites Web spécifiques, l'ESNI exigerait des censeurs qu'ils bloquent toutes les connexions TLS à des serveurs spécifiques. C'est ce qui se passe actuellement en Chine, selon le rapport.

Ainsi donc, avec la nouvelle mise à jour du GFW, les responsables chinois ne ciblent que le trafic HTTPS qui est mis en place avec de nouvelles technologies comme TLS 1.3 et ESNI. Les censeurs chinois pouvant toujours déduire à quel domaine un utilisateur essaie de se connecter, en ce qui concerne les connexions HTTPS établies via les versions plus anciennes des mêmes protocoles, comme TLS 1.1 ou 1.2, ou SNI. Pour ce faire, ils examinent le champ SNI (en clair) dans les premières étapes d'une connexion HTTPS.

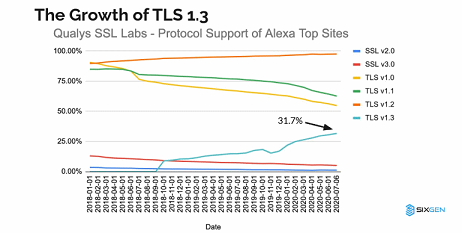

Comme l'utilisation de TLS 1.3 continue à se développer sur le Web, le trafic HTTPS où TLS 1.3 et ESNI sont utilisés ne facilite plus le travail aux censeurs chinois, car ils ont maintenant plus de mal à filtrer le trafic HTTPS et à contrôler le contenu auquel les citoyens chinois peuvent accéder.

Selon le rapport conjoint, le gouvernement chinois est actuellement en train de censurer tout le trafic HTTPS où TLS 1.3 et ESNI sont utilisés, et interdit temporairement les adresses IP impliquées dans la connexion, pour de petits intervalles de temps qui peuvent varier entre deux et trois minutes. D’après d’autres conclusions du rapport, le GFW chinois bloque les connexions ESNI en faisant chuter les paquets du client vers le serveur. En outre, le blocage peut être déclenché de manière bidirectionnelle. Selon les chercheurs, le blocage peut se produire sur tous les ports de 1 à 65535.

Blocage du trafic par chute de paquets et de manière bidirectionnelle

En comparant le trafic capté sur les deux points d'extrémité (côté serveur et côté client), les chercheurs ont constaté que le GFW bloque les connexions ESNI en faisant chuter des paquets des clients en direction des serveurs. Cette méthode présente deux différences par rapport à la manière dont le GFW censure les autres protocoles couramment utilisés, d’après le rapport. Premièrement, le GFW censure le SNI (non chiffré) et le HTTP en injectant de faux TCP RST à la fois au serveur et au client.

Inversement, les chercheurs n’ont observé aucun paquet injecté du GFW pour censurer le trafic ESNI. Deuxièmement, le GFW laisse tomber le trafic de serveur à client pour bloquer les serveurs Tor et Shadowsocks. Cependant, il ne laisse tomber que les paquets de client à serveur pour censurer ESNI. Le rapport note également que le GFW ne distingue pas les drapeaux des paquets TCP lorsqu'il les font chuter. Ceci est différent de certains systèmes de censure en Iran qui ne larguent pas les paquets avec les drapeaux RST ou FIN, d’après les chercheurs.

Le rapport constate également que le blocage de trafic peut être déclenché de manière bidirectionnelle. En d'autres termes, l'envoi d'une ESNI handshake de l'extérieur du Grand Par-Feu vers l'intérieur peut être bloqué de la même manière que l'envoi d'une ESNI handshake de l'intérieur vers l'extérieur. Grâce à cette fonctionnalité bidirectionnelle, les chercheurs peuvent tester à distance depuis l'extérieur cette censure du GFW basée sur l'ESNI sans avoir le contrôle d'un serveur chinois. La censure du GFW sur le DNS, HTTP, SNI, FTP, SMTP et Shadowsocks peut également être mesurée de l'extérieur vers l'intérieur, d’après le rapport.

Les chercheurs ont également constaté que le GFW applique une "censure résiduelle" aux connexions avec ESNI. En effet, pendant un certain temps après avoir déclenché la censure pour une connexion donnée, elle continuera à bloquer toute connexion avec le même triplet d'IP source, d'IP de destination et de port de destination. Selon le rapport, la durée précise de la censure résiduelle semble varier selon le point de vue. « Nous avons observé une censure résiduelle pendant 120 secondes à deux de nos points d'observation, et 180 secondes à un autre point d'observation », ont-ils écrit.

Des méthodes de contournement existent, mais pas à long terme

Les chercheurs d’iYouPort, de l'université du Maryland et du Great Firewall Report ont déclaré avoir trouvé six techniques de contournement qui peuvent être appliquées côté client (dans les applications et les logiciels) et quatre qui peuvent être appliquées côté serveur (sur les serveurs et les backends des applications) pour contourner le blocage actuel du GFW. Leurs techniques sont basées sur Geneva (Genetic Evasion), un algorithme génétique développé par certains des chercheurs à l’origine de la découverte de la censure, qui travaillent à l'Université du Maryland.

Geneva découvre automatiquement de nouvelles stratégies de contournement de la censure, selon les chercheurs. Les chercheurs ont formé l’algorithme pendant 48 heures, tant du côté client que du côté serveur. Ils ont développé un plugin personnalisé pour permettre à Geneva de s'entraîner directement contre la censure ESNI du Grand Par-Feu chinois. Selon les chercheurs, Geneva forme son algorithme génétique contre les censeurs en direct et, et à ce jour, il a trouvé des dizaines de stratégies de contournement de la censure dans divers pays. Mais les chercheurs disent que leurs solutions concernant le Grand Par-Feu chinois ne sont que temporaires.

« Malheureusement, ces stratégies spécifiques ne constituent peut-être pas une solution à long terme : au fur et à mesure que le jeu du chat et de la souris progressera, le Grand Pare-Feu continuera probablement à améliorer ses capacités de censure », ont déclaré les trois organisations.

Source : Great Firewall Report

Et vous ?

Qu’en pensez-vous ?

Cette nouvelle forme de censure par le GFW ne présente-t-elle pas d’inconvénients pour tous les autres Chinois y compris le gouvernement lui-même ?

Voir aussi :

Il est de plus en plus difficile pour les VPN de contourner le Grand Firewall de Chine après une mise à jour, selon un test de Comparitech

Zoom cède à la censure en Chine, et travaille sur une nouvelle fonctionnalité, qui aidera Pékin à cibler les utilisateurs chinois

"La Chine exemple flagrant de gouvernement qui censure et contrôle internet", pour Eric Schmidt

Le « Grand Canon » chinois, un outil utilisé pour lancer des attaques par déni de service distribué (DDoS), a ciblé LIHKG, un forum basé à Hong Kong, dans une attaque sans précédent

Répondre avec citation

Répondre avec citation

Partager