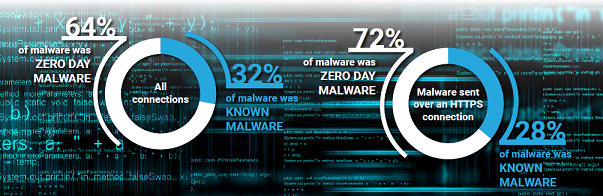

Les deux tiers des logiciels malveillants sont invisibles sans inspection HTTPS,

Et 72 % des malwares chiffrés ont été classés comme "zero day", selon un nouveau rapport de WatchGuard

WatchGuard Technologies, un fournisseur américain de sécurité de réseau, a publié mercredi son rapport sur la sécurité sur Internet pour le premier trimestre 2020. Selon le rapport, plus de deux tiers des logiciels malveillants détectés au cours des trois premiers mois de l'année étaient cachés dans des tunnels chiffrés en HTTPS afin d'échapper aux antivirus traditionnels. Le rapport sur la sécurité sur Internet souligne le danger que représentent ces logiciels malveillants, donne des détails sur l'impact de la pandémie covid-19 sur la cybersécurité, et parle de la recrudescence des activités de cryptominage liées à la monnaie électronique Monero.

Le dernier rapport sur la sécurité sur Internet du fournisseur de sécurité est tiré des analyses des données de menaces anonymes fournies par ses 44 000 appareils WatchGuard à travers le monde. Au cours du premier trimestre, les appareils ont bloqué plus de 32 millions de variantes de logiciels malveillants et près de 1,7 million d'attaques de réseau. Environ 67 % de tous les logiciels malveillants au cours du premier trimestre de cette année ont été diffusés via HTTPS, de sorte que les organisations qui ne disposent pas de solutions de sécurité capables d'inspecter le trafic chiffré passeront à côté des deux tiers des menaces entrantes, d’après le rapport.

« En analysant la répartition des logiciels malveillants dans les Fireboxes configurées pour déchiffrer les connexions TLS (comme le trafic HTTPS), nous avons appris que plus des deux tiers des logiciels malveillants arrivent par des canaux chiffrés. Si vous ne déchiffrez pas et ne scannez pas vos connexions Web sécurisées, il est probable qu'il vous manque une grande majorité de logiciels malveillants », lit-on dans le rapport.

En outre, 72 % des logiciels malveillants chiffrés ont été classés comme "zero day" (ce qui signifie qu'aucune signature antivirus n'existe pour eux et qu'ils échappent aux protections basées sur les signatures). Les conclusions du rapport suggèrent que l'inspection HTTPS et les solutions avancées de détection et de réponse aux menaces basées sur le comportement sont désormais obligatoires pour toute organisation soucieuse de sa sécurité.

La popularité croissante du HTTPS est due en partie à des initiatives telles que "Let's Encrypt", soutenue par l'ISRG (Internet Security Research Group), un organisme à but non lucratif. Cependant, s'il a amélioré la sécurité des sites Web et la confidentialité des utilisateurs, il offre également aux cybercriminels un moyen simple et gratuit de dissimuler leurs activités.

« Certaines organisations sont réticentes à mettre en place une inspection HTTPS en raison du travail supplémentaire que cela implique, mais nos données sur les menaces montrent clairement que la majorité des logiciels malveillants sont transmis par des connexions chiffrées et qu'il n'est tout simplement plus possible de ne pas inspecter le trafic », a déclaré Corey Nachreiner, directeur de la technologie chez WatchGuard. « Alors que les logiciels malveillants continuent à devenir plus avancés et plus évasifs, la seule approche fiable en matière de défense consiste à mettre en place un ensemble de services de sécurité à plusieurs niveaux, y compris des méthodes avancées de détection des menaces et d'inspection HTTPS », a-t-il ajouté.

Le fournisseur de solution de sécurité a aussi affirmé avoir détecté 6,9 % de logiciels malveillants et 11,6 % d'attaques réseau en moins par rapport au trimestre précédent, malgré l'augmentation apparente des menaces liées au covid-19. Il a suggéré que cela pourrait être dû au fait que moins d'utilisateurs opéraient dans le périmètre du réseau d'entreprise traditionnel au cours du premier trimestre à cause des mesures de distanciation sociale qui ont imposé le travail à domicile.

Quelques points forts du rapport

Un bond dans l'activité de cryptominage. Selon le rapport, cinq des dix premiers domaines distribuant des logiciels malveillants au cours du premier trimestre (identifiés par le service de filtrage DNS DNSWatch de WatchGuard) hébergeaient ou contrôlaient des cryptomineurs Monero. L'ajout d'un module de cryptominage aux logiciels malveillants est un moyen facile pour les criminels en ligne de générer des revenus passifs, d’après le rapport.

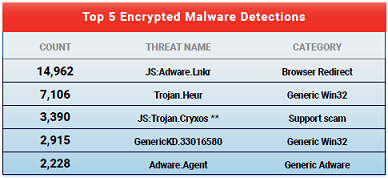

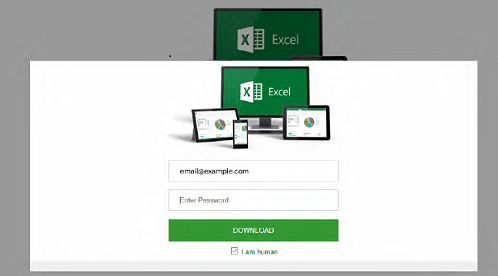

Les variantes de logiciels malveillants Flawed-Ammyy et Cryxos figurent en tête de liste, selon le rapport. Le cheval de Troie Cryxos est arrivé en troisième position sur la liste des cinq principaux logiciels malveillants chiffrés de WatchGuard et également en troisième position sur la liste des cinq logiciels malveillants les plus répandus, ciblant principalement Hong Kong. Il est livré sous forme de pièce jointe à un courriel déguisé en facture et demande à l'utilisateur de saisir son courriel et son mot de passe, qu'il stocke ensuite. Flawed-Ammyy est une arnaque de support dans laquelle l'attaquant utilise le logiciel de support Ammyy Admin pour accéder à distance à l'ordinateur de la victime.

Une fausse connexion de Cryxos pour tromper les victimes

Une vulnérabilité d'Adobe, vieille de trois ans, apparaît dans les principales attaques de réseau. Cet exploit d'Adobe Acrobat Reader qui a été corrigé en août 2017 est apparu pour la première fois dans la liste des principales attaques réseau de WatchGuard au premier trimestre, lit-on. Cette vulnérabilité qui refait surface plusieurs années après avoir été découverte et résolue illustre l'importance de corriger et de mettre à jour régulièrement les systèmes, a recommandé le fournisseur de sécurité.

Mapp Engage, AT&T et Bet365 ont été ciblés par des campagnes de spear phishing. Trois nouveaux domaines hébergeant des campagnes de phishing sont apparus dans le top 10 de WatchGuard au premier trimestre 2020. Ils se sont fait passer pour le produit de marketing et d'analyse numérique Mapp Engage, la plateforme de paris en ligne Bet365 (une campagne en chinois) et une page de connexion AT&T (cette campagne n’est plus active).

Selon la liste des logiciels malveillants les plus répandus établie par la société, l'Allemagne et la Grande-Bretagne ont été les principales cibles de la quasi-totalité des logiciels malveillants les plus répandus au cours du premier trimestre. Tandis qu’en termes de région, l’Amérique vient en tête avec 39 % des attaques, vient ensuite l’EMEA (la région qui regroupe les pays d'Europe, du Moyen-Orient et de l'Afrique ) avec 38 % et enfin l'Asie-Pacifique avec 23 %.

Selon le rapport de WatchGuard, le covid-19 n’a pas entraîné une augmentation des attaques. Cependant, selon les résultats d'une enquête publiés récemment par Check Point Software Technologies, les entreprises craignent une recrudescence des menaces de cybersécurité pour les 12 prochains mois, alors que les travailleurs commencent à regagner leur bureau. Selon l’enquête, plus de 75 % des personnes interrogées ont déclaré que leur principale préoccupation était l'augmentation des cyberattaques, en particulier le phishing et les exploits du piratage psychologique. 51 % ont déclaré que les attaques contre les terminaux domestiques non contrôlés étaient préoccupantes, suivies par les attaques contre les appareils mobiles des employés (33 %).

Source : WatchGuard

Et vous ?

Que pensez-vous des conclusions de ce rapport ? Les trouvez-vous pertinentes ou pas ?

Selon vous, pourquoi la pandémie n’a pas entraîné une augmentation des menaces de cybersécurité ?

Que pensez-vous des solutions suggérées par le rapport pour lutter contre les logiciels malveillants chiffrés ?

Voir aussi :

Le télétravail a stimulé l'investissement dans la cybersécurité au premier trimestre 2020, selon Canalys, qui table sur une réduction de la croissance sur les 12 prochains mois

Les priorités des organisations en matière de cybersécurité au sortir des confinements changent, 75 % craignent une augmentation des cyberattaques et abus d'après une enquête de Check Point

Covid-19 : des experts de la cybersécurité se réunissent pour lutter contre le piratage au sein d'une coalition mondiale, qui mobilise plus de 40 nationalités

Coronavirus : les acteurs de la cybersécurité s'insurgent contre les hackers qui profitent de la pandémie, pour attaquer des personnes, des hôpitaux et même l'OMS

Répondre avec citation

Répondre avec citation

Partager