Des cybercriminels ont volé les secrets du concepteur de puces néerlandais NXP pendant plus de deux ans avant d'être détectés,

« les puces NXP sont présentes dans de nombreux produits », rappelle un chercheur

Fin 2017, des cyber-espions chinois ont eu accès aux systèmes du fabricant néerlandais de puces NXP via les comptes des employés et en utilisant la force brute. NXP est la deuxième plus grande société européenne de semi-conducteurs derrière ASML et le 18e fabricant mondial de puces en termes de capitalisation boursière. Ce hack est passé inaperçu pendant plus de deux ans. NXP déclare qu'aucun dommage matériel n'a été subi. La propriété intellectuelle a été volée, mais on ne sait pas encore dans quelle mesure. Au moins sept sociétés taïwanaises de puces électroniques ont également été victimes du même groupe de pirates informatiques. Et Transavia, filiale de KLM, a également été touchée.

Un groupe de hackers chinois, baptisé « Chimera » mais aussi connu sous le pseudonyme « G0114 », s'est introduit dans le fabricant de puces NXP via les comptes d'employés. Une fois dans le réseau de l'entreprise, les pirates se sont dirigés vers les serveurs sécurisés, à la recherche de modèles de puces et d'autres secrets d'entreprise. Ils ont eu tout le temps pour le faire : pendant près de deux ans et demi, de fin 2017 au printemps 2020, des cyber-espions ont eu accès aux systèmes informatiques du fabricant néerlandais de puces.

Sur cette période, les cybercriminels accédaient périodiquement aux courriels des employés et aux lecteurs réseau à la recherche de conceptions de puces et d'autres propriétés intellectuelles de NXP, selon le journal national néerlandais NRC Handelsblad, qui a cité « plusieurs sources » proches de l'incident mais aussi un rapport publié (puis supprimé) en janvier 2021 par la société de sécurité Fox-IT, intitulé Abusing Cloud Services to Fly Under the Radar. La faille n’a été découverte que lorsque des cybercriminels ont été détectés dans un réseau d’entreprise distinct connecté à plusieurs reprises à des systèmes NXP compromis. Les détails de la brèche sont restés jusqu’à présent un secret bien gardé.

NXP reste la cible de cyberattaques. En septembre 2023, l’entreprise a annoncé avoir subi une violation de données. Cette fois, il ne s'agissait pas de systèmes internes, mais d'une base de données qui stocke les données personnelles des visiteurs du site NXP. Ce vol de données a eu lieu le 11 juillet. La faille a été découverte et colmatée en trois jours, a rapporté NXP, soit beaucoup plus vite que deux ans et demi.

Tout a commencé par un seul compte piraté

Dans le billet de la société de sécurité Fox-IT, intitulé Abusing Cloud Services to Fly Under the Radar, la société a donné des détails sur deux cyberattaques très avancées, pour lesquelles l'aide de la société néerlando-britannique a été sollicitée. La première victime était une compagnie aérienne anonyme – il s’agira plus tard de Transavia. En outre, une « entreprise européenne du secteur des semi-conducteurs » était elle aussi concernée. NRC Handelsblad a déclaré que la victime non identifiée était NXP.

Cette entreprise est le principal fournisseur de puces pour l'industrie automobile depuis qu'elle a racheté l'américain Freescale en 2015. Après ASML, NXP est l'entreprise la plus valorisée de l'industrie européenne des puces, avec une valeur marchande de 52 milliards de dollars. Les deux sociétés sont issues de Philips. NXP développe également des puces sécurisées Mifare pour la carte à puce et les titres d'accès des transports publics. Il fournit également les éléments sécurisés pour les puces de l'iPhone, pour les paiements sans contact via Apple Pay. Il y a deux mois, le PDG d'Apple, Tim Cook, s'est rendu à Eindhoven pour sceller cette collaboration.

NXP est peut-être leader en matière de sécurité, mais jusqu'au début 2020, la multinationale ne se rendait pas compte qu'elle avait été piratée depuis un certain temps. En octobre 2017, des cyber-espions ont pénétré son réseau. Dans un premier temps, les pirates se sont servi de comptes réguliers des employés de NXP pour se connecter au réseau de l'entreprise.

Ils ont obtenu ces informations de compte à partir de fuites de données antérieures provenant d'autres services Web, tels que LinkedIn ou Facebook. En devinant ensuite les mots de passe par force brute, les pirates ont accédé au réseau VPN. Bien que NXP ait protégé ses systèmes avec un code supplémentaire fourni par téléphone, les pirates ont contourné cette double authentification en modifiant les numéros de téléphone.

Une fois installés sur un premier ordinateur (le patient zéro), les cybercriminels ont étendu progressivement leurs droits d’accès, effacé leurs traces et se sont faufilé vers les parties protégées du réseau. Ils ont tenté de cacher les données sensibles qu'ils ont trouvé dans des fichiers d'archives chiffrés via des services de stockage cloud tels que Microsoft OneDrive. Selon les fichiers journaux trouvés par Fox-IT, les cybercriminels ont pénétré le réseau toutes les quelques semaines pour voir si de nouvelles données intéressantes pouvaient être trouvées chez NXP et si davantage de comptes d'utilisateurs et de parties du réseau pouvaient être piratés.

NXP n'a pas alerté les clients ou les actionnaires de l'intrusion, en dehors d'une brève référence dans un rapport annuel 2019 où on pouvait lire :

Nous avons, de temps à autre, subi des cyberattaques dont l'objectif était d'accéder à nos systèmes et réseaux informatiques. De tels incidents, qu'ils réussissent ou non, pourraient entraîner le détournement de nos informations et technologies exclusives, la compromission des informations personnelles et confidentielles de nos employés, clients ou fournisseurs, ou interrompre nos activités. Par exemple, en janvier 2020, nous avons eu connaissance d’une compromission de certains de nos systèmes. Nous prenons des mesures pour identifier l'activité malveillante et mettons en œuvre des mesures correctives pour accroître la sécurité de nos systèmes et réseaux afin de répondre à l'évolution des menaces et aux nouvelles informations. À la date de ce dépôt, nous ne pensons pas que cette compromission du système informatique ait entraîné un effet négatif important sur notre activité ou un quelconque dommage matériel pour nous. Cependant, l'enquête est en cours et nous continuons d'évaluer la quantité et le type de données compromises. Rien ne garantit que cette violation ou tout autre incident n’aura pas d’impact significatif sur nos opérations et nos résultats financiers à l’avenir.

Le manque de communication de NXP sur le sujet est « surprenant », selon certains chercheurs en sécurité

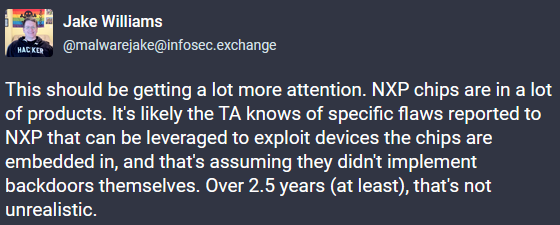

Certains chercheurs en sécurité ont déclaré qu'il était surprenant que les responsables de NXP n'aient pas informé les clients de l'intrusion des acteurs malveillants sur les deux ans pendant lesquels elle a duré.

Cela devrait recevoir beaucoup plus d’attention. Les puces NXP sont présentes dans de nombreux produits. Il est probable que les cybercriminels [ndlr. il a utilisé TA pour threat actors] connaisse des failles spécifiques signalées à NXP qui peuvent être exploitées pour se servir d'appareils dans lesquels les puces sont intégrées, et tout ça en supposant qu'ils n'ont pas eux-mêmes implémenté de portes dérobées. Sur 2,5 ans (au moins), ce n’est pas irréaliste.

Un autre chercheur qui a publié des recherches dans le passé documentant un piratage réussi d'un produit largement utilisé contenant des puces NXP a exprimé une surprise similaire :

« Si un groupe de cybercriminels chinois obtient le code source ou les conceptions matérielles d'un fabricant de puces, ce type de groupe peut utiliser le code source même si le code source n'est pas très bien commenté et documenté », a déclaré le chercheur à un média, demandant à ne pas être identifié. « Pour moi, [l’intrusion] est un gros problème. J’ai été surpris que NXP ne communique pas avec ses clients ».

La réaction de NXP

Dans un courriel, un représentant de NXP a déclaré que le rapport du NRC « est très daté car il a été traité en 2019. Comme indiqué dans notre rapport annuel 2019, nous avons pris connaissance d'une compromission de certains systèmes informatiques et, après une enquête approfondie, nous avons déterminé que cet incident n’a pas eu d’effet défavorable important sur nos activités. Chez NXP, nous prenons la sécurité des données très au sérieux. Nous avons tiré les leçons de cette expérience et accordons la priorité au renforcement continu de nos systèmes informatiques afin de nous protéger contre les menaces de cybersécurité en constante évolution ».

La société de sécurité Cycraft a documenté une vague de piratage informatique qui a duré deux ans et qui visait les fabricants de semi-conducteurs ayant des activités à Taiwan, où NXP dispose d'installations de recherche et développement. Une attaque contre l’une des victimes anonymes a compromis 10 points de terminaison et une autre a compromis 24 points de terminaison :

ConclusionL'objectif principal de ces attaques semblait être de voler des renseignements, en particulier des documents sur les puces IC, les kits de développement logiciel (SDK), les conceptions IC, le code source, etc. Si de tels documents sont réussis à être volés, l’impact peut être dévastateur. Le motif de ces attaques vient probablement du fait que les concurrents, voire les pays, cherchent à obtenir un avantage concurrentiel sur leurs rivaux. Étant donné que ces techniques et tactiques étaient similaires aux activités d’attaque précédentes, nous soupçonnons que l’attaquant est un groupe de pirates informatiques basé en Chine. Nous espérons donc que ce rapport aidera les fabricants de semi-conducteurs à mieux comprendre les dangers de telles attaques.

De plus, comme nous avons travaillé avec plusieurs fournisseurs de semi-conducteurs pour améliorer leur cybersécurité, nous souhaitons partager cette précieuse expérience et mettre en évidence les défis actuels auxquels est confronté l'ensemble du secteur.

Suite à la violation, NXP aurait pris des mesures pour renforcer la sécurité de son réseau. L'entreprise a amélioré ses systèmes de surveillance et imposé des contrôles plus stricts sur l'accessibilité et le transfert des données au sein de l'entreprise. Ces mesures visent à se prémunir contre des incidents similaires à l'avenir afin d'éviter les violations, de protéger les précieux actifs intellectuels de l'entreprise et de maintenir l'intégrité de son réseau.

Mais qui sait ce qui a déjà été volé ? De plus, personne ne sait combien d’autres sociétés de semi-conducteurs ont été piratées mais n’ont pas divulgué ces violations au public.

Sources : NRC, Abusing Cloud Services to Fly Under the Radar, Cycraft

Et vous ?

Quelles sont les conséquences potentielles de cette cyberattaque pour NXP et ses clients ? Plus généralement, quel sont les conséquences potentielles d'une cyberattaque contre ce types d'entreprises pour les clients directs et indirects ?

Comprenez-vous les experts qui estiment que le manque de communication au sujet de la situation est « surprenant » ? Partagez-vous cet avis ?

Que pensez-vous des propos de NXP qui justifie sa position par les résultats d'une enquête selon laquelle « nous avons déterminé que cet incident n’a pas eu d’effet défavorable important sur nos activités » ?

Quelles sont les mesures à prendre pour protéger les secrets industriels des fabricants de puces face aux hackers ?

Quel est, selon vous, le rôle des États-nations dans le cyberespionnage des semi-conducteurs ?

Comment la coopération internationale peut-elle contribuer à lutter contre le cyberespionnage et à promouvoir une concurrence loyale dans le secteur des semi-conducteurs ?

Répondre avec citation

Répondre avec citation

Partager