Emotet, l'un des botnets les plus destructeurs, peut désormais s'étendre aux réseaux Wi-Fi à proximité

en se servant de wlanAPI

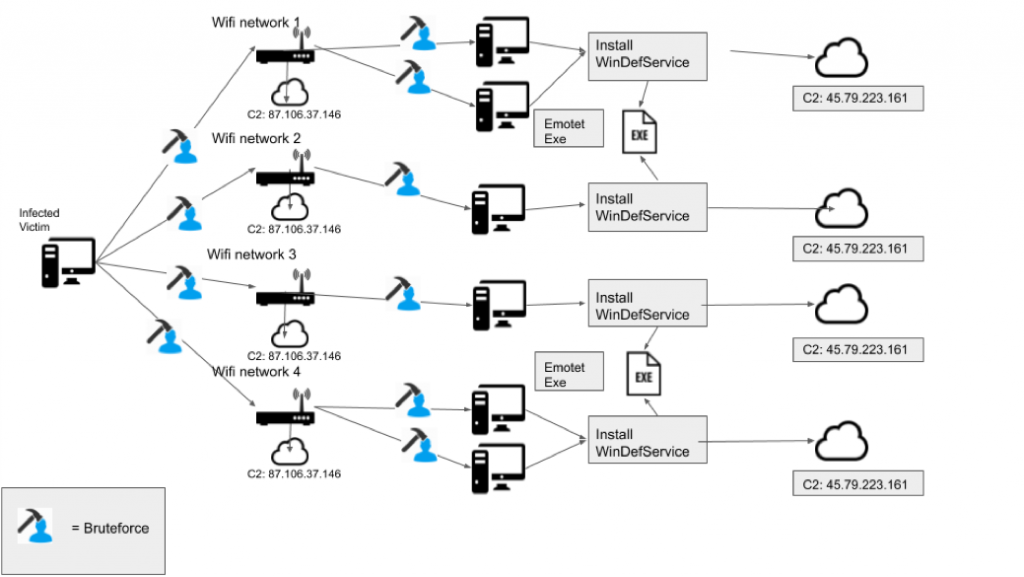

Emotet a fait profil bas pendant quelque temps l’année dernière, mais depuis qu’il a refait surface, les chercheurs en sécurité lui découvrent de jour en jour d’autres fonctionnalités. C’est à croire qu’au cours de son temps d’inactivité, ses développeurs ont augmenté ses capacités. Selon un rapport de Binary Defense, le botnet est maintenant capable de s'étendre aux réseaux Wi-Fi à proximité. Il possède un type de chargeur qui tire parti de l’interface wlanAPI pour recenser tous les réseaux Wi-Fi présents dans une région donnée, puis tente de se propager à ces réseaux.

Emotet est un cheval de Troie très sophistiqué détecté en 2014 par les chercheurs. Emotet a aussi des fonctionnalités qui lui permettent de se comporter comme un chargeur pour certains logiciels malveillants. Selon James Quinn, chercheur en sécurité et analyste de logiciels malveillants chez Binary Defense, un fournisseur de service de sécurité, l'une des principales fonctionnalités d'Emotet est sa capacité à fournir des modules ou des plug-ins personnalisés adaptés à des tâches spécifiques, comme le vol de contacts Outlook ou la propagation sur un réseau local.

Cependant, récemment, les chercheurs de Binary Defense ont fait la remarque que la base de code et la portée d'Emotet ne cessent d'évoluer. En plus des méthodes classiques de propagation qu’on lui connaît, Emotet a maintenant adopté une nouvelle méthode pour se protéger. Il utilise des dispositifs déjà compromis pour ensuite infecter des appareils connectés à des réseaux Wi-Fi. Il se sert de wlanAPI pour établir le profil SSID, la puissance du signal et l'utilisation du WPA ou d'autres méthodes de cryptage pour protéger l'accès par mot de passe.

Ensuite, Emotet utilise l'une des deux listes de mots de passe pour deviner les combinaisons de noms d'utilisateur et de mots de passe par défaut couramment utilisés. Après avoir réussi à accéder à un nouveau réseau Wi-Fi, le dispositif infecté énumère tous les dispositifs non cachés qui y sont connectés. À l'aide d'une deuxième liste de mots de passe, il tente maintenant de deviner les informations d'identification de chaque utilisateur connecté au réseau. Dans le cas où aucun utilisateur connecté n'est infecté, il essaie de deviner le mot de passe de l'administrateur de la ressource partagée.

Quinn a illustré tout ceci sur une image qu’il a jointe à son billet de blogue. « Avec ce type de chargeur récemment découvert et utilisé par Emotet, un nouveau vecteur de menace est introduit dans les capacités d'Emotet », a déclaré Quinn. « Avant, on pensait qu'il ne se propageait qu'à travers les réseaux infectés et le spam, Emotet peut utiliser ce type de chargeur pour se propager à travers les réseaux sans fil voisins si ces derniers utilisent des mots de passe non sécurisés », a-t-il ajouté. IBM X-FORCE Exchange a aussi noté une récente activité des pirates utilisant Emotet pour tromper les gens.

Les pirates profitent de la vague d’inquiétudes que soulève le virus pour envoyer des mails soi-disant en provenance d'une institution existant réellement afin d'informer et donner des conseils sur la prévention ou le traitement. Les mails contiennent un lien malveillant ou un fichier (principalement Word ou PDF) pouvant contenir des macros permettant d'installer le cheval de Troie Emotet. Lorsqu’il a été réactivé en août dernier, il est passé de la cinquième place en septembre à la première place des logiciels malveillants qui a fait le plus de victimes en décembre 2019. En effet, il a infecté 13 % des organisations mondiales sur cette période devant XMRig (7 %) et Trickbot (également 7 %), notamment grâce aux campagnes d'hameçonnages intitulés « Souhaits de Noël de Greta Thunberg » ou « Invitation de fête de Noël ».

Source : Binary Defense

Et vous ?

Qu'en pensez-vous ?

Voir aussi

Les cybercriminels profitent du coronavirus pour propager des logiciels malveillants en utilisant Emotet, un cheval de Troie diffusé via des e-mails

265 chercheurs dans le monde ont mis en commun leurs découvertes contribuant à éliminer plus de 100 000 sites Web de distribution de malwares

Les attaques de ransomware contre les entreprises ont augmenté de plus de 500% au premier trimestre, d'après un rapport de Malwarebytes

Les crypto-mineurs ont encore dominé le classement des malwares ayant eu le plus d'impact dans l'édition de janvier du Global Threat Index

Répondre avec citation

Répondre avec citation

Partager