L'ANSSI dresse un état des lieux sur l'évolution de l'écosystème des rançongiciels,

qui ciblent désormais de plus en plus les entreprises et les institutions

L’année 2018 a vu la multiplication d’attaques par rançongiciel impactant des entreprises et institutions dans le monde entier, et elles dépassent désormais en nombre celles impactant les particuliers. Ces codes malveillants représentent actuellement la menace informatique la plus sérieuse pour les entreprises et institutions par le nombre d’attaques quotidiennes et leur impact potentiel sur la continuité d’activité. Sur les très nombreuses attaques de ce type en France, l’ANSSI a traité 69 incidents en 2019 sur son périmètre.

Si la grande majorité des attaques par rançongiciels s’avère être opportunistes et s’appuie essentiellement sur la faible maturité en sécurité numérique de leurs victimes, l’ANSSI et ses partenaires observent depuis 2018 de plus en plus de groupes cybercriminels cibler spécifiquement des entreprises financièrement robustes dans le cadre d’attaques dites « Big Game Hunting », parfois menées en combinaison avec d’autres codes malveillants (cryptomineurs, trojan bancaires). Elles sont réalisées par des groupes d’attaquants aux ressources financières et aux compétences techniques importantes, et présentent un niveau de sophistication parfois équivalent aux opérations d’espionnages informatiques opérées par des États.Alors que les montants de rançons habituels s’élèvent à quelques centaines ou milliers de dollars, celles demandées lors des attaques « Big Game Hunting » sont à la mesure de la cible et peuvent atteindre des dizaines de millions de dollars. Depuis fin 2019, l’ANSSI constate également que certains groupes cybercriminels cherchent à faire pression sur leurs victimes en divulguant des données internes préalablement exfiltrées du système d’information infecté.

Par ailleurs, la campagne d’attaque Wannacry de 2017 a montré que la combinaison d’un rançongiciel et d’un moyen de propagation automatique pouvait occasionner d’immenses dégâts économiques. S’appuyant sur un code sophistiqué mais exploitant une vulnérabilité logicielle connue faisant déjà l’objet d’une mise à jour de sécurité,l’impact de Wannacry aurait pu être fortement limité par une meilleure politique de mise à jour logicielle des entreprises dans le monde.

Les groupes d’attaquants opérant ces rançongiciels s’appuient sur un important écosystème cybercriminel générant deux milliards de dollars de bénéfices annuels. Il permet aux attaquants de sous-traiter une grande partie des actions pour mener à bien leurs opérations d’extorsion et d’y acheter les ressources nécessaires (données personnelles, accès légitimes compromis, codes malveillants).

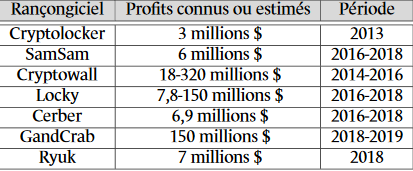

Si les montants des rançons peuvent varier fortement en fonction des rançongiciels employés et des victimes impactées, les bénéfices générés sont estimés entre quelques millions et plus d’une centaine de millions de dollars par groupe d’attaquants. Le coût de mise en œuvre de ces opérations est plus difficile à estimer, mais ne s’élève pas à plus de quelques dizaines, voire centaines de milliers de dollars sur l’ensemble de la période d’activités malveillantes.

Des activités lucratives

Selon une étude commandée par l’entreprise de sécurité informatique Bromium, les activités cybercriminelles correspondraient à une masse financière de plus de 1 500 milliards de dollars en 2018, des bénéfices estimés à deux milliards de dollars annuels et un salaire pour un groupe cybercriminel moyen d’environ 900 000 dollars par an.

Masse financière pour certaines catégories d’activités cybercriminelles. Source : Bromium

Bien que les rançongiciels ne représentent qu’un faible pourcentage de cette économie cybercriminelle, les groupes d’attaquants qui les utilisent profitent de cet écosystème constitué de vendeurs et acheteurs de biens (codes malveillants, accès compromis, données personnelles volées, etc.) et de services (location d’infrastructures de déni de service, d’infrastructures d’anonymisation, etc.).

Les attaques cybercriminelles, y compris celles ayant pour objet le rançonnage, s’organisent autour d’un cycle proche de celui des attaques ciblées réalisées par des États.Grâce à l’existence de l’écosystème cybercriminel,les attaquants peuvent sous-traiter une grande partie des ressources et outils nécessaires à la réalisation de leurs opérations.

La maturité actuelle de l’écosystème cybercriminel permet l’existence de plusieurs « offres de service » achetables sur des marchés dédiés, notamment des regroupements de données personnelles voire la reconstitution d’identité numérique, des accès à des systèmes préalablement compromis, et enfin des systèmes d’abonnements pour l’utilisation de codes malveillants.

Les montants des rançons sont extrêmement variables, allant de quelques centaines à plusieurs millions de dollars. Les rançons à l’encontre des entreprises dans le cadre d’attaques de type « Big Game Hunting » sont toutefois régulièrement au minimum de plusieurs dizaines de milliers de dollars.

Les revenus générés par les rançongiciels peuvent être estimés au travers de l’étude des mouvements financiers sur les portefeuilles de cryptomonnaies dont les adresses sont mentionnées dans les demandes de rançons. 98 % des rançons sont demandées en bitcoins. Le suivi de ces transactions permet d’affirmer que les revenus générés se comptent en millions de dollars6. Le rançongiciel SamSam aurait ainsi rapporté environ 6 millions de dollars à ses créateurs. Les créateurs de GandCrab ont annoncé avoir gagné 150 millions de dollars par an au travers de leur modèle économique de Ransomware-As-A-Service.

Un vaste écosystème

Les rançongiciels représentant un risque non négligeable de rupture d’activité, de nombreuses assurances proposent de le couvrir. Cette couverture consiste souvent en ce que l’assureur paye tout ou partie de la rançon. Des sociétés se sont développées autour de ce paiement des rançons en proposant des services de négociation avec les attaquants.Aujourd’hui, les assurances incitent les victimes à payer la rançon qui s’avère souvent moins élevée que le coût d’un rétablissement de l’activité sans le recours à la clé de déchiffrement. Pour autant cette couverture n’empêche pas les victimes d’être attaquées de nouveau.Cette incitation à payer valide le modèle économique des cybercriminels et les amène déjà à augmenter les rançons et à multiplier leurs attaques.

Il faut noter qu'il existe actuellement plusieurs dizaines, voire centaines, de familles de rançongiciels utilisés lors d’attaques informatiques plus ou moins sophistiquées. Certaines n’entrainent que le chiffrement des données d’une seule machine,d’autres sont en mesure de chiffrer l’ensemble des ressources d’un réseau, supprimer les copies cachées, voire atteindre les systèmes de sauvegardes.

Du point de vue de l’attaquant, l’impact général des attaques par rançongiciel dépend de plusieurs facteurs :

- l’efficacité ou le nombre de méthodes d’infection employées par les attaquants pour compromettre les réseaux des victimes ;

- l’ampleur des campagnes de distribution du code ;

- la capacité du code à se propager au sein du réseau victime afin de chiffrer un maximum de ressources (fichiers) ;

- la robustesse du chiffrement des fichiers, que ce soit par l’algorithme de chiffrement choisi, la qualité de son implémentation dans le code malveillant ou encore la capacité de l’attaquant à protéger sa clé de déchiffrement des investigations des forces de police.

En fonction de ces facteurs, il est possible de catégoriser les attaques par rançongiciels selon trois types : les campagnes d’attaques non ciblées, les campagnes massives automatiques, et enfin les attaques ciblées dites « Big Game Hunting ».

Les attaques non ciblées mettent rarement en oeuvre des capacités évoluées de propagation au sein des réseaux victimes

Les attaques informatiques ciblées

Depuis 2018, l’ANSSI et ses partenaires constatent que de plus en plus de groupes cybercriminels possédant des ressources financières et des compétences techniques importantes favorisent le ciblage d’entreprises et institutions particulières dans leurs attaques par rançongiciel. Ces attaques ciblées sont connues en source ouverte sous le nom de « Big Game Hunting ». Elles mettent en œuvre des méthodes et techniques auparavant réservées à des opérations d’espionnage informatique opérées par des attaquants étatiques (exploitation de vulnérabilité 0-day, propagation manuelle et furtive).

Afin de s’assurer de revenus substantiels, ces groupes sont désormais en mesure de préparer leurs opérations d’extorsion plusieurs mois à l’avance et ciblent spécifiquement des grandes entreprises ou institutions identifiées comme capables de payer de larges sommes d’argent. Ces attaques ciblées ne reposent plus sur un grand nombre de compromissions pour générer de l’argent, mais sur :

- la capacité de l’attaquant à se propager au sein du réseau ciblé de façon furtive;

- la capacité de l’attaquant à identifier et chiffrer les ressources clés de la cible;

- la capacité financière de la cible à payer d’importantes rançons.

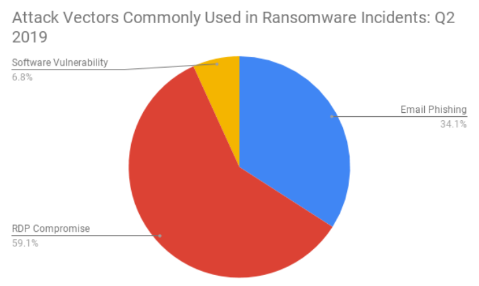

Afin de compromettre les réseaux ciblés, les cybercriminels peuvent employer de très nombreuses méthodes d’infection (compromission d’accès à distance, hameçonnage ciblé, exploitation de vulnérabilité logicielle, compromission de sous-traitants, compromission de sites Internet légitime, etc.). Toutefois, la compromission d’accès RDP et l’hameçonnage ciblé restent les méthodes les plus largement employées.

Vecteurs d’attaques utilisés pour délivrer des rançongiciels au 2e trimestre 2019. Source : SecurityBoulevard

Certains rançongiciels sont connus pour être employés exclusivement dans le cadre d’attaques de type « Big Game Hunting ». D’autres, disponibles sur les marchés cybercriminels par un système d’affiliation connu sous le nom de« Ransomware-As-A-Service » (notamment GandCrab, Sodinokibi, Dharma ou encore Maze), sont utilisés à la fois de façon ciblée et lors de campagnes massives en fonction de la volonté et des capacités des groupes cybercriminels souscrivant au service. Toutefois, la majorité des rançongiciels reste utilisée dans le cadre d’attaques non ciblées et peu sophistiquées, plus accessibles à la majorité des groupes cybercriminels en activité.

Principaux Rançongiciels utilisés dans le cadre d’attaques « Big Game Hunting ». Source : ANSSI

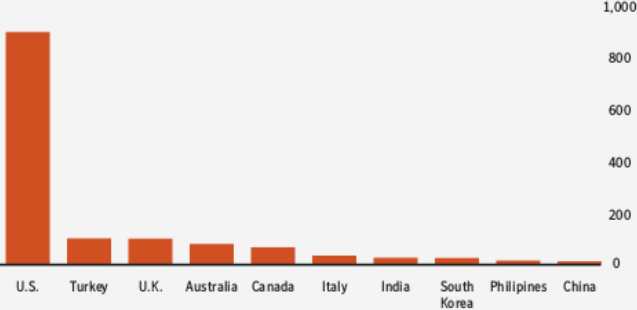

Concernant les attaques non ciblées par rançongiciel, aucun secteur d’activité ni zone géographique n’est épargné. Toute entreprise, institution ou particulier ayant un accès à Internet peut être infecté par un rançongiciel s’il n’a pas mis en œuvre des mesures de sécurité informatique basique (sauvegardes à froid, sensibilisation à l’hameçonnage,mise à jour logicielle sur ses machines connectées, antivirus). Concernant les attaques « Big Game Hunting » les entreprises et institutions dont l’arrêt d’activité peut amener à des conséquences économiques, industrielles ou sociales importantes sont particulièrement ciblées par les groupes cybercriminels. De plus, ces derniers s’attachent à cibler des entreprises ayant suffisamment d’argent pour payer des rançons très importantes. Symantec révèle en ce sens un ciblage très majoritaire d’entités présentes aux États-Unis.

Répartition par pays des attaques « Big Game Hunting » détectées par Symantec ces dernières années.Source : Symantec

En France

69 incidents relatifs à des attaques par rançongiciels ont été traités par l’ANSSI en 2019, en particulier les compromissions des sociétés ALTRAN en janvier 2019, Fleury Michon en avril 2019, Ramsay Générale de Santé en août 2019, ou encore du CHU de Rouen en novembre 2019.

Compromission d'Altran Technologies en janvier 2019 : le 24 janvier 2019, la société française de conseil en ingénierie Altran Technologies a été victime d’une attaque parle rançongiciel LockerGoga, la forçant à déconnecter son réseau d’Internet. Le code de chiffrement,peu sophistiqué et assez mal conçu, ne possédait pas de moyen de propagation en propre.

Compromission du CHU de Rouen en novembre 2019 : le 15 novembre 2019, le CHU de Rouen a été victime du rançongiciel Clop. La compromission a eu lieu par l’ouverture d’un courriel malveillant ayant permis à l’attaquant de déployer des outils de reconnaissance et de propagation manuelle, notamment SDBBot, Metasploit, CobaltStrike ou encore Mimikatz. Ces actions manuelles lui ont permis de prendre le contrôle du domaine et de déployer dans la nuit de vendredi à samedi le code de chiffrement sur la majorité du parc informatique.

Les investigations de l’ANSSI ont permis d’associer l’attaque à une large campagne ciblant des universités européennes, opérée par l’important groupe cybercriminel russophone TA505 et ayant notamment touché les universités d’Anvers fin octobre et de Maastricht en décembre.

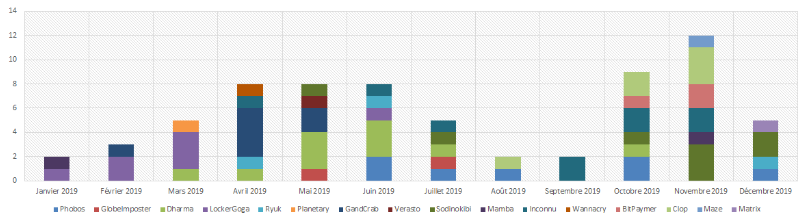

Incidents traités par l’ANSSI en 2019 concernant des rançongiciels

Avec un jeu de données aussi limité, l’agence manque de visibilité directe sur l’ampleur du phénomène rançongiciel en France, notamment le nombre de victimes, leur nature ainsi que les rançongiciels ciblant majoritairement le pays. D’un point de vue quantitatif, elles ne peuvent donc pas refléter l’impact réel des rançongiciels en France.Pour autant, elles permettent de tirer deux enseignements :

- une quinzaine de rançongiciels sont concernés par ces incidents, laissant envisager que plusieurs dizaines de rançongiciels différents impactent réellement l’ensemble de l’espace économique français;

- Les collectivités territoriales et le secteur de la santé sont majoritairement concernés par les incidents relevés.Si cela peut être essentiellement dû à la qualité des signalements d’incidents faits à l’ANSSI, cela peut également montrer l’intérêt des attaquants pour des entités réputées faiblement dotées en sécurité informatique ou dont la rupture d’activité aurait un impact social important.Les attaques suivantes ont marqué l’année 2019 en France et sont représentatives de la menace des rançongiciels pour les intérêts français.

Source : rapport de l'ANSSI

Et vous ?

Avez-vous pris des mesures de sécurité, en entreprise et chez vous, pour sécuriser vos données ? Lesquelles ?

Avez-vous déjà été victime d'un rançongiciel ? Qu'avez-vous fait par la suite ?

Quels conseils donneriez-vous à une entité victime d'un rançongiciel ? Payer ou pas ? Pourquoi ?

Répondre avec citation

Répondre avec citation

Partager