Bonjour et merci par avance de votre aide...

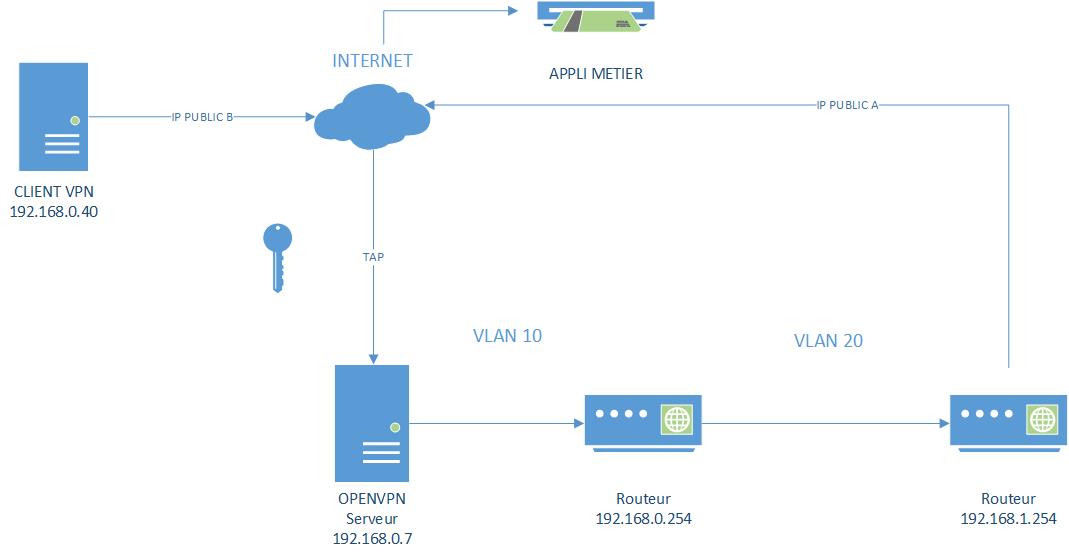

je monte un VPN en Bridge sur un DEBIAN 9.9 un petit schéma c 'est mieux que beaucoup de mots...

Le VPN c 'est OK mon client sous Windows 10 prend bien l' IP que lui donne le serveur VPN dans la plage du VLAN 10.

La connexion et l' échange de certificat ne posent aucun problème.

Le but de la manœuvre c 'est que mon client récupère l 'IP public A pour avoir accès depuis l' exterieur à l' application métier qui n' accepte que cette IP en entrée.

Le client est derrière une box standard.

Les NATs sur le routeur sont en place sur le protocole UDP et sur le bon port.

Bien que Mon tunnel VPN marche l' IP public de mon client reste sur B...

Voici mes fichier de conf

(pas de groupe pour le moment)

serveur

CLIENT

Code : Sélectionner tout - Visualiser dans une fenêtre à part

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

Pas d' erreur sur les logs...

Code : Sélectionner tout - Visualiser dans une fenêtre à part

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

iptables...

iptables -A INPUT -i tap0 -j ACCEPT

iptables -A INPUT -i br0 -j ACCEPT

iptables -A FORWARD -i br0 -j ACCEPT

ipforward est bien sur 1

je ping l 'ensemble de le VLAN 10

mais pas le VLAN 20 ( et donc le routeur de sortie alors que le routage est en place sur mon INFRA)

Je pense que le TAG VLAN ne passe pas le tunnel alors j 'ai push les routes mais sans résultat

... j' ai vidé mon sac, amen...

Répondre avec citation

Répondre avec citation

Partager