Des chercheurs découvrent une porte dérobée dénommée skip-2.0 ciblant le SGBD Microsoft SQL-Server

et permettant aux cybercriminels de persister dans le serveur de la victime

Une attaque d’accès est une tentative d’accès à un autre compte utilisateur ou à une quelconque ressource informatique par des moyens inappropriés et non autorisés. Les attaques d'accès exploitent des vulnérabilités connues dans les services d'authentification, les services FTP et les services Web pour accéder aux comptes Web, aux bases de données confidentielles et à d'autres informations sensibles.

ESET, l’entreprise de technologie basée à Bratislava, en Slovaquie, et spécialisée dans le développement des logiciels et des services de sécurité informatique a annoncé lundi la sortie de skip-2.0 un logiciel malveillant pouvant modifier les bases de données sur Microsoft SQL-Server (MSSQL) en créant un mécanisme de porte dérobée permettant aux pirates de se connecter à n’importe quel compte à l’aide d’un « mot de passe magique. »

Le groupe de cyberespionnage Winnti déjà soupçonné d’avoir perpétré des attaques contre diverses sociétés et qui serait à l’origine du logiciel malveillant « Malware anti-virus » qui pousse les victimes à payer pour une fausse licence de logiciel de sécurité serait également à l’origine de ce nouveau logiciel malveillant skip-2.0. Dans le rapport publié lundi, ESET a déclaré que les pirates informatiques utilisaient la porte dérobée comme outil de post-infection faisant partie d’une chaîne de destruction.

« Cette porte dérobée permet non seulement à l'acteur de la menace de persister dans le serveur MSSQL de la victime grâce à l'utilisation d'un mot de passe spécial, mais également de ne pas être détecté par les multiples mécanismes de publication des journaux d’événements qui sont désactivés lorsque ce mot de passe est utilisé », explique Mathieu Tartare, chercheur ESET enquêtant sur le groupe Winnti. Une telle porte dérobée pourrait également permettre à un attaquant de copier, modifier ou supprimer furtivement le contenu d’une base de données.

En effet, grâce à une porte dérobée, l’acteur de la menace peut établir un accès persistant sur le système ciblé. Elle fournit généralement à l'acteur de la menace un moyen d'accéder au système à tout moment, sans alerter les utilisateurs du système ou les systèmes de sécurité du réseau. Les acteurs de la menace peuvent ainsi configurer leurs outils (même en définissant un calendrier pour un accès automatisé régulier) pour atteindre la cible et exécuter des tâches malveillantes. Les fonctions ciblées par skip-2.0 sont liées à l'authentification et à la journalisation des événements ; elles incluent :

- ReportLoginSuccess

- FExecuteLogonTriggers

- IssueLoginSuccessReport

- XeSqlPkg::login:: Publish

- SecAuditPkg::audit_event:: Publish

- XeSqlPkg::sql_batch_completed:: Publish

- XeSqlPkg::ual_instrument_called:: Publish

- CPwdPolicyManager::ValidatePwdForLogin

- CSECAuthenticate::AuthenticateLoginIdentity

- XeSqlPkg::sql_statement_completed:: Publish

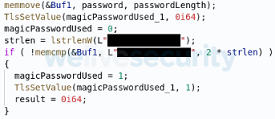

La fonction la plus intéressante est (CPwdPolicyManager::ValidatePwdForLogin), qui est responsable de la validation du mot de passe fourni pour un utilisateur donné. L'idée étant de créer un « mot de passe magique ». Si ce mot de passe est utilisé lors d’une session d'authentification, l'accès est automatiquement accordé à l'utilisateur, tandis que l'exécution des fonctions de journalisation et d'audit normales est empêchée, ce qui crée une session fantôme à l'intérieur du serveur.

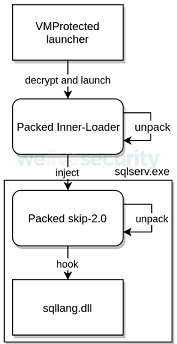

Le logiciel malveillant skip-2.0 compatible avec les serveurs MSSQL v12 et v11 possède des similitudes avec d'autres outils connus de l'arsenal du groupe Winnti (nom générique utilisé par ESET pour décrire les pirates informatiques qui seraient sponsorisés par l'État chinois), en particulier avec les portes dérobées PortReuse et ShadowPad ainsi que les outils tels que VMProtected et Inner-Loader injector utilisant les mêmes procédures. Après le lancement par Inner-Loader, skip-2.0 vérifie d'abord s'il s'exécute dans un processus sqlserv.exe et si c'est le cas, récupère un descripteur vers sqllang.dll, qui est chargé par sqlserv.exe. Il procède ensuite à la recherche de plusieurs fonctions à partir de cette DLL.

Chaîne de compromis de skip-2.0

Source : ESET

Et vous ?

Quel est votre avis sur le sujet ?

Comment comprendre l’existence d’une telle faille dans un système conçu par une société aussi fiable ?

Quelles peuvent être les motivations des Chinois au regard de leur investissement dans la cybercriminalité ?

Voir aussi :

Des pirates ont détourné le système de mise à jour logicielle d'ASUS pendant plusieurs mois, pour installer une porte dérobée sur des milliers de PC

Google confirme que la porte dérobée avancée a été préinstallée sur les appareils Android, avant qu'ils ne quittent les usines des fabricants

Facebook : aucune « porte dérobée » de sécurité n'est prévue pour WhatsApp, qui permettrait d'analyser les messages non chiffrés sur les téléphones

Répondre avec citation

Répondre avec citation

Partager