Une vulnérabilité sur Sudo permettant aux utilisateurs non autorisés d'agir en tant que root sur Linux

A récemment été corrigée dans la dernière version (1.8.28) de l'utilitaire

Une vulnérabilité permettant de contourner la politique de sécurité dans les distributions basées sur Linux a récemment été découverte. Elle concerne la une commande système « Sudo » (l’abréviation de « superuser do ») couramment utilisée sur les distributions UNIX/Linux et qui permet à un utilisateur d’exécuter des tâches avec les privilèges d’un utilisateur différent sans changer de session. Cette faille critique a été découverte par Joe Vennix de l’Apple Information Security.

Par défaut sur la plupart des distributions Linux, le mot-clé ALL dans la spécification RunAs dans le fichier /etc/sudoers, permet aux utilisateurs des groupes admin ou sudo d’exécuter n’importe quelle commande sur le système. Toutefois, comme la séparation des privilèges est l’un des paradigmes de sécurité fondamentaux sur Linux, les administrateurs peuvent configurer un fichier sudoers afin de définir précisément qui est autorisé à faire quoi (exécuter telle ou telle commande, par exemple).

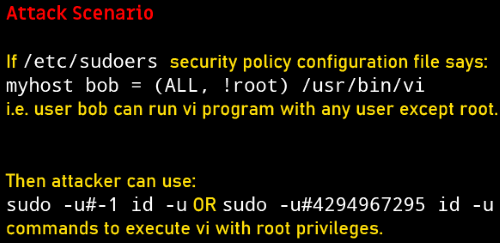

La nouvelle vulnérabilité porte le nom de code CVE-2019-14287. Elle donne à un utilisateur ou un programme malveillant ayant suffisamment de privilèges la possibilité d’effectuer des actions ou d’exécuter un code arbitraire en tant que root (ou superutilisateur) sur un système cible, lorsque la « configuration sudoers » n’autorise pas cet accès. Cette vulnérabilité peut être exploitée par un attaquant en spécifiant l’ID « -1 » ou « 429496967295 » parce que la fonction chargée de convertir l’ID en nom d’utilisateur traite précisément ces deux valeurs comme « 0 » qui correspond à l’ID du « superutilisateur ».

Supposons que vous ayez configuré l’utilisateur Pat comme un sudoer sur le serveur mybox pour qu’il puisse exécuter une commande comme n’importe quel utilisateur sauf root : « pat mybox = (ALL, !root) /usr/bin/commande ». Vous pouvez faire confiance à Pat pour superviser les fichiers et les activités des autres utilisateurs, mais ils n’ont pas le droit d’accès aux super-utilisateurs. Cela devrait permettre à Pat d’exécuter une commande comme n’importe qui d’autre que root. Cependant, si Pat exécute « sudo -u#-1 id -u » ou « -u#429496967295 id -u », il pourra contourner la restriction et lancer la commande de son choix en tant que root pour pat. De plus, comme l’ID spécifié via l’option -u n’existe pas dans la base de données des mots de passe, aucun module de session PAM ne sera exécuté.

Cette vulnérabilité n’affecte que les configurations de sudo qui ont une liste d’utilisateurs Runas incluant une exclusion de root. Le « root » peut également être identifié par d’autres moyens : par son nom ID avec « user ALL=(ALL, !#0) /usr/bin/commande », ou par référence à un alias Runas.

Ainsi, dans un scénario spécifique où vous avez été autorisé à exécuter une commande particulière ou n’importe quelle commande, comme n’importe quel autre utilisateur sauf le root, la vulnérabilité peut toujours vous permettre de contourner cette politique de sécurité et de prendre le contrôle complet du système en tant que root.

La vulnérabilité affecte toutes les versions de Sudo antérieures à la dernière version 1.8.28 qui a été récemment publiée et sera bientôt déployée sous forme de mise à jour par les diverses distributions Linux. Comme l’attaque fonctionne dans un cas d’utilisation spécifique du fichier de configuration sudoers, elle ne devrait pas affecter un grand nombre d’utilisateurs. Cependant, si vous utilisez Linux, il vous est toujours fortement recommandé de mettre à jour le paquet sudo à la dernière version dès qu’il est disponible.

Source : CVE-2019-14287

Et vous ?

Qu’en pensez-vous ?

Voir aussi

Créer un dashboard pour monitorer ses processus Linux avec Prometheus et Grafana

Wine 4.0 : le logiciel pour faire tourner les applications Windows sur Linux et macOS est disponible avec le support de Direct3D 12 et Vulkan

Si Linux a de la peine à s'imposer sur le desktop c'est à cause de la fragmentation de l'écosystème, d'après Linus Torvalds

Répondre avec citation

Répondre avec citation

en bas à droite du message.

en bas à droite du message.

Partager