Google, Samsung, Xiaomi, Huawei et autres affectés par une faille zéro-day dans le système d'exploitation mobile Android,

Qui déverrouille l'accès root des appareils cibles

Une vulnérabilité corrigée dans des versions antérieures du noyau Linux d’Android depuis le début de l’année dernière a refait surface. Les attaquants auraient été découverts en train d'exploiter activement une vulnérabilité de type zero-day dans Android qui leur permet de prendre le contrôle total de plusieurs modèles de smartphones, y compris 4 modèles de Pixels de Google, des appareils de Huawei, Xiaomi, Samsung et autres, a déclaré un membre du groupe de recherche du Projet Zéro de Google jeudi soir. La vulnérabilité a été évaluée comme étant de « gravité élevée » sur Android, et pire encore, l’exploit nécessite peu ou pas de personnalisation pour rooter complètement les téléphones vulnérables.

Un message du groupe de recherches de Google a suggéré que le bogue, découvert la semaine dernière, était activement exploité, soit par NSO Group, soit par l'un de ses clients. Cependant, les représentants du groupe ont décliné toute responsabilité dans l’exploitation du bogue. NSO Group est un développeur d'exploits et de logiciels espions qu'il vend à diverses entités gouvernementales.

Dans un courriel, les représentants de NSO Group ont écrit après la divulgation de l’exploit : « NSO n'a pas vendu et ne vendra jamais d'exploits ou de vulnérabilités. Cet exploit n'a rien à voir avec NSO ; notre travail est axé sur le développement de produits conçus pour aider les services de renseignement et les organismes d'application de la loi autorisés à sauver des vies ».

Le groupe, basé en Israël et spécialisé dans l’assistance technique aux gouvernements pour l’espionnage de terminaux mobiles et le développement des « armes numériques », s’est illustré en tant que tel avec la découverte en 2016 et 2017, par les chercheurs du Citizen Lab de l'Université de Toronto, d'un logiciel espion mobile avancé qu'il a développé et baptisé Pegasus. Pegasus jailbreak à la fois iOS et les téléphones Android afin qu'il puisse traîner à travers les messages privés, activer le microphone et la caméra, et recueillir toutes sortes d'autres informations sensibles. Des chercheurs du Citizen Lab avaient déterminé que la version Pegasus destinée à iOS visait un dissident politique situé aux Émirats arabes unis. Depuis lors, Apple a sorti un correctif pour corriger les exploits utilisés par Pegasus dans son système mobile.

Plus tôt cette année, Citizen Lab a également découvert la preuve que NSO a développé un exploit avancé dans l’application de messagerie WhatsApp et a installé des logiciels espions sur les téléphones vulnérables, sans que les utilisateurs finaux n'aient à intervenir, d’après un rapport de Financial Times publié en mai. La vulnérabilité a également été déjà corrigée.

Ces derniers temps, Google a mis l’accent sur la sécurité comme l'une des principales priorités dans les récentes mises à jour d'Android, en apportant des améliorations et des changements au niveau du chiffrement, des permissions et de la gestion de la vie privée, entre autres caractéristiques phares. Le géant de la technologie a introduit d'autres initiatives comme le « Project Mainline » pour Android 10 qui vise à accélérer les mises à jour de sécurité afin de rendre les appareils Android plus sûrs. Google a également été diligent et ponctuel avec les correctifs de sécurité (pas plus tard que le mois dernier, Google a publié des correctifs de sécurité pour les téléphones Google Pixel et pour bien d’autres téléphones). Mais tout ceci n’a pas empêché de nouvelles vulnérabilités dans Android.

Ce présent exploit est une escalade des privilèges du noyau qui utilise une vulnérabilité « use-after-free », permettant à l'attaquant de compromettre complètement un périphérique vulnérable et de le rooter. Comme l'exploit est également accessible depuis le sandbox de Chrome, il peut également être livré via le Web une fois qu'il est couplé à un exploit qui cible une vulnérabilité dans le code de Chrome qui est utilisé pour rendre le contenu.

Maddie Stone, membre du Projet Zéro, a déclaré dans un message que « Le bogue est une vulnérabilité d'escalade des privilèges locaux qui permet un compromis complet d'un périphérique vulnérable ». « Si l'exploit est livré via le Web, il suffit de le coupler avec un exploit de rendu, car cette vulnérabilité est accessible via le sandbox », a-t-il ajouté.

Autrement dit, un attaquant peut installer une application malveillante sur les périphériques affectés et atteindre root à l'insu de l'utilisateur, ainsi, il pourra avoir le contrôle total de l’appareil. Et puisqu'il peut être couplé avec un autre exploit dans le navigateur Chrome, l'attaquant peut également livrer l'application malveillante via le navigateur Web, éliminant le besoin d'accès physique à l'appareil.

La liste « non exhaustive » des dispositifs que le groupe de recherches de Google a publiée comme étant les appareils affectés est la suivante :

- Pixel 1

- Pixel 1 XL

- Pixel 2

- Pixel 2 XL

- Huawei P20

- Xiaomi Redmi 5A

- Xiaomi Redmi Note 5

- Xiaomi A1

- Oppo A3

- Moto Z3

- Oreo LG phones

- Samsung S7

- Samsung S8

- Samsung S9

La vulnérabilité évaluée comme étant de « gravité élevée »

La vulnérabilité avait été corrigée en début 2018 dans la version 4.14 de Linux Kernel LTS mais sans CVE de suivi. Le correctif a ensuite été incorporé dans les versions 3.18, 4.4 et 4.9 du noyau Android. Cependant, le correctif n'a pas fait son chemin dans les mises à jour de sécurité Android qui ont suivi, laissant plusieurs périphériques vulnérables à cette faille qui est maintenant suivie comme CVE-2019-2215.

Tim Willis, un autre membre du Projet Zéro a écrit dans la file de discussion que « Ce problème est classé comme très grave sur Android et nécessite en soi l'installation d'une application malveillante pour une exploitation potentielle ». « Tout autre vecteur, tel que via un navigateur Web, nécessite un couplage avec un exploit supplémentaire », a-t-il ajouté.

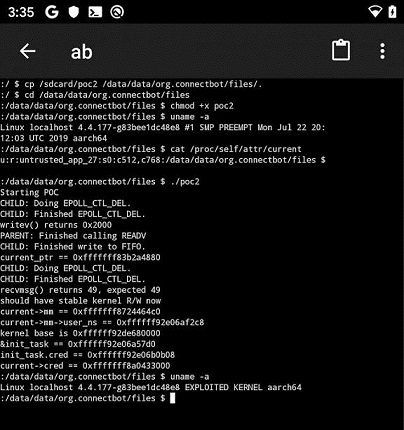

L'équipe de recherche du Projet Zéro a partagé un exploit de validation de concept local pour démontrer comment ce bogue peut être utilisé pour obtenir une lecture/écriture arbitraire du noyau lors de son exécution locale.

Toutefois, un autre membre de l'équipe Projet Zéro de Google a déclaré que la vulnérabilité serait déjà corrigée dans la mise à jour de sécurité Android d'octobre, qui sera probablement disponible dans les prochains jours. Les périphériques Pixels devraient en bénéficier plus rapidement, avant qu’elle ne soit étendue progressivement aux autres périphériques des partenaires d’Android. Cependant, considérant l'insouciance et la nonchalance avec lesquelles certains OEMs s'occupent des mises à jour, espérons que l’ensemble des périphériques affectés recevront la correction dans le temps.

Google Pixel 3 et 3 XL et Google Pixel 3a et 3a XL seraient à l'abri de cette vulnérabilité. Pour éviter que leurs téléphones soient contrôlés par des attaquants, les utilisateurs des modèles concernés devraient attendre que le correctif soit installé avant d'installer des applications non essentielles et utiliser un navigateur non chrome.

Sources : Equipe Projet Zero

Et vous ?

Qu'en pensez-vous ?

Que pensez-vous du fait qu’une vulnérabilité corrigée en 2018 dans le noyau d’Android ait refait surface l'année suivante ?

Votre téléphone est-il dans la liste des appareils affectés ? Que comptez-vous faire ?

Pensez-vous que le correctif pourra-t-il atteindre rapidement les téléphones affectés ?

Lire aussi

Les appels vocaux WhatsApp ont été utilisés pour injecter des logiciels espions sur les téléphones, une mise à jour corrective est disponible

Pegasus, l'un des logiciels espions les plus sophistiqués a été détecté sur Android, Google recommande cinq conseils de base pour s'en prémunir

Apple corrige en urgence trois vulnérabilités zero day sur iOS qui ont permis à un logiciel espion, de passer sous les radars pendant des années

Des documents du NSO Group indiquent comment l'entreprise choisit les clients à qui elle vend son spyware, mais aussi le montant de la facture

Répondre avec citation

Répondre avec citation

Partager