Que se passe-t-il lorsque des employés utilisent un logiciel qui n’a pas été approuvé ?

Quelques conseils face aux enjeux du Shadow IT

Il y a quelques mois, la vice-présidente d'un secteur d'activité en déclin s'est retrouvée aux prises avec des outils numériques pour l'aider à acquérir de nouveaux clients. En désespoir de cause, elle a utilisé sa carte de crédit personnelle pour payer un abonnement mensuel à un outil de gestion de la relation client (GRC) basé sur le cloud qui pouvait l'aider à lancer une campagne en ligne.

Peu de temps après, le DSI a détecté le projet et l'a traduite à un conseil de discipline. Après avoir entendu la réprimande sévère du DSI au sujet des atteintes à la sécurité que son initiative avait engendrées, le PDG a demandé à la vice-présidente pourquoi elle n’avait simplement pas demandé de l’aide du DSI. La vice-présidente a répondu : « J'ai demandé de l'aide à notre directeur informatique il y a des mois ».

Le directeur des systèmes d’information a admis qu'il avait été approché et expliqué qu'il avait informé la vice-présidente qu’un projet avec SAP était déjà en cours pour fournir ce dont elle avait besoin. « Oui, mais je n’aurais certainement pas pu m’en servir avant trois ans, et j’avais besoin de quelque chose immédiatement », a rétorqué la vice-présidente.

Le DSI est resté silencieux. Ensuite, le PDG s’est adressé à la vice-présidente en ces termes : « je vous connais depuis dix ans. Vous ne semblez pas être quelqu'un qui ferait quelque chose pour nuire à l'entreprise. Pourquoi avez-vous fait cela ? » La vice-présidente a immédiatement répliqué ;:« depuis que j'ai lancé ce programme d'acquisition de clients numériques, nous avons augmenté nos revenus d'un million de dollars par mois. Avant nous perdions des revenus. Si vous voulez, je peux l'arrêter maintenant. Que voulez-vous que je fasse ? »

Les conseils de la Harvard Business Review

Si vous ne pensez pas que cela se produit dans votre organisation, détrompez-vous. Dans certains cas, lorsque des solutions Shadow IT apparaissent, le DSI les ferme complètement, provoquant parfois un départ prématuré des responsables frustrés des unités commerciales concernées.

Cela peut parfois être une réponse appropriée, mais il arrive de voir un service informatique adopter adopter une approche ouverte et travailler avec succès sur le software/hardware non autorisé afin de sécuriser les données, normaliser les API et, finalement, assembler des solutions combinant des services internes et externes.

Selon la Harvard Business Review, il est plus intéressant de s’orienter vers cette dernière approche. D’ailleurs, son expérience en matière de conseil et de recherche auprès des entreprises confrontées à des défis de transformation numérique suggère que l'application des deux règles empiriques suivantes aidera les DSI à mieux anticiper et gérer leurs projets informatiques:

- Identifiez où vous devez être le plus performant. Puis, laissez les responsables décider de prendre les meilleures solutions dont ils ont besoin ou de les faire développer en interne. Cela peut donner lieu à un service informatique fractionné dans lequel une unité informatique centrale gère les projets structurels hérités, tandis qu'une équipe agile dédiée gère le numérique et l'innovation, en concurrence avec des fournisseurs de solutions externes. Cette approche flexible devrait permettre de réduire le nombre de problèmes informatiques surprises, car le service informatique fera au moins partie du processus d’approvisionnement en nouveaux projets.

- Commencez petit partout ailleurs. Les DSI sont souvent tentés de rechercher des solutions complètes chez les grands fournisseurs, mais comme HBR l’a déjà observé, cela signifie généralement qu’ils manquent le coche. Il convient de noter que, dans de nombreux secteurs, les meilleurs fournisseurs de solutions informatiques se concentrent sur un problème spécifique. HBR recommande aux responsables informatiques d'adopter une approche similaire. Plutôt que d'essayer de résoudre beaucoup de problèmes en même temps mais trop tard, essayez de résoudre rapidement des problèmes spécifiques en travaillant avec des fournisseurs spécialisés. En travaillant de cette manière, vous conservez la possibilité d’échanger des solutions nouvelles et meilleures à mesure qu’elles se matérialisent.

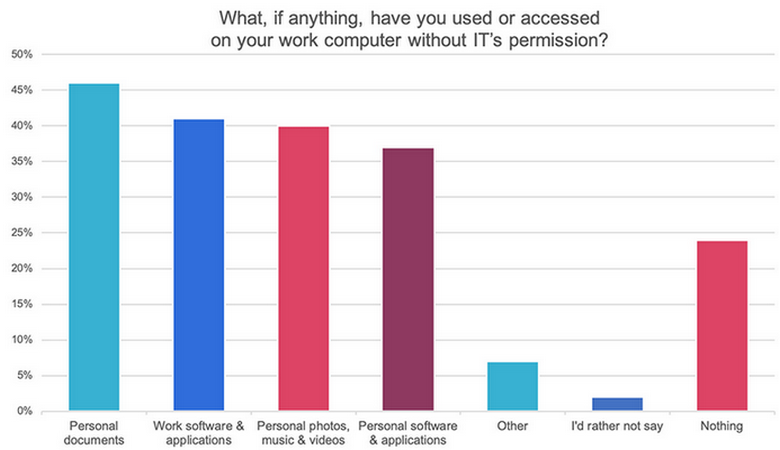

Selon une nouvelle étude de Snow Software, réalisée auprès de 3 000 travailleurs dans le monde, 46% des employés accèdent à des documents personnels sur leur appareil de travail sans la permission du service informatique. Étonnamment, 41% des employés dans le monde se procurent des logiciels et des applications professionnels sans consulter le service informatique. Cela fait en sorte que l'utilisation de votre propre technologie pour faire votre travail est la deuxième infraction informatique la plus courante, se plaçant juste derrière les accès à d'autres types de contenu personnel comme des applications personnelles, de la musique, des vidéos et des photos.

Le Shadow IT peut présenter des risques pour la sécurité à partir du moment où les équipements et logiciels non pris en charge ne sont pas soumis aux mêmes mesures de sécurité que les technologies "corporate".

Par ailleurs, les technologies qui opèrent à l'insu du service informatique peuvent perturber l'expérience utilisateur des autres employés, par exemple en consommant de la bande passante et en créant des situations dans lesquelles les protocoles du réseau ou des applications entrent en conflit.

Le Shadow IT peut également créer un problème de conformité quand, par exemple, les utilisateurs font appel à DropBox ou à d'autres services d'EFSS gratuits de stockage dans le Cloud pour y stocker des données d'entreprise.

Trouver et étudier les zones où le Shadow IT se développe peut donc permettre de repérer les zones de souffrance du système d’information. Que ce soit parce qu'une application est manquante ou inadaptée, cela aide les DSI à identifier les domaines de l’entreprise où ils doivent agir et investir, car ils ne remplissent pas leur rôle. Attention cependant, trouver une zone où le Shadow IT sévit n’est pas facile et demande une véritable enquête auprès des métiers et au sein de la DSI.

Les sept commandements du CESIN face aux nouveaux enjeux du Shadow IT

Alain Bouillé, président du CESIN, présente le Shadow IT comme « un phénomène qui s’est développé avec la gratuité de nombreux services en ligne et auxquels les utilisateurs se sont inscrits sans toujours se rendre compte du danger que cela pouvait représenter pour le patrimoine informationnel de l’entreprise. »

Il explique que « Cela peut aller de la création d’un Réseau Social d’Entreprise hors contrôle de cette dernière avec des offres gratuites comme LinkedIn ou Facebook, à la constitution de services collaboratifs pour des besoins ponctuels en recourant à la gratuité avec à la clé une protection des données réduite à sa plus simple expression. La principale calamité en la matière restant les sites de partage de fichiers qui pullulent sur le WEB et dont la protection laisse le plus souvent à désirer. »

Voici les sept commandements du CESIN :

- Instaurer la confiance : le dialogue doit être le plus ouvert possible avec les utilisateurs afin de montrer que les services IT sont à leur disposition pour étudier ensemble leurs attentes fonctionnelles. Les utilisateurs doivent avoir confiance dans le fonctionnement de leur informatique et les relations avec leurs partenaires pour être efficaces. La confiance s’appuie sur l’écoute et la compréhension des cas d’utilisation.

- Analyser les flux : iI est nécessaire que le DSI utilise les indicateurs qu’il a à sa disposition, notamment ceux relatifs aux logs des firewalls et autres switchs qui permettent de filtrer les échanges vers l’extérieur. Un tableau avec la description du flux va permettre de faire une analyse de risques sur les flux et prendre les décisions pour contrôler les échanges d’informations sortant de l’entreprise.

- Réduire le risque : compte tenu des échanges d’une entreprise avec d’autres fournisseurs de services ou de partenaires, il est nécessaire de faire une analyse de risque des flux les plus critiques. Le RSSI doit classer les flux entre ceux déjà enregistrés pour lesquels le risque est connu et accepté, ou les transférer vers des nouveaux acteurs de la sécurité.

- Piloter l’infrastructure : l’architecture et le paramétrage de l’infrastructure, clef de voûte de tous les accès au SI d’entreprise, permettent l’existence du Shadow IT ou l’interdire. Le recours à un outil de monitoring de la sécurité des « Apps » tel que les solutions de type CASB (Cloud Access Security Broker) est devenu une nécessité. La DSI doit, au même titre que tous les autres accès, les filtrer et les classer dans le tableau de suivi, pour en surveiller l’activité et être en mesure de réagir en cas de problème de sécurité avec un des fournisseurs

- Coopérer avec les départements juridique, achat et finance : la définition d’une procédure d’acquisition des solutions informatiques est une étape clef dans le contrôle du Shadow IT. Le RSSI doit être informé par l’un des acteurs de la demande pour effectuer une analyse des risques sur l’information échangée. Il proposera un plan d’action pour les réduire s’il estime qu’il y a un risque sur le capital informationnel de l’entreprise. Il est nécessaire que cette procédure d’acquisition soit simple d’utilisation pour faciliter la mise en œuvre de solutions innovantes. À l’opposé, un processus lourd et peu agile entraînera les employés vers le Shadow IT.

- Éduquer les utilisateurs : en parallèle, l’éveil des utilisateurs aux risques relatifs à la gestion des données de l’entreprise est une des actions nécessaires pour réduire le risque de Shadow IT. Il est illusoire de penser qu’on pourrait avoir un officier de sécurité surveillant toutes les actions des utilisateurs, de fait, il est nécessaire de leur donner les moyens de rester vigilants lorsqu’une action peut exposer les données de l’entreprise au monde externe.

- Positionner le curseur ( on-prem vs. off-prem) pour délimiter « l’environnement de travail » : l’idée est de définir pour chaque domaine si l’entreprise est capable de gérer le risque de perte d’information ou de déni de service relatif à l’outsourcing de son information, ses services, son organisation ... À titre d’exemple, voici des domaines qui doivent être documentés pour positionner le curseur entre « géré en interne » ou en « externe » : les terminaux, la gestion et le maintien opérationnel des serveurs, les données, les applications, la gestion des identités, la supervision des solutions de sécurité… Le RSSI doit définir en fonction de l’activité de l’entreprise et avec l’aide des utilisateurs si les informations, les services ou la gestion de l’information sont mieux gérés en interne ou avec l’aide d’un service hébergé dans un cloud externe.

Source : HBR

Et vous ?

Avez-vous utilisé ou utilisez-vous des outils logiciels ou services cloud non approuvés par la direction informatique pour pouvoir avancer dans votre travail ?

Cela a-t-il toujours eu des retombées positives ou y a-t-il déjà eu des retombées négatives ? Lesquelles ?

Que pensez-vous des approches proposées par HBR et le CESIN ?

Voir aussi :

Les employés avec le plus de pouvoir utilisent souvent du software/hardware qui n'est pas approuvé par la DSI pour faire leur travail

Des employés de Snapchat auraient abusé de leurs accès privilégiés aux données des utilisateurs pour les espionner, d'après des sources

Les actionnaires et des milliers d'employés d'Amazon tentent de convaincre la société d'abandonner les combustibles fossiles, mais en vain

Le SDK de Windows Media Center se retrouve sur GitHub, à l'initiative de Charlie Owen, un ancien employé de Microsoft

40 % des employés de la génération Z regrettent d'avoir accepté une offre d'emploi, selon Gartner

Répondre avec citation

Répondre avec citation

Partager