Bonjour,

Dans le cadre de ma formation je dois rendre un tp réseau dont l'énoncé est le suivant :

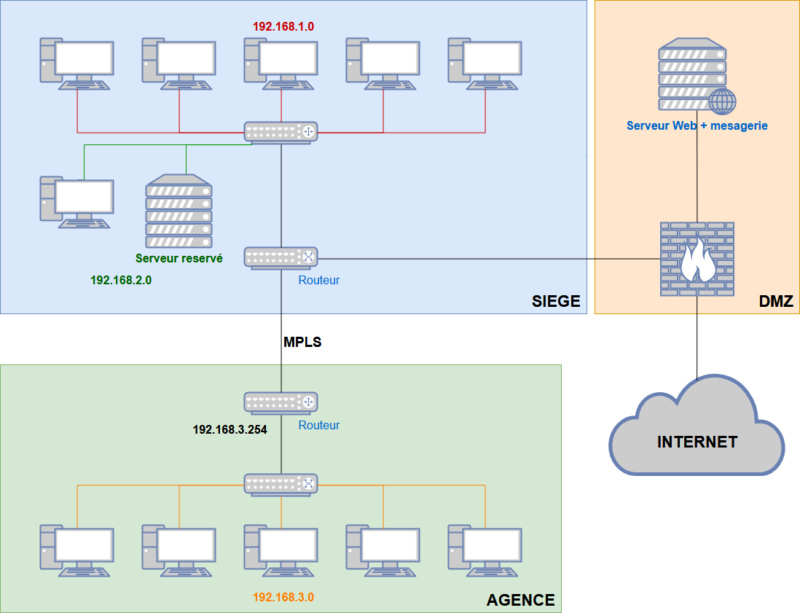

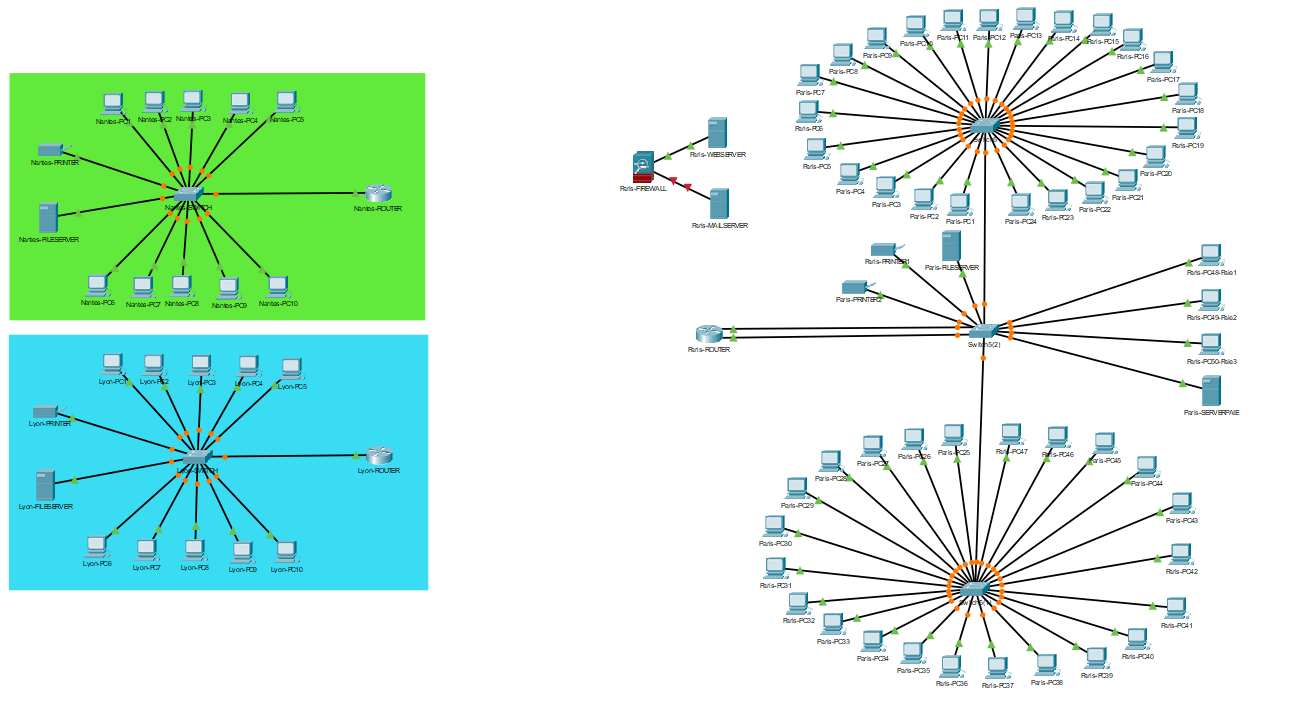

1 siège avec 20 employés, serveur web, serveur messagerie, serveur réservé accessible par seulement 4 personnes, accès internet.

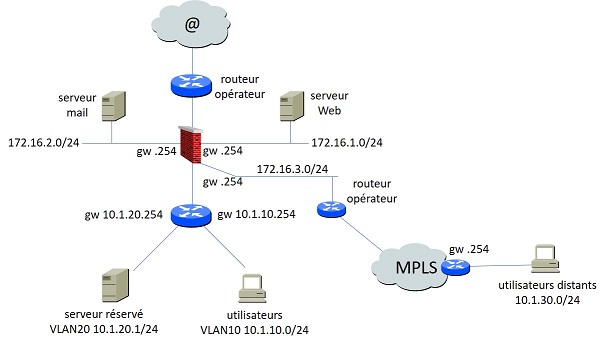

1 agence avec 10 employés qui accèdent a internet en passant par le siège.

Voici ce que je penses faire, pouvez vous me dire si cela vous semble correcte?

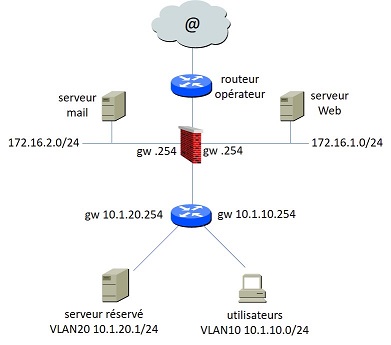

Au siège :

VLAN 1 comprenant réseau employés sur 192.168.1.0

VLAN 2 avec serveur de réservé sur 192.168.2.0

DMZ avec serveur web et messagerie.

Agence :

dans le VLAN 1 sur 192.168.3.0

Lien entre agence et siège via MPLS.

Ci-joint un schéma simplifié de l'infrastructure :

Question, comment isoler le serveur réservé et ses utilisateurs sachant que ces derniers doivent pouvoir accéder à internet ?

Répondre avec citation

Répondre avec citation

Partager