SandboxEscaper, chercheuse en sécurité, publie des vulnérabilités de type zero-day

favorisant des augmentations de privilèges sur Windows

Les vulnérabilités de sécurité continuent d'être découvertes dans les produits et services technologiques. Une chercheuse en sécurité connu par son nom d’emprunt SandboxEscaper a publié le code d’exploitation de deux vulnérabilités connues sur Windows.

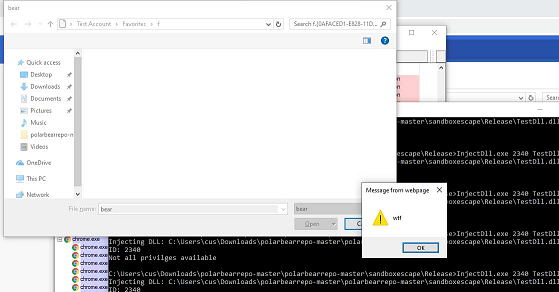

La première est une vulnérabilité d'élévation des privilèges locales également appelée « vulnérabilité d'élévation de privilèges dans le rapport d'erreurs Windows ». Elle est identifiée par la CVE-2019-0863 dans la NVD (Base de données nationale sur la vulnérabilité). La deuxième est une vulnérabilité d'échappement sur Sandbox pour Internet Explorer 11. Elle pourrait permettre à un code JavaScript d’être exploité avec des privilèges plus élevés que ceux autorisés par Sandbox. Lorsque l'injection fonctionne, un fichier et une page HTML contenant du code JavaScript sont ouverts.

SandboxEscaper n’est pas dans ces premières expériences du genre. En effet, la chercheuse encore inconnu avait déjà publié ce mercredi deux vulnérabilités. Une vulnérabilité d’escalade de privilèges locales qui utilise le planificateur de tâches de Windows 10. Lorsqu'elle est utilisée, cette vulnérabilité permet aux utilisateurs d'obtenir des autorisations élevées sur certains fichiers ; la seconde vulnérabilité dénommée « AngryPolarBearBug2 » est elle aussi une vulnérabilité d’élévation de privilège.

Selon SandboxEscaper, le déclenchement de l'exploit peut prendre jusqu'à 15 minutes, voire pas du tout. « Je suppose qu'un attaquant plus déterminé pourrait peut-être améliorer la fiabilité. C'est juste une fenêtre incroyablement petite dans laquelle nous pouvons gagner notre course, je n'étais même pas sûr de pouvoir l'exploiter », a-t-il déclaré.

À ce jour, Microsoft n’a pas encore réagi à ces informations. Par contre, le chercheur en sécurité Gal De Leon de Palo confirme que le code d'exploitation est en réalité lié à la vulnérabilité CVE-2019-0863. Dans son portail portal.msrc.microsoft.com, Microsoft a ténue remercier Gal De Leon pour avoir signalé le bogue.

Parfois, des informations sur une vulnérabilité inconnue apparaissent sur Internet avant même que le fournisseur ne soit averti et ait le temps d'agir. L’annonce des vulnérabilités a pour objectif de s’assurer que les vulnérabilités de sécurité du réseau et des systèmes d’information sont testées de manière cohérente et reproductible pour le bien de tous.

Les professionnels de la technologie ont longtemps choisi Linux pour leurs serveurs et leurs ordinateurs en raison de sa sécurité. Par contre, dans des environnements Windows, les utilisateurs disposent souvent d'un niveau d'accès élevé par défaut. Ce qui rend le système plus vulnérable aux menaces. Une fois la vulnérabilité repérée, les utilisateurs de Linux n'ont pas à attendre des mois pour que « Microsoft » puisse enfin enquêter sur le problème et le résoudre. Ils peuvent le réparer eux-mêmes, où qu'ils soient. Cela améliore non seulement la sécurité de la plate-forme, mais maintient également la stabilité pour éviter les temps d'arrêt.

Source : GitHub

Et vous ?

Sommes-nous dans une politique de communication de la part de Microsoft ?

Pourquoi préféreriez-vous Linux plutôt que Windows ?

Les enjeux économiques, vont-ils prendre le pas sur les enjeux sécuritaires ?

Voir aussi

Une vulnérabilité 0Day dans Windows a été rendue publique, parce que Microsoft n'a pas pu respecter le délai canonique de 120 jours

Le correctif déployé par Microsoft pour colmater la faille 0-day sur JET ne la corrige pas complètement, selon des experts

Windows Defender Antivirus peut s'exécuter dans un sandbox sécurisé sur Windows 10, afin de se prémunir contre les attaques qui lui sont destinées.

Répondre avec citation

Répondre avec citation

Partager