Des pirates ont détourné le système de mise à jour logicielle d’ASUS pendant plusieurs mois

Pour installer une porte dérobée sur des milliers de PC

Des pirates ont réussi à installer des logiciels malveillants à plus d’un million de propriétaires de PC de la marque Asus l’année dernière en exploitant le système de mise à jour logicielle du fabricant (l’utilitaire ASUS Live Update), ont récemment révélé des chercheurs en sécurité. ASUS Live Update est un utilitaire préinstallé sur la plupart des ordinateurs de la marque qui est utilisé pour mettre à jour automatiquement certains composants tels que les BIOS, les pilotes et les applications.

Les experts de Kaspersky Lab, une entreprise de cybersécurité basée à Moscou, qui l’ont découverte ont surnommé cette campagne de cyber espionnage : opération ShadowHammer. D’après la société russe de cyberdéfense, l’opération ShadowHammera qui s’est déroulée entre juin et novembre 2018 reposait sur la diffusion d’une version piratée de l’utilitaire ASUS Live Update aux utilisateurs de PC ASUS dans le but d’introduire des portes dérobées qui devaient permettre aux attaquants d’accéder plus tard et en toute discrétion aux machines infectées. L’opération ShadowHammer vient s’ajouter à la longue liste de programmes / campagnes d’espionnage qu’on désigne également APT (Advanced persistent threat) ayant déjà été mis en évidence par la firme de sécurité russe qui a été quasiment bannie du marché américain.

L’équipe internationale de recherche et d’analyse (GReAT) de Kaspersky Lab a recensé au moins 15 pays touchés par cette campagne de cyber espionnage, avec la Russie, l’Allemagne, la France, l’Italie et les États-Unis tête de liste. La société a estimé que plus de 57 000 de ses utilisateurs avaient téléchargé et installé la mise à jour logicielle compromise d’Asus. Elle précise qu’il y avait plusieurs versions des binaires infectés d’ASUS Live Update en circulation ciblant chacun « un pool inconnu d’utilisateurs identifiés par l’adresse MAC de leur adaptateur réseau ».

« Nous ne sommes pas en mesure de calculer le nombre total d’utilisateurs touchés uniquement à partir de nos données. Cependant, nous estimons que l’ampleur réelle du problème est beaucoup plus grande et touche probablement plus d’un million d’utilisateurs dans le monde », a confié le spécialiste russe en cybersécurité dans un billet de blog.

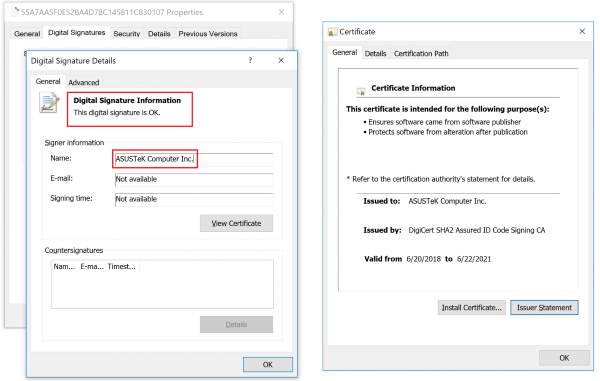

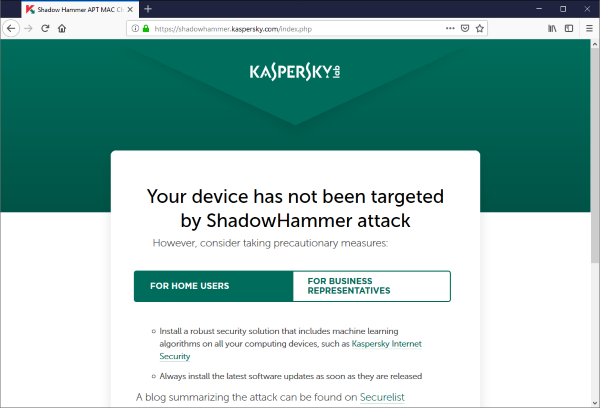

Les programmes d’installation des versions piratées de l’utilitaire ASUS Live Update étaient signés numériquement « ASUSTeK Computer Inc. », ce qui tend à prouver qu’ils provenaient des serveurs officiels d’Asus. Kaspersky, qui a informé Asus de l’attaque en janvier dernier, a assuré qu’il aidait la société dans son enquête et mis à la disposition du public un utilitaire hors ligne et un vérificateur en ligne pour les utilisateurs qui veulent vérifier si leur PC a été touché par l’opération ShadowHammer.

Certains éléments de collectés par Kaspersky permettent, d’après le GreAT d’établir des similitudes entre cette campagne de cyber espionnage et l’opération ShadowPad, découverte en 2017, qui était basée sur la diffusion d’une porte dérobée dissimulée dans un logiciel de gestion de serveurs utilisé par des centaines de grandes entreprises à travers le monde. Une fois activée, cette porte dérobée permettait à l’attaquant de télécharger des modules malveillants ou de voler des données. L’auteur de l’opération ShadowPad a été publiquement identifié comme étant BARIUM, un acteur connu de l’APT qui utilise la porte dérobée Winnti. Comme ShadowPad avant elle, ShadowHammer illustre les dangers que pourrait représenter une attaque à large échelle contre la chaine logistique.

Les chercheurs de la société de cybersécurité Symantec ont également été en mesure d’identifier l’attaque contre les utilisateurs Asus, a déclaré un porte-parole de cette autre entreprise de cybersécurité.

Mise à jour du 26 mars : Asus a déclaré mardi qu'il a publié une mise à jour pour réparer une attaque qui, selon les chercheurs en sécurité, avait ciblé plus d'un million d'utilisateurs Asus l'an dernier en détournant le système de mise à jour du logiciel du fabricant de l'ordinateur.

La société a déclaré "un petit nombre de dispositifs" ont été implantés avec le code malveillant par une attaque sophistiquée sur ses serveurs Live Update.

Source : Reuters et correctif (Reuter).

Et vous ?

Qu’en pensez-vous ?

Voir aussi

Des hackers ont glissé une porte dérobée dans une bibliothèque open source largement utilisée pour voler des bitcoins

« Nous ne pouvons pas introduire de porte dérobée dans notre application », indique Signal contre la loi Assistance and Access Bill de l'Australie

Le système de vote en ligne de la Suisse comporte une porte dérobée jugée très grave par les chercheurs

Lenovo découvre des vulnérabilités, parmi lesquelles une porte dérobée, dans le firmware des produits réseau RackSwitch et BladeCenter

Répondre avec citation

Répondre avec citation

Partager