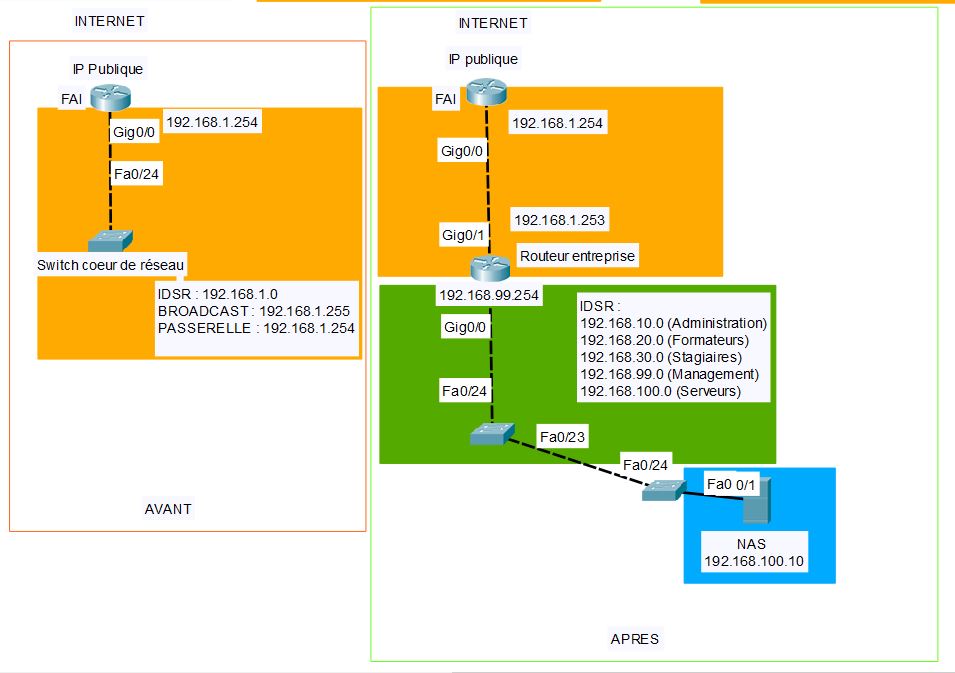

Actuellement la boîte souhait renouveler son matériel réseau pour être compatible en Gigabit/s.

Tu ne seras Gigabit qu'entre ton routeur entreprise et ton FAI...

Tu crées un goulot d'étranglement entre ton switch coeur de réseau et ton routeur d'entreprise...

Mais faut-il que je fasse du double NAT ? En déclarant les interfaces outside et inside ?

D'après ce que je comprends, actuellement ton FAI fait du source NAT sur le réseau 192.168.1.0/24, correct ?

Alors effectivement, il va falloir "présenter" tous tes flux sortants vers Internet comme s'ils étaient sourcés par ce réeau. Si ton routeur d'entreprise utilise des interfaces-Vlan pour tes différents sous-réseaux IP, il faudra appliquer un 'nat inside' sur ces interfaces-Vlan et un 'nat outside' sur l'interface 192.168.1.253...

Tous tes flux sortants seront doublement nattés (par ton routeur d'entreprise et par ton FAI).

En revanche, il faudra prévoir une translation "1-to-1" pour ton NAS/VPN terminateur. Donc configurer une entrée NAT statique:

- sur l'équipement de ton FAI pour lui dire qu'un paquet qui vient vers ton adresse publique sur tel port doit être redirigé vers 192.168.1.10 par exemple,

- sur le routeur d'entreprise pour lui signifier qu'un paquet arrivant sur 192.168.1.10 doit être translaté vers 192.168.1.100.

Attention... Parce que si ton NAS ou ton terminateur VPN est compromis, c'est open bar sur toute ta batterie de serveurs...

-VX

Répondre avec citation

Répondre avec citation

Partager