Une équipe de chercheurs de Microsoft découvre une porte dérobée dans un pilote d'ordinateur portable Huawei,

qui permettrait à des hackers d'avoir accès à toutes les données

Des chercheurs de Microsoft ont récemment révélé qu’ils avaient découvert une porte dérobée dans certains modèles d’ordinateurs portables Huawei, qui permettait aux utilisateurs non privilégiés d’avoir accès à toutes les données d’un ordinateur portable.

Cette vulnérabilité est similaire à la technique DoublePulsar, un outil d’espionnage supposé appartenir à la NSA qui a fuité début 2017 par le groupe de hackers The Shadow Brokers. Il avait infecté plus de 200 000 ordinateurs fonctionnant sous Microsoft Windows en quelques semaines.

DoublePulsar a de nouveau été utilisé pour l'attaque du ransomware WannaCry en mai 2017, qui visait des ordinateurs Windows dans le monde entier, cherchant à obtenir un paiement en Bitcoin en échange de la restauration des ordinateurs.

La porte dérobée

Dans un billet de blog, Microsoft a signalé « qu’une vulnérabilité dans un pilote tiers signé pourrait avoir un impact grave: des attaquants pourraient en abuser pour faire monter les privilèges ou, plus généralement, contourner l'application de la signature du pilote, sans la complexité liée à l'utilisation d'un exploit zero day plus coûteux du noyau dans le système d'exploitation. lui-même ».

Les fabricants d’ordinateurs livrent généralement des périphériques avec des logiciels et des outils facilitant la gestion des périphériques. Ces logiciels et outils, y compris les pilotes, contiennent souvent des composants qui s'exécutent avec des privilèges ring-0 dans le noyau. Avec ces composants installés par défaut, chacun doit être aussi sécurisé que le noyau; même un composant défectueux pourrait devenir le talon d’Achille de la conception de la sécurité du noyau.

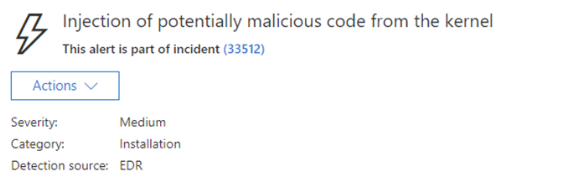

Microsoft a découvert un tel pilote en enquêtant sur une alerte émise par les capteurs du noyau de Microsoft Defender Advanced Threat Protection. L’équipe de chercheurs a attribué ce comportement anormal à un pilote de gestion de périphérique développé par Huawei. En creusant plus profondément, elle a constaté une lacune dans la conception qui conduisait à une vulnérabilité qui pourrait permettre une élévation des privilèges au niveau local.

Elle a signalé la vulnérabilité (affectée CVE-2019-5241) à Huawei, qui a réagi et coopéré rapidement et de manière professionnelle. Le 9 janvier 2019, Huawei a publié un correctif. Microsoft a alors laissé s’écouler quelques mois pour publier fin mars un billet dans lequel l’entreprise explique comment ses chercheurs en sont arrivés à trouver la faille.

La découverte

Après les attaques de DoublePulsar en 2017, Microsoft a essayé de développer des outils pouvant protéger les utilisateurs. À partir de Windows 10, version 1809, publiée le 13 novembre 2018, Microsoft a installé de nouveaux capteurs pour mieux détecter les menaces du noyau telles que DoublePulsar.

Mais ensuite, Microsoft a détecté un code injecté «anormal» dans les noyaux du modèle d'ordinateur portable Huawei, Matebook.

Envoyé par

Microsoft

Pour mieux comprendre l'anomalie observée, nous avons examiné les signaux bruts provenant des capteurs du noyau. Cette analyse a abouti aux constatations suivantes:

- Un thread système appelé nt! NtAllocateVirtualMemory a attribué une seule page (taille = 0x1000) avec le masque de protection PAGE_EXECUTE_READWRITE dans l'espace d'adressage services.exe.

- Le thread système a ensuite appelé nt! KeInsertQueueApc pour mettre l'utilisateur APC en file d'attente avec un thread arbitraire services.exe avec NormalRoutine pointant vers le début de la page exécutable et NormalContext pointant vers offset 0x800

La charge utile copiée à partir du mode noyau est divisée en deux parties: un shellcode (NormalRoutine) et un bloc de paramètres (NormalContext). À ce stade, le comportement général a semblé suffisamment suspect pour que nous puissions poursuivre la chasse. Notre objectif était d'incriminer le code du noyau qui a déclenché l'alerte.

Après une enquête plus approfondie, les ingénieurs de Microsoft ont identifié le code dans un logiciel de gestion de périphérique appelé PCManager, préinstallé sur Huawei Matebooks. Le logiciel avait inclus un pilote qui permettrait aux utilisateurs non privilégiés de mettre à niveau leur niveau d’accès vers les privilèges supérieurs. Si ces utilisateurs non privilégiés obtiennent le privilège Ring-0 le plus élevé, ils peuvent accéder à toutes les données de l'ordinateur et de son système informatique connecté. Si un tiers obtient l’accès et insère des logiciels malveillants, le système d’exploitation de l’ordinateur risque d’être endommagé.

Les privilèges d’utilisateur d’un ordinateur comportent quatre niveaux. Le privilège Ring-0 dans le noyau est le plus élevé et permet aux utilisateurs de contrôler tous les matériels et logiciels.

Huawei à nouveau au centre des inquiétudes ?

La société, l’un des plus grands fabricants mondiaux d’équipements de télécommunication, de smartphones et d’autres appareils électroniques, a été critiquée pour ses liens prétendument étroits avec le régime chinois. Huawei a été accusé d’espionner pour le compte du gouvernement chinois.

Huawei a toujours nié ces accusations, notamment en affirmant qu'aucun incident de porte dérobée n'avait jamais été détecté.

Bien que le dernier incident de Microsoft ne semble pas impliquer le régime chinois, des cas documentés ont démontré la responsabilité de Huawei.

En janvier 2018, le quotidien Le Monde a indiqué :

Envoyé par

Le Monde

En janvier 2017, la petite cellule informatique de l’UA (Union africaine) a découvert que ses serveurs étaient étrangement saturés entre minuit et 2 heures du matin. Les bureaux étaient vides, l’activité en sommeil, mais les transferts de données atteignaient des sommets. Un informaticien zélé s’est donc penché sur cette anomalie et s’est rendu compte que les données internes de l’UA étaient massivement détournées. Chaque nuit, les secrets de cette institution, selon plusieurs sources internes, se sont retrouvés stockés à plus de 8 000 km d’Addis-Abeba, sur de mystérieux serveurs hébergés quelque part à Shanghaï, la mégapole chinoise.

Le nouvel immeuble, « don de la Chine aux amis de l’Afrique », a été offert il y a tout juste six ans. Il a été entièrement équipé par les Chinois. Les systèmes informatiques ont été livrés clé en main. Et les ingénieurs chinois ont volontairement laissé deux failles : des portes numériques dérobées (« backdoors ») qui donnent un accès discret à l’intégralité des échanges et des productions internes de l’organisation.

Selon plusieurs sources au sein de l’institution, tous les contenus sensibles ont pu être espionnés par la Chine. Une fuite de données spectaculaire, qui se serait étalée de janvier 2012 à janvier 2017.

A Addis-Abeba, de nouveaux bâtiments sortent de terre chaque semaine, généralement construits par des Chinois

Selon le groupe de réflexion Australian Strategic Policy Institute, qui a livré son analyse (elle s’appuyait sur le contenu du site Web de Huawei et des documents obtenus de l’Union africaine, y compris les contrats relatifs à son infrastructure informatique), s’il était possible que Huawei ne soit pas au courant du prétendu vol de données, l’oubli de la société serait en soi un motif de « préoccupation pour la sécurité nationale ».

Dans le même temps, un article publié en novembre 2018 par le Weekend Australian indiquait que, selon une source d'informations, l'Australie avait des preuves que des responsables de Huawei avaient été approchés par le régime chinois et poussés à divulguer des codes d'accès et des détails de réseau pour pirater un réseau étranger.

Les États-Unis, l'Australie, la Nouvelle-Zélande et le Japon ont interdit Huawei à leurs marchés publics, invoquant des préoccupations en matière de sécurité. Plusieurs opérateurs de téléphonie mobile européens ont récemment annoncé qu’ils n’utiliseraient pas les produits de Huawei pour le déploiement de leur infrastructure de réseau 5G, même si d’autres ont estimé que ce serait une erreur.

Sources : Microsoft, Le Monde,rapport du Weekend Australian

Et vous ?

Cette situation est-elle susceptible de donner plus de poids aux arguments des nations qui s'opposent à la présence d'Huawei dans les équipements en télécom ?

Cette situation est-elle susceptible de donner plus de poids aux arguments des nations qui s'opposent à la présence d'Huawei dans les équipements en télécom ?

Voir aussi :

Le MIT coupe les liens avec les entreprises technologiques chinoises Huawei et ZTE, à cause des poursuites engagées contre elles par les USA

Le MIT coupe les liens avec les entreprises technologiques chinoises Huawei et ZTE, à cause des poursuites engagées contre elles par les USA

Un ex-employé pirate le plugin WordPress WPML pour spammer les utilisateurs, se servant d'une backdoor qu'il avait laissée sur le site pour son usage

Un ex-employé pirate le plugin WordPress WPML pour spammer les utilisateurs, se servant d'une backdoor qu'il avait laissée sur le site pour son usage

En Australie, des programmeurs pourraient être licenciés par leurs employeurs pour implémentation de backdoors à l'usage des forces de l'ordre

En Australie, des programmeurs pourraient être licenciés par leurs employeurs pour implémentation de backdoors à l'usage des forces de l'ordre

Procès aux USA : l'ACLU souhaite un rendu public des arguments du DoJ qui voulait forcer Facebook à installer un backdoor dans son appli Messenger

Procès aux USA : l'ACLU souhaite un rendu public des arguments du DoJ qui voulait forcer Facebook à installer un backdoor dans son appli Messenger

Chiffrement : le FBI base son discours pour la pose de backdoors sur des chiffres gonflés, générés par une « erreur de programmation »

Chiffrement : le FBI base son discours pour la pose de backdoors sur des chiffres gonflés, générés par une « erreur de programmation »

Envoyé par Microsoft

Envoyé par Le Monde

Cette situation est-elle susceptible de donner plus de poids aux arguments des nations qui s'opposent à la présence d'Huawei dans les équipements en télécom ?

Le MIT coupe les liens avec les entreprises technologiques chinoises Huawei et ZTE, à cause des poursuites engagées contre elles par les USA

Un ex-employé pirate le plugin WordPress WPML pour spammer les utilisateurs, se servant d'une backdoor qu'il avait laissée sur le site pour son usage

En Australie, des programmeurs pourraient être licenciés par leurs employeurs pour implémentation de backdoors à l'usage des forces de l'ordre

Procès aux USA : l'ACLU souhaite un rendu public des arguments du DoJ qui voulait forcer Facebook à installer un backdoor dans son appli Messenger

Chiffrement : le FBI base son discours pour la pose de backdoors sur des chiffres gonflés, générés par une « erreur de programmation »

Répondre avec citation

Répondre avec citation

Partager