Le FBI met fin aux activités de 15 sites populaires fournissant des attaques DDoS à la demande,

l'un d'eux a servi pour attaquer plus de 200 000 cibles

Le FBI a saisi les domaines de 15 sites Web populaires qui fournissaient des attaques DDoS à la demande. Ce résultat a été le fruit d’une collaboration entre les forces de l'ordre et de plusieurs entreprises de haute technologie.

Plusieurs mandats de saisie décernés par un juge fédéral californien sont entrés en vigueur jeudi « dans le cadre d'une action coordonnée des forces de l'ordre visant à lutter contre les services illégaux de location de DDoS ». Ces mandats ont été accordées en vertu de lois fédérales sur les saisies.

Jeudi matin, un avis de saisie portant les sceaux du ministère de la Justice américain, du FBI et d'autres organismes chargés de l'application de la loi, est apparu sur les sites de booters, notamment:

- anonsecurityteam[.]com

- booter[.]ninja

- bullstresser[.]net

- critical-boot[.]com

- defcon[.]pro

- defianceprotocol[.]com

- downthem[.]org

- layer7-stresser[.]xyz

- netstress[.]org

- quantumstress[.]net

- ragebooter[.]com

- request[.]rip

- str3ssed[.]me

- torsecurityteam[.]org

- vbooter[.]org

Les procureurs ont accusé trois hommes, Matthew Gatrel et Juan Martinez, en Californie, et David Bukoski, en Alaska, d’avoir exploité ces sites, selon des déclarations sous serment déposées devant trois tribunaux fédéraux américains, qui ont été descellées jeudi.

« Les services de locations de DDoS comme ceux-ci constituent une menace nationale majeure », a déclaré l'avocat américain Bryan Schroder dans un communiqué. « Des enquêtes et poursuites coordonnées telles que celles-ci démontrent l’importance de la collaboration et de la coordination entre les districts et des partenaires du secteur public ».

Le FBI a bénéficié de l’aide de la National Crime Agency du Royaume-Uni et de la police nationale néerlandaise, et le ministère de la Justice a chargé plusieurs sociétés, notamment Cloudflare, Flashpoint et Google, d’apporter une aide supplémentaire aux autorités.

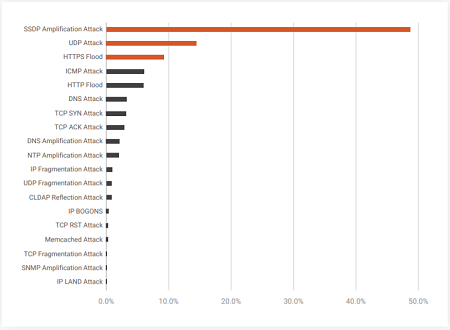

Certains des sites nommés dans les actes d'accusation ont signalé des attaques dépassant les 40 gigabits par seconde, des attaques qui ont été suffisamment importantes pour paralyser certains sites Web pendant un certain temps.

Selon la plainte du gouvernement, le service Booter Downthem a aidé quelque 2 000 clients à lancer des attaques numériques sur plus de 200 000 cibles, notamment de nombreux sites Web gouvernementaux, bancaires, universitaires ainsi que des sites de jeux.

Les procureurs affirment qu'en plus de gérer et de commercialiser Downthem, les accusés Matthew Gatrel de St. Charles, dans l'Illinois, et Juan Martinez, de Pasadena, en Californie, ont vendu d'énormes listes d'adresses Internet constamment mises à jour et reliées à des appareils susceptibles d'être utilisés par d'autres services booter afin de rendre les attaques beaucoup plus puissantes et efficaces.

Qu'est-ce qu'un IP Stresser ?

Un IP Stresser est un outil conçu pour tester la robustesse d’un réseau ou d’un serveur. L'administrateur peut exécuter un test de contrainte afin de déterminer si les ressources existantes (bande passante, CPU, etc.) sont suffisantes pour gérer une charge supplémentaire.

Tester son propre réseau ou serveur est une utilisation légitime d’un agent stressant. L'exécuter sur le réseau ou le serveur d'une autre personne, entraînant un déni de service de leurs utilisateurs légitimes, est illégal dans la plupart des pays.

Qu’en est-il des services booter ?

Les booters, également appelés services booters, sont des services d'attaque à la demande par DDoS offerts par des criminels dans le but de porter préjudice à des sites Web et des réseaux. En d'autres termes, les booters sont une utilisation illégitime des IP Stresser.

Cette utilisation se fait souvent en masquant l'identité du serveur attaquant par l'utilisation de serveurs proxy. Le proxy redirige la connexion de l’attaquant tout en masquant l’adresse IP de l’attaquant.

Les booters sont présentés sous forme de SaaS (Software-as-a-Service), souvent avec une assistance par courrier électronique et des tutoriels YouTube. Les packages peuvent offrir un service ponctuel, plusieurs attaques dans une période définie, voire un accès « à vie ». Les options de paiement peuvent inclure des cartes de crédit, Skrill, PayPal ou Bitcoin (bien que PayPal annule les comptes si une intention malveillante peut être prouvée).

Les booters accessibles même aux novices

Les sites de booter sont dangereux car ils aident à réduire les barrières à la cybercriminalité, permettant même aux novices de lancer des attaques sophistiquées et paralysantes d'un simple clic.

Cameron Schroeder, avocat adjoint américain du district central de Californie, a qualifié l'action de cette semaine de la plus grande saisie simultanée de domaines de services de booter jamais réalisée.

« C’est la plus grande action que les forces de l’ordre américaine aient prise contre les services de booter, et nous le faisons en coopération avec un grand nombre de partenaires de l’industrie et de forces étrangères de l’ordre », a déclaré Schroeder.

Les saisies de jeudi constituent les dernières en date d’une série de mesures des forces de l’ordre visant les services booter. Plus tôt cette année, les autorités américaines et européennes ont arrêté Webstresser.org qui, selon les procureurs, avait aidé à lancer plus de six millions d’attaques.

Source : ministère américain de la Justice

Voir aussi :

Le volume d'attaques DDoS a plus que doublé en Europe au troisième trimestre, d'après un rapport

La France a été la troisième région source d'attaques DDoS au 2T18 d'après un rapport, qui souligne le rôle joué par les appareils IdO non sécurisés

Neutralité du Net : le système de commentaires de la FCC a-t-il été victime de DDoS, ou est-ce une ruse pour ne pas recevoir les avis des Américains ?

Webstresser, la plus grande plateforme de prestation d'attaques DDoS, a été fermée suite à une opération de police conduite en international

Une attaque DDoS memcached établit un nouveau record avec une amplitude de 1,7 Tbps, quelques jours seulement après l'attaque contre GitHub

Répondre avec citation

Répondre avec citation

Partager