Bonjour,

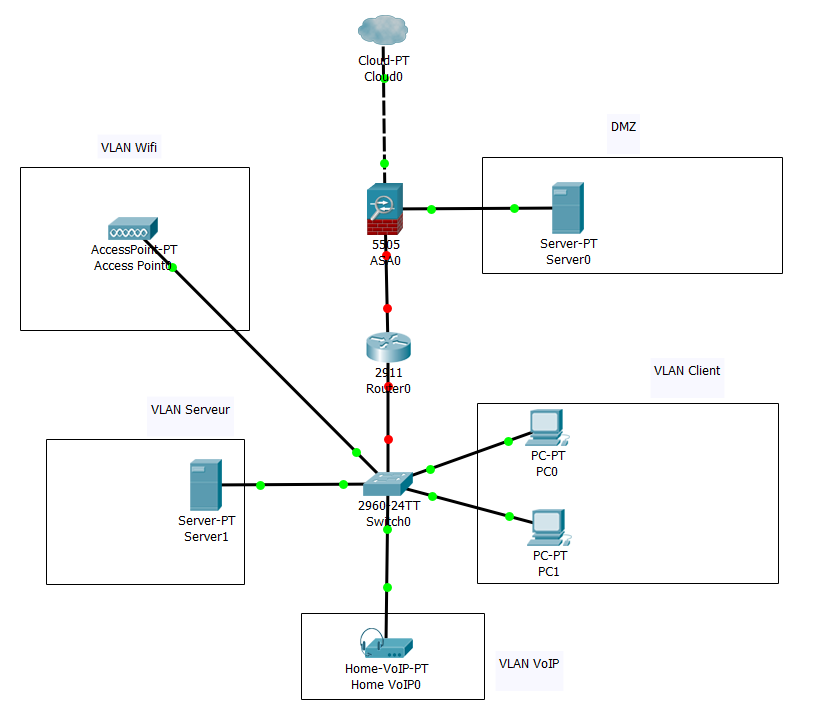

J'ai ici une topologie assez classique :

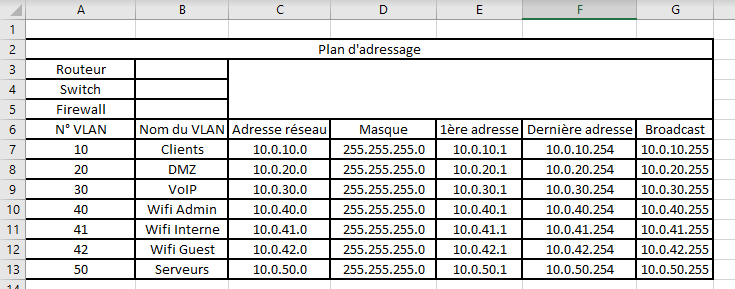

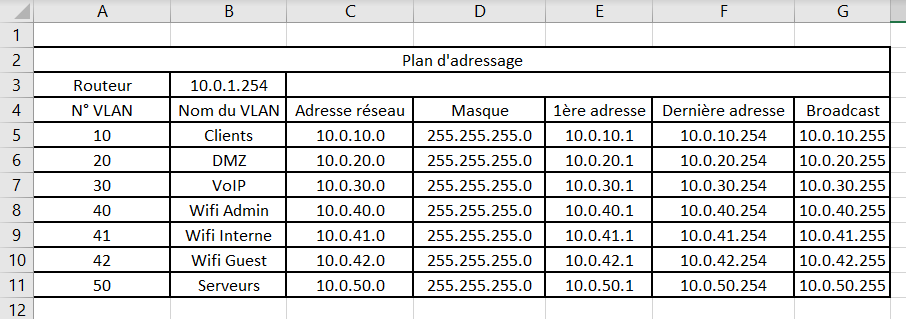

Et j'aimerais savoir si par rapport à celle-ci l'adressage correspond bien (par rapport à mes VLANs) :

Et deuxièmement, comment devrais-je configurer mon routeur ainsi que mon firewall par rapport à tous cela ?

Merci d'avance

Cordialement, Skyxia.

Répondre avec citation

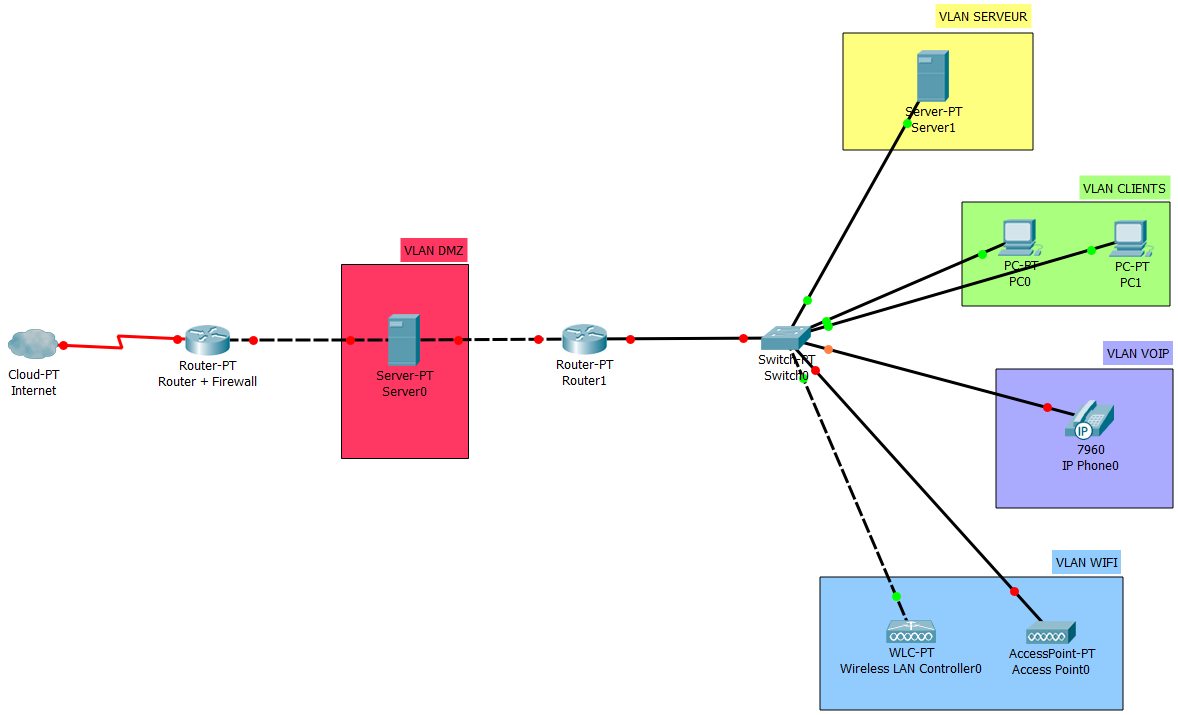

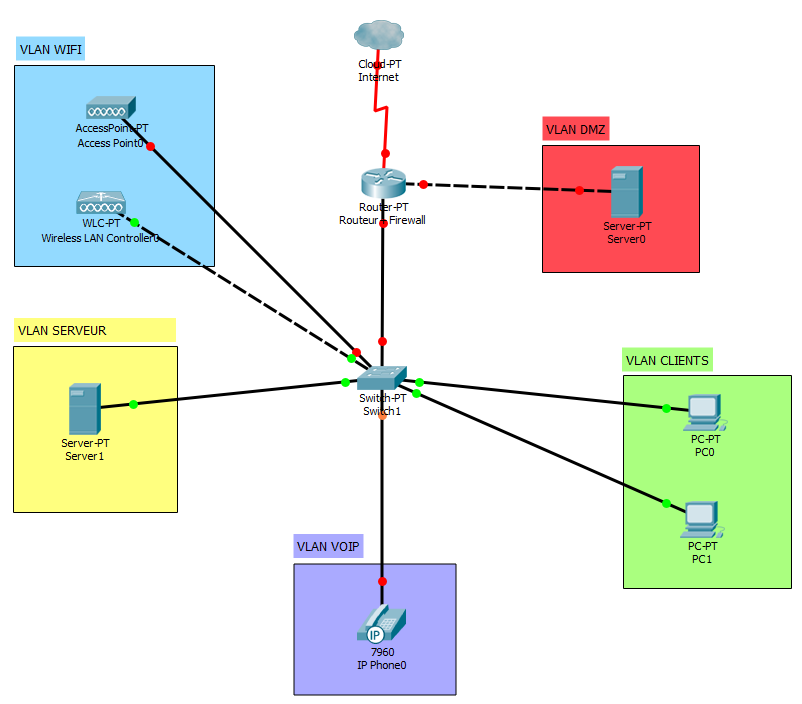

Répondre avec citation

Partager