Les employés et les sous-traitants exposent les informations en ligne dans 98% des organisations,

selon un rapport

Une vaste majorité des DSI consacrent maintenant jusqu'à la moitié de leur temps à la sécurité de l'information, à un moment où la transformation et l'innovation occupent également une place prioritaire. L'un des problèmes de sécurité les plus critiques auxquels ils sont confrontés - quelle que soit leur taille, leur situation géographique ou leur secteur d'activité - est la menace interne, qui coûte désormais aux entreprises 8 millions de dollars en moyenne par incident. Pour mieux dessiner ce paysage, Dtex Systems, le spécialiste des menaces internes, a analysé les informations des terminaux utilisés en milieu professionnel mais aussi plus de 300 000 comptes d’employés et de sous-traitants

Le rapport divise les menaces internes en trois catégories :

- les utilisateurs malveillants : les utilisateurs qui se livrent intentionnellement à des activités préjudiciables à l'entreprise, ils sont responsables de 23% des incidents des menaces internes.

- les utilisateurs négligents : les utilisateurs qui introduisent un risque d'initié en raison d'un comportement imprudent ou d'une erreur humaine et qui sont à l'origine de 64% des incidents d'initiés.

- les utilisateurs compromis : les utilisateurs dont les informations d'identification sont compromises et exploitées par des infiltrés externes et sont à l'origine de 13% des incidents d'initiés

Utilisateurs malveillants

Dans une évaluation récente, une institution internationale de services financiers regroupant des milliers d’employés répartis dans le monde a révélé que les utilisateurs étaient toujours en mesure de consulter des sites Web à haut risque censés être bloqués par plusieurs couches de sécurité. Non seulement les solutions n’empêchaient-elles pas les utilisateurs d’avoir accès à des sites Web à risque, en plus l'institution n'était pas en mesure de fournir des données sur la manière dont les utilisateurs pouvaient contourner les couches de sécurité pour obtenir cet accès. Après avoir utilisé Dtex pour suivre un parcours d'activité, il a été découvert que les utilisateurs désactivaient simplement les commandes conçues pour les empêcher de se livrer à des activités dangereuses. Les outils n’étaient pas dotés de dispositifs de protection pour dissuader de telles actions, et aucun d’eux n’a fourni d’alertes lorsqu’ils ont été désactivés.

Dans un autre exemple, Dtex a été utilisé pour identifier un groupe de développeurs pouvant utiliser des privilèges locaux élevés, conférés de manière innée aux fonctionnalités natives du Mac, pour accéder à des sites Web interdits. Les données d'activité des utilisateurs fournies par Dtex ont montré que ces développeurs avaient écrit un script pour tuer leur agent local de terminaison toutes les 5 à 10 secondes. Cela a également aidé à comprendre comment ils ont pu faire cela. Les données d'activité ont révélé qu'en déplaçant leur réseau du VPN de l'entreprise vers le WiFi invité ou un autre réseau, ils ont d'abord été en mesure de contourner le proxy réseau, puis ont activé le script pour tuer de manière cohérente l'agent de terminaison afin de ne pas être bloqué localement lorsqu'ils quittaient le réseau.

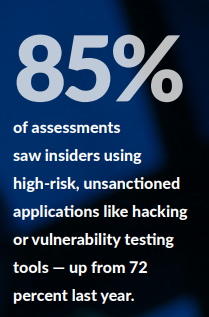

En plus de supprimer les contrôles de sécurité, les analystes de Dtex trouvent fréquemment des instances d’utilisateurs les contournant.

Envoyé par Dtex

Les applications portables

Selon le rapport, 74% des évaluations de cette année ont vu l’utilisation d’applications portables.

Contrairement aux applications traditionnelles, celles-ci sont exécutées à partir d'un lecteur de stockage USB ou dans le cloud et ne nécessitent aucune installation. Étant donné que les stratégies de sécurité héritées reposent généralement sur des autorisations et des paramètres d'installation pour bloquer les logiciels non conformes aux stratégies, les applications portables permettent d'accéder à des logiciels qui ne sont pas non plus autorisés. Et parce qu’elles promettent de « ne pas laisser de traces », les utilisateurs pensent qu’ils couvrent leurs traces.

Les analystes de Dtex ont identifié des cas d'activité de transfert de données à haut risque dans chaque évaluation cette année - en utilisant des applications de cloud ou de partage de fichiers non autorisées, des comptes de messagerie Web personnels ou des clés USB non cryptées. Les résultats de l’année dernière pour cette catégorie particulière portaient uniquement sur le transfert non autorisé de données sensibles via une clé USB non chiffrée, ce qui a été constaté dans 60% des évaluations.Envoyé par Dtex

Les voies traditionnelles d'exfiltration de donnéesEnvoyé par Dtex

Bien que la sécurité du cloud soit clairement et naturellement une priorité absolue, il est essentiel que l'attention ne soit pas détournée des voies plus traditionnelles utilisées pour le transfert de données à haut risque: les périphériques de stockage amovibles et les clés USB non cryptées. Même si les clés USB personnelles sont devenues omniprésentes et largement utilisées, les politiques de sécurité ont en grande partie échoué à maintenir et à protéger les données sensibles. Et comme de nombreuses entreprises continuent de s'appuyer sur des outils basés sur des règles pour empêcher ce type de transfert, des utilisateurs sophistiqués trouvent des moyens de contourner ces mesures.

Utilisateurs négligentsEnvoyé par Dtex

Données accessibles publiquement

Les analystes de Dtex ont constaté que les données d'entreprise exposées et accessibles au public sur Internet dans 98% - ou presque - des évaluations réalisées, soit une augmentation de 20% par rapport à l'année précédente. Les exemples de types de données que les analystes ont trouvées en ligne incluent:

- des données RH, y compris les informations personnelles des employés

- de la documentation de conception, y compris des vidéos sur le moteur

- de la documentation avec pour intitulé «client seulement»

- des feuilles de calcul bancaires, y compris les notes de frais de l'entreprise

- des données financières relatives aux dépenses, aux pensions et aux remboursements de prêts

Pour la plupart des entreprises, l’adoption rapide et généralisée des technologies cloud computing a également considérablement accru le risque d’exposition aux données - défini comme des données stockées et défendues de manière inappropriée de sorte qu’elles soient exposées et facilement accessibles. La perte de contrôle liée à l'utilisation du cloud computing entraîne des risques de sécurité inhérents, car il devient beaucoup plus difficile de savoir où se trouvent les données sensibles, où elles circulent et qui y a accès.

Les principaux indicateurs de risque incluent l'utilisation non autorisée par les employés de services cloud (ou l'impossibilité de mettre à disposition des applications cloud agréées), ainsi que le pourcentage croissant de tiers ayant accès aux données.

Le risque des parties tiercesEnvoyé par Dtex

Les rapports du secteur montrent que près des deux tiers de toutes les violations de données (63%) résultent non pas d'une pénétration extérieure directe du réseau de l'entreprise, mais bien d'attaques lancées auprès de fournisseurs tiers.

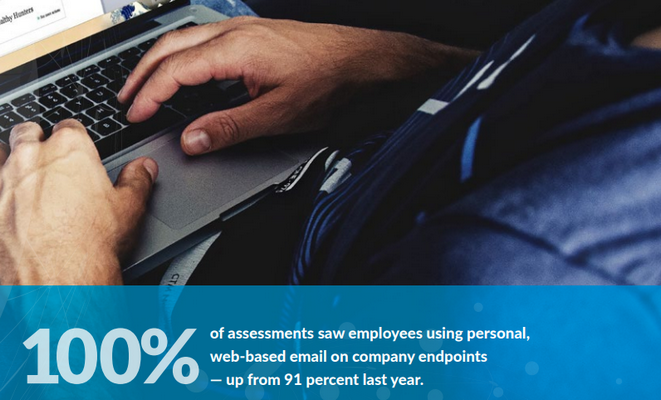

Utilisation de son adresse mail personnelleEnvoyé par Dtex

Envoyé par Dtex

Par la suite le rapport parle également des dangers associés à la visite de sites avec des médias piratés, de sites pornographiques, de sites de jeux en ligne.

Rajan Koo, vice-président de l'ingénierie client chez Dtex et responsable de l'équipe d'analystes des menaces internes, a expliqué que

Source : rapport DtexEnvoyé par Rajan Koo

Et vous ?

Avez-vous déjà partagé par inadvertance des données de l'entreprise ?

Êtes-vous déjà rentré avec des données de l'entreprise (par exemple pour finaliser le traitement d'un dossier à domicile) ?

Votre entreprise a-t-elle définie une politique de gestion de ses données ? Laquelle ?

Voir aussi :

Huawei clone des composants Apple, récompense les employés pour vol de technologie, d'autres concurrents ont aussi été victimes, selon un rapport

Une jeune fille de 13 ans gagnerait plus de 1000 $ par jour sur YouTube en créant des vidéos ASMR, selon un rapport

Amazon paiera 0 $ d'impôts fédéraux sur 11,2 Md$ de bénéfices en 2018 selon un rapport, et New-York proteste contre la construction de son siège

Apple gagne des milliards grâce à Google Search chaque année, ce qui représente jusqu'à 23 % des revenus de services d'Apple en 2018, selon un rapport

Golang est mieux payé aux USA que les autres langages et l'ingénieur DevOps est dans le top 5 des emplois IT les mieux payés, selon un rapport

Répondre avec citation

Répondre avec citation

Partager