Une vulnérabilité 0Day dans Windows a été rendue publique,

parce que Microsoft n'a pas pu respecter le délai canonique de 120 jours

Sur sa page de présentation, la Zero Day Initiative (ZDI) de Trend Micro affirme qu’elle a été créée pour encourager le signalement des vulnérabilités zero day aux fournisseurs concernés en récompensant financièrement les chercheurs. À l’époque, certains intervenants du secteur de la sécurité de l’information avaient l’impression que ceux qui trouvaient des vulnérabilités étaient des hackers malveillants cherchant à nuire. Certains ressentent toujours cela. Bien qu'il existe des attaquants qualifiés et malveillants, ils restent une petite minorité du nombre total de personnes qui découvrent de nouvelles failles dans les logiciels.

Les objectifs principaux de la ZDI sont :

- améliorez l'efficacité de son équipe en créant une communauté virtuelle de chercheurs qualifiés ;

- encourager le signalement responsable des vulnérabilités zero day grâce à des incitations financières ;

- protéger les clients Trend Micro contre les risques jusqu’à ce que le fournisseur concerné puisse déployer un correctif.

La ZDI agit comme une plateforme entre les chercheurs en sécurité et les fournisseurs concernés :

« La soumission via le programme ZDI vous dispense également du suivi du bogue avec le fournisseur. Nous nous efforçons de travailler avec les fournisseurs pour nous assurer qu'ils comprennent les détails techniques et la gravité d'une faille de sécurité signalée, ce qui permet aux chercheurs de trouver d'autres bogues. Nous vous ferons savoir où en sont tous vos cas actuels en ce qui concerne la divulgation des fournisseurs. En aucun cas, une vulnérabilité acquise ne sera “gardée silencieuse” car un fournisseur de produits ne souhaite pas y remédier.

« Les chercheurs intéressés nous fournissent des informations exclusives sur les vulnérabilités précédemment non corrigées qu'ils ont découvertes. La ZDI recueille ensuite des informations de base afin de valider l'identité du chercheur uniquement pour un contrôle éthique et financier. Nos chercheurs et analystes internes valident le problème dans nos laboratoires de sécurité et proposent une offre monétaire au chercheur. Si le chercheur accepte l'offre, un paiement sera effectué rapidement. Lorsqu'un chercheur découvre et fournit des recherches supplémentaires sur la vulnérabilité, les primes et les récompenses peuvent augmenter grâce à un programme similaire à un programme de fidélisation ».

Une faille zero day sur Windows

Une vulnérabilité de type écriture hors limites dans le moteur de base de données Microsoft JET pouvant permettre l'exécution de code à distance a été initialement signalée à Microsoft le 8 mai 2018. Un attaquant pourrait exploiter cette vulnérabilité pour exécuter du code dans le contexte du processus en cours, Cependant, il nécessite une interaction avec l'utilisateur car la cible doit ouvrir un fichier malveillant. Au jour de la publication du billet (le 20 septembre 2018), la ZDI a souligné que le bogue n’était toujours pas corrigé.

La vulnérabilité

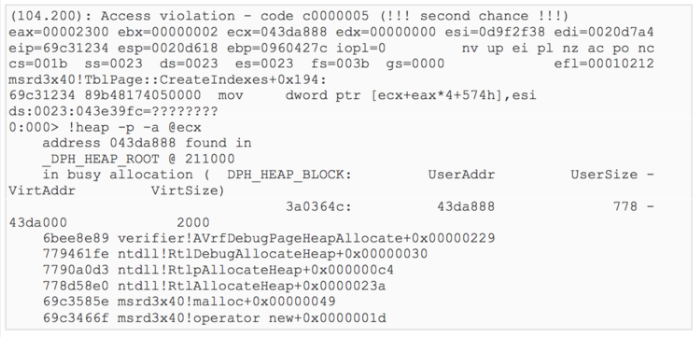

La cause première de ce problème réside dans le moteur de base de données Microsoft JET. Microsoft a corrigé deux autres problèmes dans JET lors des mises à jour Patch Tuesday de septembre. Bien que les bogues corrigés soient répertoriés en tant que débordements de mémoire tampon, ce bogue supplémentaire est en réalité une écriture hors limites, qui peut être déclenchée en ouvrant une source de données Jet via OLEDB. Voici un aperçu du crash résultant:

Pour déclencher cette vulnérabilité, un utilisateur doit ouvrir un fichier spécialement conçu contenant des données stockées au format de base de données JET. Diverses applications utilisent ce format de base de données. Un attaquant utilisant ceci serait capable d'exécuter du code au niveau du processus en cours.

Si vous souhaitez tester cela vous-même, la ZDI a fourni le code POC.

Recommandation

L’enquête de ZDI a confirmé que cette vulnérabilité existe dans Windows 7, mais l’équipe pense que toutes les versions de Windows prises en charge sont affectées par ce bogue, y compris les éditions Server. Microsoft continue de travailler sur un correctif pour cette vulnérabilité, et la ZDI espère le voir dans la Patch Tuesday du mois d’octobre. En l'absence d'un correctif, la seule stratégie d'atténuation importante consiste à faire preuve de prudence et à ne pas ouvrir les fichiers provenant de sources non fiables.

Chronologie de divulgation:

- 08/05/18 : ZDI a signalé une vulnérabilité au fournisseur et le fournisseur a reconnu le même jour

- 14/05/18 : Le vendeur a répondu qu'il avait reproduit avec succès le problème signalé par ZDI

- 09/09/18 : Le fournisseur a signalé un problème avec le correctif, précisant qu’il pourrait ne pas être inclus dans le Patch Tuesday de septembre

- 10/09/18 : ZDI a mis en garde contre une zero day potentielle

- 11/09/18 : Le vendeur a confirmé que le correctif n'a pas été embarqué dans la build

- 12/09/18 : ZDI a confirmé au vendeur son intention de parler du zero day le 20/09/18

- 20/09/18 : Publication d’un avis de sécurité.

code du POC

Source : ZDI

Et vous ?

Qu'en pensez-vous ?

Voir aussi :

Microsoft annonce la disponibilité d'Office 2019 pour Mac et Windows avec des fonctionnalités dérivées d'Office 365 ProPlus

Microsoft annonce l'arrivée imminente d'une préversion publique d'Azure Confidential Computing pour la protection des données en cours d'utilisation

Ignite 2018 : Microsoft annonce la disponibilité de la première preview de SQL Server 2019, qui voudrait faciliter la gestion d'environnement big data

Une nouvelle distribution « optimisée » pour le sous-système Windows pour Linux est disponible sur le Microsoft Store

Microsoft annonce la diffusion de mises à jour cumulatives pour .NET Framework, à compter de la mise à jour Windows 10 octobre 2018

Répondre avec citation

Répondre avec citation

Partager