Les MdP trop faibles sont devenus une menace majeure, rendant nécessaire l’authentification multifacteur,

d'après le dernier rapport WatchGuard

WatchGuard Technologies a annoncé les résultats de son Rapport sur la Sécurité Internet pour le second trimestre 2018, qui entre dans le détail des plus récentes menaces de sécurité qui affectent les PME et les entreprises dites distribuées. Ce nouveau rapport réalisé par le WatchGuard Threat Lab révèle que 50% des mots de passe LinkedIn utilisés par des membres du corps militaire et d’agences gouvernementales américaines ont pu être « craqués » en moins de deux jours. Ce résultat, ajouté à l’émergence du malware de vol d’identifiants Minikatz en tant que menace majeure et à la popularité des attaques de login par force brute à destination des applications web, souligne le fait que les mots de passe seuls ne sont plus en mesure d’offrir une sécurité suffisante, et renforce le besoin d’opter pour des solutions d’authentification multifacteur (MFA) dans toutes les organisations.

« L’authentification est le fondement de la sécurité et l’évidence de son importance critique est confirmée par la recrudescence des attaques ciblant les mots de passe et les identifiants tout au long du deuxième trimestre 2018, » déclare Corey Nachreiner, CTO au sein de WatchGuard Technologies. « Qu’ils s’appuient sur un malware de vol d’identifiants ou sur une attaque de login par force brute, les cybercriminels concentrent aujourd’hui leur attention sur le « craquage » de mots de passe pour accéder facilement aux réseaux et aux données sensibles. Ces tendances motivent le développement de nouvelles technologies innovantes au sein de notre gamme de produits, au nombre desquelles compte AuthPoint, notre solution d’authentification multifacteur basée dans le cloud ainsi que notre service IntelligentAV, qui utilise trois moteurs de détection pour identifier les souches de malwares qui contournent les antivirus traditionnels basés sur des signatures. Toutes les entreprises devraient privilégier des éditeurs et des fournisseurs de solutions qui offrent une protection multicouche contre ces techniques d’attaque en constante évolution. »

Les informations, les recherches et les meilleures pratiques en matière de sécurité dévoilées chaque trimestre au sein du Rapport sur la Sécurité Internet de WatchGuard sont conçues pour aider les entreprises de toutes tailles à comprendre l’évolution actuelle des cybermenaces et à mieux s’en protéger ainsi que leurs partenaires et clients. Les principales conclusions du rapport du second trimestre 2018 sont les suivantes :

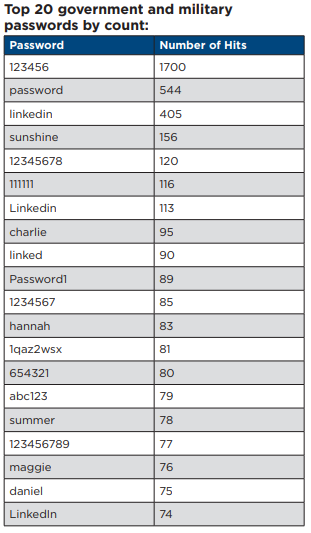

Environ la moitié des mots de passe utilisés par des membres du corps militaire et d’agences gouvernementales américaines sont trop faibles. Après une analyse attentive des transferts de données LinkedIn en 2012 visant à identifier des tendances sur la robustesse des mots de passe utilisés par ses membres, l’équipe du Threat Lab de WatchGuard a découvert que la moitié des mots de passe associés aux domaines email « .mil » and « .gov » au sein de la base étaient objectivement trop faibles. Parmi les 355 023 mots de passe gouvernementaux et militaires, 178 580 d’entre eux ont été « craqués » sous deux jours. Au nombre des mots de passe les plus couramment utilisés par ces comptes, on retrouve « 123456 », « password » « linkedin », « sunshine », et « 111111 ». L’équipe a également constaté qu’un peu plus de 50% des mots passe associés à des comptes civils étaient trop faibles. Ces résultats illustrent la nécessité pour tous de disposer de mots de passe plus robustes, et l’importance pour les agents gouvernementaux d’instaurer un niveau de sécurité plus élevé dans la mesure où ils détiennent potentiellement des informations sensibles. Toutes les entreprises devraient s’orienter vers des solutions d’authentification multifacteur pour réduire le risque de fuite de données, et mettre en place des sessions de formation et des procédures plus efficaces en matière de mots de passe.

Mimikatz a été le malware le plus fréquemment rencontré au cours du deuxième trimestre. Représentant 27,2% des 10 principaux malwares enregistrés lors de ce trimestre, Mimikatz est un malware bien connu de vol de mots de passe et d’identifiants ; populaire depuis quelques trimestres, il n’avait jamais jusqu’ici occupé la première place. Cet engouement pour Mimikatz suggère que les attaques ciblant l’authentification et les vols d’identifiants figurent toujours parmi les priorités des cybercriminels – un indicateur supplémentaire attestant que les seuls mots de passe ne sont plus une mesure de sécurité suffisante et qu’ils devraient être complétés par des services d’authentification multifacteur pour pouvoir s’ériger en barrage efficace contre les pirates.

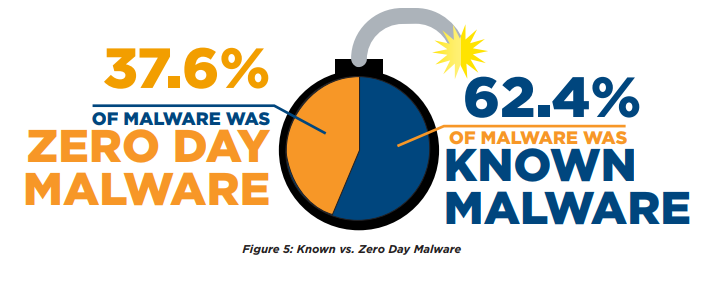

Plus de 75% des attaques de malwares sont délivrées via le web. Au total, 76% des menaces au cours du deuxième trimestre ont été véhiculées via le web, ce qui suggère que les entreprises ont besoin de mettre en place des mécanismes d’inspection HTTP et HTTPS pour prévenir la vaste majorité des attaques. Classé quatrième parmi les attaques les plus fréquentes, « WEB Brute Force Login -1.1021 » permet à des attaquants de générer un déluge massif de tentatives de connexion à destination des applications web en exploitant en peu de temps un nombre infini de combinaisons aléatoires pour craquer des mots de passe. Cette attaque en particulier est un nouvel exemple de l’intérêt accru que les cybercriminels portent aux vols d’identifiants, et montre l’importance de mettre en place non seulement des mots de passe complexes, mais également des solutions multifacteur en tant que mesure préventive efficace.

Les mineurs de cryptomonnaie rentrent dans le Top 10 des malwares. Comme anticipé au trimestre précédent, les cryptomineurs malicieux connaissent une popularité croissante en tant que tactique d’attaque, et font leur entrée dans le Top 10 des malwares listés par WatchGuard au deuxième trimestre. Au cours de ce trimestre, Cryptominer.AY fait figure de cryptomineur numéro 1 ; il correspond à un cryptomineur JavaScript appelé « Coinhive » qui utilise les ressources de l’ordinateur de ses victimes pour miner la cryptomonnaie populaire Monero (XRM). Les données montrent que les Etats-Unis ont été la principale victime-cible de ce cryptomineur, recueillant environ 75% du volume total des attaques.

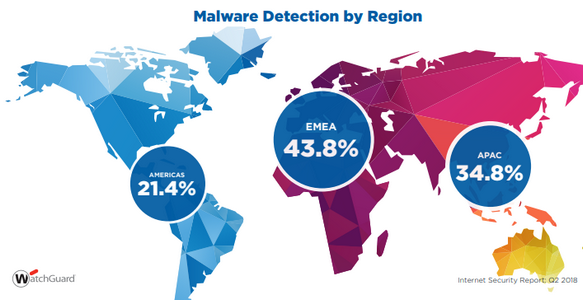

Les cybercriminels continuent de s’appuyer sur des documents Office malicieux. Les acteurs de menaces continuent de piéger des documents Office, en exploitant d’anciennes vulnérabilités de la suite Microsoft pour abuser leurs victimes. Résultat intéressant, trois nouveaux malwares Office sont rentrés dans le Top 10 du rapport WatchGuard, et 75% des attaques réalisées par ces malwares ont ciblé la zone EMEA et tout particulièrement l’Allemagne.

Source : rapport (au format PDF)

Voir aussi :

Thunderbird 60.0 : le client de messagerie libre fait peau neuve avec le design Photon de Firefox, et supporte la norme d'authentification FIDO U2F

npm : l'authentification à deux facteurs rendue obligatoire en bêta pour les mainteneurs sur les paquets indiqués comme protégés

Microsoft va imposer l'authentification multifacteurs sur les comptes admin d'Azure AD pour réduire le risque quand un mot de passe est compromis

Le W3C publie une nouvelle norme d'authentification, qui permet de se connecter de manière sécurisée aux applications Web sans saisir de mots de passe

Quelles sont les règles à suivre pour concevoir un bon système d'authentification ? Un architecte de Google propose une liste de 12 bonnes pratiques

Répondre avec citation

Répondre avec citation

.

.

Partager