Windows : Une nouvelle faille zero-day a été divulguée via Twitter

Dont aucune solution n’est encore connue, selon un rapport

Une nouvelle vulnérabilité zero-day a été découverte et divulguée sur Twitter par un utilisateur le lundi dernier. C’est une vulnérabilité d'élévation de privilèges locale dans l'interface ALPC (Advanced Local Procedure Call) du planificateur de tâches Microsoft Windows, selon CERT / Coordination Center (CERT / CC). Un lien vers un compte GitHub fourni par l’utilisateur de Twitter qui a annoncé la faille zero-day contiendrait les preuves de la vulnérabilité qui pourrait permettre à un utilisateur local de s’octroyer des privilèges SYSTEM.

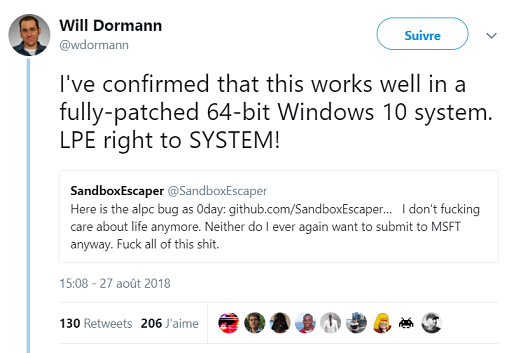

La menace locale ne devrait pas inquiéter Microsoft, cependant Will Dormann, analyste de vulnérabilité de CERT / CC, a vérifié la menace et a lancé une alerte dans un tweet selon laquelle il confirmait la faille zero-day.

Un avis de vulnérabilité a également été publié sur le site Web de CERT / CC. Selon l’avis de vulnérabilité de l’équipe de CERT / CC, la faille est confirmée et que le planificateur de tâches Microsoft Windows contient bel et bien une vulnérabilité d'élévation de privilèges locale dans l'interface ALPC. « Nous avons confirmé que le code d'exploitation public fonctionne sur les systèmes Windows 10 et Windows Server 2016 64 bits. La compatibilité avec d'autres versions de Windows peut être possible avec la modification du code source exploit accessible au public. »

CERT / CC a attribué un score de CVSS de 6,4-6,8 à la faille et a écrit dans son avis qu’il n’existe jusqu’à présent pas de solution pratique pour venir à bout à ce problème.

Windows a reconnu la vulnérabilité et s’est engagé à résoudre le problème. « Windows s’engage à enquêter sur les problèmes de sécurité signalés et à mettre à jour de manière proactive les périphériques concernés dès que possible. Notre politique standard consiste à fournir des solutions via notre programme de mise à jour le mardi en cours. »

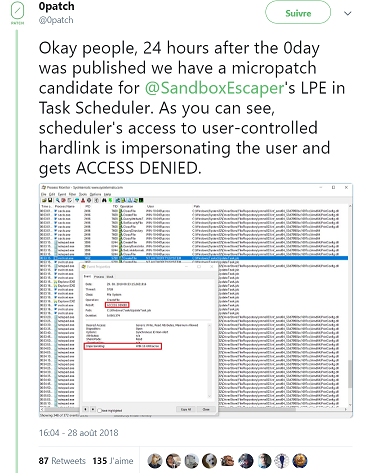

Cependant, Microsoft devra attendre son programme normal de mise à jour ou va-t-il apporter des correctifs en urgence à cette vulnérabilité divulguée sur Twitter qui constitue un vecteur d’attaque pour des personnes malveillantes.

Le lien GitHub publié ne permet plus l’accès aux preuves et le tweet de SandboxEscaper a depuis été supprimé.

Source : CERT / CC, Twiter

Et vous ?

Que pensez-vous de cette nouvelle vulnérabilité de Windows ?

Voir aussi

DoubleAgent : une faille zero-day permettant d'injecter du code malveillant sur toutes les versions de Windows, en détournant les antivirus

Windows : une faille zero-day supposée affecter toutes les versions de l'OS, de Windows 2000 à Windows 10, est en vente à 90 000 dollars US

Une faille zero-day menace les utilisateurs de Word et est déjà exploitée par les pirates, elle concerne toutes les versions de Microsoft Office

Microsoft corrige la faille zero-day d'Office qui a été exploitée par le Trojan bancaire Dridex, et est liée à la fonctionnalité Windows OLE

Répondre avec citation

Répondre avec citation

Partager