Une faiblesse dans un mécanisme d'Android permet de géolocaliser les smartphones,

elle affecte toutes les versions antérieures à Android 9

Des chercheurs ont découvert une faiblesse qui affecte toutes les versions d'Android antérieures à la version 9 (qui est la plus récente) et qui permet à un attaquant de collecter des informations sensibles telles que l'adresse MAC, le nom BSSID en plus de localiser un périphérique qui en est affecté. Cette vulnérabilité résulte de la manière dont Android diffuse les informations sur les appareils aux applications installées sur un appareil.

Pour mieux en saisir la portée, il faut déjà comprendre le mécanisme Intent d’Android.

Les Intent sur Android

Android sandbox les applications ; lorsque Android exécute une application, le système d'exploitation restreint cette dernière à des actions bien définies (accès mémoire, accès sur les capteurs, etc…). Cette pratique permet de protéger le système au maximum en évitant de laisser des applications faire comme bon leurs semble.

Malgré l'énorme apport sur la sécurité, le sandoxing restreint fortement la communication entre applications. C'est dans l'optique de contourner ce « problème » que les Intent ont été conçus.

Les Intent sont des messages asynchrones permettant aux composants d'application de demander des fonctionnalités à d'autres composants Android. Les Intent vous permettent d'interagir avec des composants provenant des mêmes applications ainsi qu'avec des composants fournis par d'autres applications.

S’il fallait faire simple, nous pourrions dire qu’un Intent est un ensemble de données qui peut être passé à un autre composant applicatif (de la même application ou non) de façon implicite (requête pour une action - lire de la musique ou scanner un code barre par exemple) ou explicite (lancement d'une classe précise).

D’après les chercheurs, certaines informations envoyées par ce mécanisme, notamment des informations sur l’interface réseau WiFi du périphérique, peuvent être utilisées par un attaquant pour suivre de près un périphérique.

Des informations qui permettent de géolocaliser un individu

« Le système d’exploitation Android diffuse régulièrement des informations sur la connexion WiFi et l’interface réseau WiFi en utilisant deux méthodes: NETWORK_STATE_CHANGED_ACTION de WifiManager et WIFI_P2P_THIS_DEVICE_CHANGED_ACTION de WifiP2pManager. Ces informations incluent l'adresse MAC du périphérique, le nom BSSID, le nom du point d'accès WiFi, ainsi que diverses informations réseau telles que la plage d'adresses IP locales, l'adresse IP de la passerelle et les adresses du serveur DNS. Ces informations sont disponibles pour toutes les applications exécutées sur le périphérique de l’utilisateur », a expliqué Yakov Shafranovich de Nightwatch Cybersecurity dans un avis sur cette vulnérabilité.

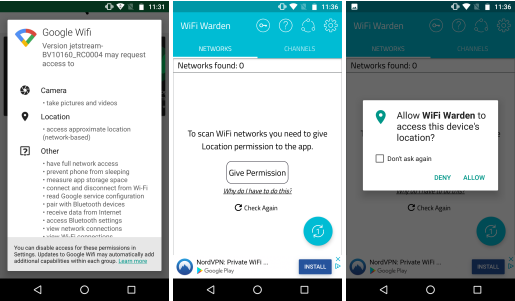

« Bien que les applications puissent également accéder à ces informations via le WifiManager, cela nécessite normalement l’autorisation “ACCESS_WIFI_STATE” dans le manifeste de l’application. La géolocalisation via WiFi nécessite normalement les autorisations “ACCESS_FINE_LOCATION” ou “ACCESS_COARSE_LOCATION” », continue-t-il.

Une application malveillante serait alors en mesure d’identifier tout appareil Android individuel et de le géolocaliser. Un attaquant pourrait utiliser ces faiblesses pour suivre un périphérique donné, sans que l’utilisateur ne le sache. Bien que la randomisation d'adresses MAC ait été mise en œuvre par Android depuis la version 6, publiée en 2015, les recherches de Shafranovich ont montré qu'un attaquant pouvait contourner cette restriction.

Un correctif embarqué dans Android 9

« Par ailleurs, à partir des versions Android 6.0, l'adresse MAC réelle du périphérique n'est plus disponible via les API et renvoie toujours l'adresse “02: 00: 00: 00: 00: 00”. Cependant, une application qui écoute les diffusions du système n'a pas besoin de ces autorisations, ce qui permet de capturer ces informations à l'insu de l'utilisateur et de la véritable adresse MAC capturée, même sur Android 6 ou une version plus récente », a assuré Shafranovich.

Les adresses MAC servent d'identifiants uniques aux périphériques. Ces identifiants sont permanents, donc un attaquant capable de capturer ce numéro et d’autres informations sur le périphérique peut suivre les mouvements du périphérique.

« Comme les adresses MAC ne changent pas et sont liées au matériel, elles peuvent être utilisées pour identifier et suivre de manière unique tout appareil Android, même lorsque la randomisation d’adresses MAC est utilisée. Le nom du réseau et / ou le BSSID peuvent être utilisés pour géolocaliser les utilisateurs via une recherche sur une base de données telle que WiGLE ou SkyHook. D'autres applications réseau peuvent être utilisées par des applications malveillantes pour explorer et attaquer davantage le réseau WiFi local », a insisté Shafranovich.

Google a déployé un correctif pour corriger cette faiblesse dans Android 9, que la société a publié le mois dernier. Cette mise à jour est déjà disponible pour les utilisateurs sur Pixel de Google et sera disponible pour d’autres appareils Android dans les prochaines semaines. Mais le processus de mise à jour d'Android est lent, notamment à cause du fait que les fabricants d'appareils doivent pousser les nouvelles versions vers les opérateurs, qui les déploient ensuite vers les utilisateurs et ces derniers doivent ensuite décider s’ils veulent ou non installer ces mises à jour.

Sur la page des chercheurs, ils donnent des outils pour répliquer leurs trouvailles et vous précisent les indicateurs à observer.

Source : notes des chercheurs

Et vous ?

Êtes-vous un utilisateur de téléphone sur Android ?

Avez-vous déjà effectué des mises à jour système ? À quelle fréquence ?

Quelle est votre réaction lorsque vous voyez qu'une mise à jour est disponible ? Vous l'appliquez au plus vite ou bien vous remettez à un moment ultérieur ?

Pouvez-vous évaluer la fréquence à laquelle les utilisateurs autour de vous font des mises à jour ?

Voir aussi :

Epic qualifie Google « d'irresponsable » pour avoir divulgué des détails sur la faille affectant Fortnite sur Android après une semaine

La plupart des smartphones Android seraient vulnérables aux attaques opérées via des commandes AT en mode USB, d'après une nouvelle étude

Facebook renonce à prélever 30% des revenus des développeurs générés par les Jeux Instantanés sur Android, de sorte qu'ils ne payent que Google

Microsoft déploie son appli Your Phone pour tous les utlisateurs de Windows 10, elle permet de synchroniser un smartphone Android ou iOS avec Windows

Certains services de Google sur Android et iOS enregistreraient l'historique de vos déplacements, en ignorant vos paramètres de confidentialité

Répondre avec citation

Répondre avec citation

Partager