Windows 10 : InPrivate Desktop va permettre aux administrateurs de lancer un sandbox temporaire,

afin d'y lancer des applications potentiellement dangereuses

Microsoft est en train de développer une nouvelle fonctionnalité « Sandbox jetable » appelée « InPrivate Desktop ». Celle-ci pourrait être exclusive aux versions Entreprise de Windows 10 et va permettre aux administrateurs de lancer des exécutables non fiables dans un sandbox sécurisé sans crainte d'apporter des modifications au système d'exploitation ou aux fichiers du système.

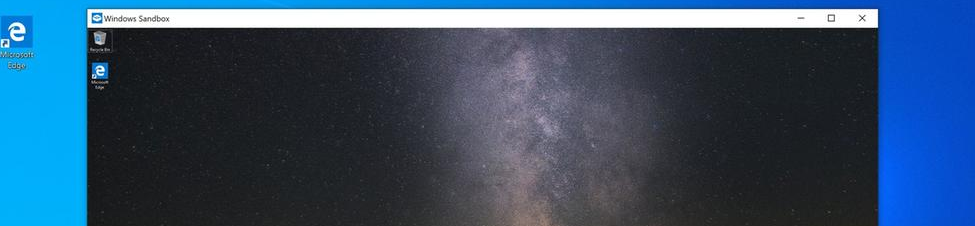

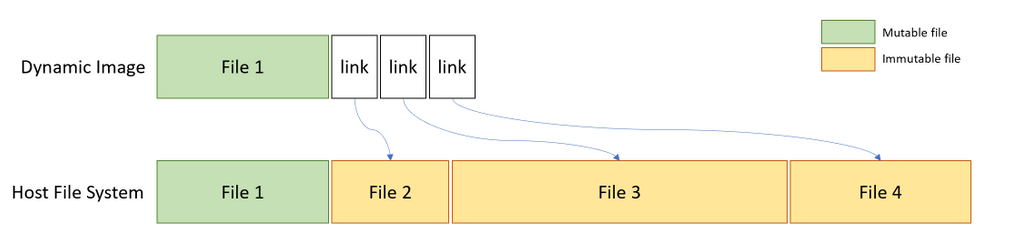

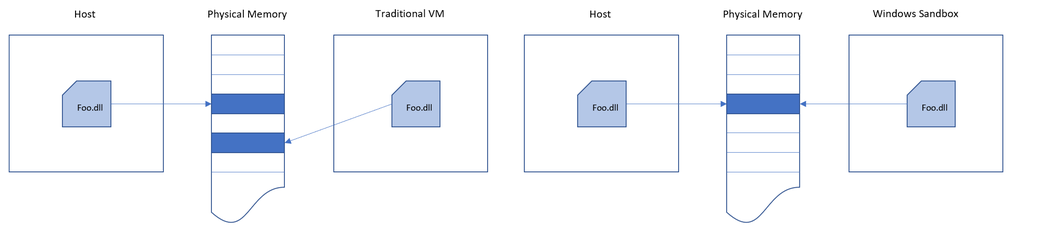

On peut comparer ce mode à une machine virtuelle sur laquelle votre application sera exécutée, préservant ainsi la santé de votre système d’exploitation en cas de risque potentiel. Ainsi, si l’application contient un malware, ce dernier ne se répandrait pas au système mais resterait localisé dans la machine virtuelle temporaire. Il serait totalement détruit une fois la session de l’application fermée.

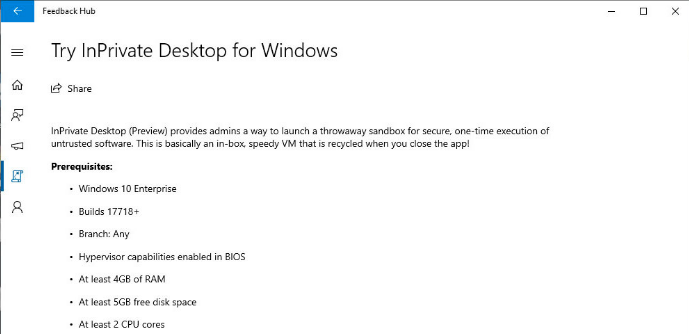

« InPrivate Desktop (Preview) fournit aux administrateurs un moyen de lancer un sandbox jetable pour une exécution sécurisée et ponctuelle de logiciels non fiables. Il s’agit d’une VM intégrée à la boîte qui est recyclée lorsque vous fermez l’application », peut-on lire sur le descriptif ci-dessous.

En dehors d'une description de base, Microsoft a également répertorié les conditions préalables à l'exécution de la fonctionnalité, indiquant qu'elle est destinée à Windows 10 Enterprise à partir de la version 17718. La fonctionnalité nécessitera également au moins 4 Go de RAM, au moins 5 Go d'espace disque libre et au moins deux cœurs de processeur.

Cette nouvelle fonctionnalité pourrait recevoir le nom de code « Madrid », selon les informations présentes dans le document. Windows Defender Advanced Thread Protection était connu sous le nom de code « Seville », tandis que Windows Defender Application Guard avait de son côté eu droit au nom de code « Barcelona. »

InPrivate Desktop semble similaire à ce que propose Windows Defender Application Guard (WDAG). WDAG isole les malware potentiels et autres exploits téléchargés depuis le navigateur afin d’isoler et de contenir la menace. WDAG utilise des processus de sécurité basés sur la virtualisation, en isolant le code potentiellement malveillant au sein d’un container afin d’éviter la propagation de celui-ci sur le réseau d’entreprise.

Microsoft devrait donc introduire cette fonctionnalité dans Windows 10 Enterprise, probablement Windows 10 19H1 dont la sortie est prévue pour l’année prochaine au printemps. Actuellement, en dehors de la petite note issue du Feedback Hub de Microsoft Insider, il n'y a pas de détails sur la fonctionnalité. Microsoft a déjà lancé la première build de Windows 10 19H1 dans le cadre de Skip Ahead Insiders il y a quelques semaines.

Source : BC

Et vous ?

Que pensez-vous d'InPrivate Desktop ?

Voir aussi :

Windows 10 Redstone 5 : la build 17730 est disponible avec des améliorations de l'expérience utilisateur pour les smartphones Android et iOS

Windows 10 : Microsoft présente de nouvelles builds dopées au machine learning pour éviter les redémarrages inopportuns après des mises à jour

Un développeur tiers publie LibreOffice pour Windows 10 sur le Microsoft Store, The Document Foundation s'en dédouane et la firme de Redmond l'éjecte

Microsoft annonce la prise en charge des secondes intercalaires par Windows 10 Redstone 5 et Windows Server 2019

La première mise à jour de l'appli Notepad depuis de nombreuses années, dans la build 17713 de Windows 10 Redstone 5

Répondre avec citation

Répondre avec citation

Partager