Le Pentagone publie une liste de logiciels que l'armée et ses sous-traitants ne doivent pas acheter,

ils sont d'origines russes et chinoises

Le Pentagone a demandé à l'armée, ainsi qu’aux sous-traitants de l’armée, de ne pas utiliser de logiciels jugés comme ayant des connexions russes et chinoises, selon le responsable des acquisitions du département américain de la Défense.

Les responsables ont commencé à diffuser une liste de logiciels qui ne respectent pas les normes de sécurité nationale, a déclaré vendredi Ellen Lord, sous-secrétaire à la Défense pour l'acquisition et le maintien en puissance.

« Nous avions des problèmes spécifiques qui nous ont amenés à nous concentrer là-dessus », a déclaré Lord aux journalistes. « Ce que nous faisons, c'est nous assurer que nous n'achetons pas de logiciels d'origine russe ou chinoise », a-t-elle continué, précisant « Qu’il est souvent difficile de les déterminer dès le premier regard à cause des holdings ».

Le Pentagone a commencé à compiler la liste il y a environ six mois. Les entreprises suspectes y sont ajoutées et la mise à jour est ainsi distribuée aux acheteurs de logiciels de l'armée. Le Pentagone travaille avec les trois principales associations professionnelles de l'industrie de la défense, notamment l'Association des industries aérospatiales, l'Association industrielle de la défense nationale et le Conseil des services professionnels, pour faire passer le message aux entrepreneurs indépendamment de leurs tailles.

« C'est un énorme processus d'éducation », a reconnu Lord.

Lord a déclaré que les responsables de la défense ont également travaillé avec la communauté du renseignement pour identifier « certaines entreprises qui ne fonctionnent pas d'une manière conforme à ce que nous avons comme standard à la défense ».

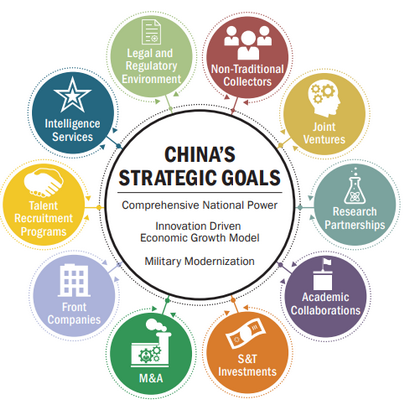

La Communauté américaine de renseignements s’est montrée de plus en plus préoccupée par les entités étrangères qui compromettent les logiciels américains. Cette activité de compromission peut prendre plusieurs formes, comme le décrit un nouveau rapport du National Counterintelligence and Security Center, dont une version non classifiée a été publiée jeudi. Par exemple, les entreprises chinoises ont investi avec empressement dans les start-up américaines qui travaillent dans l'intelligence artificielle.

Le rapport note également que les sociétés américaines qui souhaitent vendre des logiciels à l'étranger sont souvent tenues d'autoriser les services de renseignement étrangers à examiner leur code source. Cela peut permettre aux gouvernements étrangers de découvrir des vulnérabilités qui pourraient être exploitées plus tard. « Les récentes lois chinoises - y compris les lois sur la sécurité nationale et la cybersécurité - fournissent à Beijing une base juridique pour contraindre les sociétés technologiques opérant en Chine à coopérer avec les services de sécurité chinois », note le nouveau rapport.

La Russie a des lois similaires. En juin dernier, Reuters a rapporté qu'IBM, Cisco et l’allemand SAP avaient permis au FSB, un service de renseignement russe, d'examiner le code source clé de divers produits logiciels. En octobre, Reuters a déclaré que l'examen avait été étendu à un produit HP Enterprise appelé ArcSight, décrit comme un « centre nerveux de cybersécurité utilisé par une grande partie de l’armée américaine, alertant les analystes lorsqu'il détecte que des systèmes informatiques ont été attaqués ».

« Si une entreprise basée aux Etats-Unis veut se rendre en Chine afin d’élargir son activité dans une perspective mondiale, elle doit remettre le code source et, lorsqu’elle est autorisée à opérer, doit collaborer avec le ministère de la Sécurité de l'État (l'agence de renseignement et de sécurité de la République populaire de Chine - zone d'intérêt non militaire - responsable du contre-espionnage, du renseignement étranger et de la sécurité politique) et l’Armée populaire de libération », a expliqué William Evanina, qui dirige le Centre national de contre-espionnage et de sécurité.

« Donc, c'est un avantage injuste, et la métaphore que j'utiliserais est : pourriez-vous imaginer si une entreprise venant faire des affaires aux Etats-Unis devait traiter non seulement avec notre gouvernement, mais aussi la CIA, la NSA, le Département du Commerce, ainsi que peut-être quelques oligarques basés aux États-unis ? Non, je suppose. Nous ne sommes pas coutumiers de cela, mais cela fait partie de la compréhension que nous devons avoir, la compréhension que quand ils globalisent leurs biens et services, nous offrons un avantage injuste à ces pays », a déclaré Evanina.

Lord a expliqué que la cybersécurité « Est l'une de nos plus grandes préoccupations en ce moment. C'est un défi pour nous en ce qui concerne la façon de traiter la base industrielle, en particulier les petites entreprises qui n'ont pas toujours les ressources nécessaires. Il est plus important de s'assurer que nous avons des systèmes sécurisés pour l'ensemble de nos données et informations ».

Source : rapport du National Counterintelligence and Security Center (au format PDF), Reuters (Russie en juin, Russie en octobre, DefenseOne

Et vous ?

Que pensez-vous de cette stratégie ?

Voir aussi :

Le Pentagone en quête d'outils pour automatiser la classification des données, et la restriction d'accès

Le projet d'IA de Google et le Pentagone était « directement lié » à un contrat de cloud de plusieurs milliards de dollars, d'après une fuite d'emails

IA : un guide éthique en développement chez Google pour répondre aux protestations contre la participation de l'entreprise à un projet du Pentagone

Des employés de Google présentent leur démission pour protester contre la participation de l'entreprise à un projet en IA du Pentagone

Non, l'IA de Google ne doit pas être au service de la guerre ! Plus de 3000 employés de Google protestent contre la collaboration avec le Pentagone

Répondre avec citation

Répondre avec citation

Partager