Une faille de sécurité dans les objets connectés rend un demi-milliard d'appareils en entreprise vulnérables,

les imprimantes sont également un vecteur d'attaque

Près d'un demi-milliard d'appareils connectés à Internet (IdO) dans les entreprises du monde entier sont vulnérables à des cyberattaques en raison d'une faille de sécurité de 10 ans, selon un nouveau rapport d'un fournisseur de logiciels de sécurité.

Le rapport a été publié vendredi par Armis, un fournisseur de logiciels de sécurité Internet des objets pour les entreprises qui se concentre sur la détection des menaces dans les appareils IdO sur les lieux de travail. La société basée à Palo Alto, en Californie, a déjà fait des divulgations de sécurité, parmi lesquelles ses découvertes sur le vecteur d’attaque BlueBorne qui a impacté 5 milliards d'appareils IdO.

Pour rappel, BlueBorne est un un ensemble de huit vulnérabilités liées à la fonctionnalité Bluetooth des appareils Windows, iOS, Linux (Android et Tizen), des Smart TV, des imprimantes, des appareils connectés, des véhicules, etc. Cette fonctionnalité étant disponible sur une multitude d’appareils, l’on peut déjà s’imaginer le nombre d’appareils vulnérables à des attaques à partir de ces failles découvertes.

Cette fois-ci, l’équipe de recherche d'Armis a constaté que les grandes entreprises sont très exposées aux attaques de DNS Rebinding, un type d’attaque qui a été dévoilé pour la première fois lors de l’édition 2008 d’une conférence RSA.

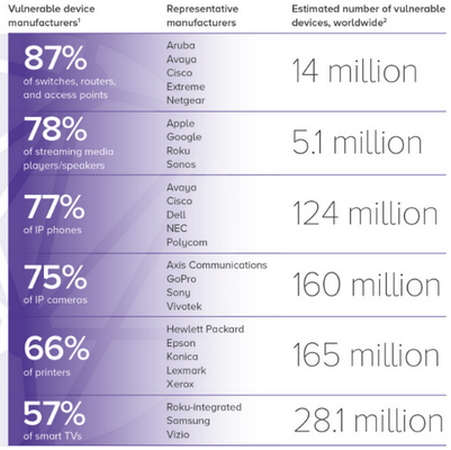

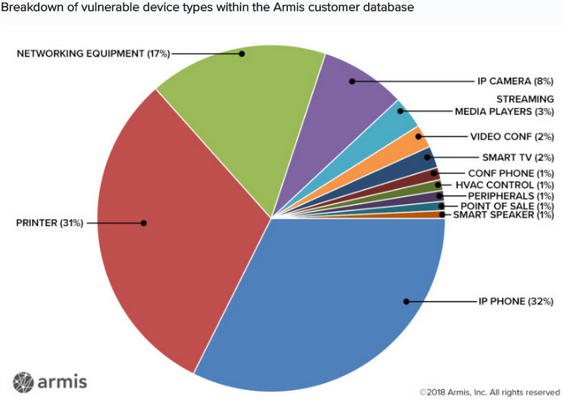

En fait, selon les chercheurs, la majorité des fabricants qui conçoivent des périphériques IdO couramment utilisés dans des environnements d'entreprise expédient des périphériques vulnérables à une attaque de DNS Rebinding. Les chercheurs d’Armis ont identifié les dispositifs, les fabricants et le nombre estimé de dispositifs vulnérables dans le monde entier, soit près d'un demi-milliard de dispositifs (496 millions selon leurs chiffres) à l'aide des données d'Armis Device Knowledgebase.

En savoir plus sur le DNS Rebinding

La communication entre l’attaquant et l’application web interne s’effectue à travers le navigateur connecté aux deux réseaux et employé comme plateforme de rebond.

Pour cela, l’attaquant piège l’utilisateur de façon à lui faire charger un code malveillant, généralement écrit en JavaScript, dans son navigateur. Ce code a alors pour objectif de récupérer les données du réseau inaccessible directement par l’attaquant pour ensuite les retransmettre sur le réseau où se situe ce dernier.

Les navigateurs protègent les utilisateurs contre des attaques venant de pages malveillantes, en isolant chaque site les uns des autres. Pour cela, une politique de restriction d’accès entre sites, appelée Same Origin Policy (SOP), est appliquée.

La SOP assure que chaque site est isolé en fonction de son « origine ». Cette notion d’origine est définie par le triplet protocole, domaine, et port. Par exemple, le triplet pour http://ssi.gouv.fr est le protocole http, le nom de domaine ssi.gouv.fr et le port 80.

Une page chargée depuis http://attacker.com/ n’aura donc pas le même triplet que http://intranet.local. Un script malveillant chargé depuis http://attacker.com ne pourra donc pas accéder aux applications web internes hébergées sous http://intranet.local/.

Le DNS Rebinding a pour objectif de contourner cette protection en faisant croire au navigateur que l’adresse IP à contacter pour accéder au site http://attacker.com/ n’est plus celle du site de l’attaquant, mais celle de l’application web interne ciblée. Ainsi, le triplet SOP reste identique mais les requêtes HTTP effectuées par le code malveillant sur la page http://attacker.com/ seront directement envoyées à l’application web interne.

Pour réaliser ce changement, l’attaquant fait varier l’adresse IP renvoyée par le service de résolution de noms de domaine DNS afin que le nom de domaine attacker.com pointe alternativement sur une machine contrôlée par l’attaquant, puis sur une machine à laquelle ce dernier n’a pas accès directement.

Il convient de noter que même si la navigateur utilisé comme plateforme de rebond dispose d’un cookie permettant l’accès à une session préalablement authentifiée auprès de l’application hébergée sur le réseau interne, l’attaquant effectuant un DNS Rebinding ne peut en tirer parti. En effet, le cookie de session est associé au nom de domaine légitime de l’application web ciblée et non à attacker.com, et n’est donc pas automatiquement adjoint par le navigateur.

Les entreprises sont exposées

Armis explique qu’en raison de l'utilisation répandue des types d'appareils énumérés ci-dessus dans les entreprises, Armis peut dire que presque toutes les entreprises sont susceptibles d'être des victimes des attaques DNS Rebinding.

Cette semaine, Cisco Systems a publié des mises à jour logicielles pour colmater une vulnérabilité répertoriée comme étant sévère dans plusieurs modèles de téléphones VoIP. Cette vulnérabilité pourrait permettre à un attaquant distant d'effectuer une injection de commande et d'exécuter des commandes avec les privilèges du serveur web. C'est le type de scénario qui peut être exploité via une attaque DNS Rebinding.

Le mois dernier, les caméras de sécurité IP ont été identifiées parmi les plus à risque car 10 vulnérabilités ont été publiées dans les caméras Axis et les caméras Foscam.

Des imprimantes ont également été identifiées dans les recherches d’Armis. Malheureusement, les imprimantes sont l'un des appareils les moins gérés et les plus mal configurés de l'entreprise. Mis à part l'ajustement des configurations réseau de base, les entreprises déploient généralement des imprimantes avec des paramètres par défaut, ce qui en fait une cible idéale pour une attaque de DNS Rebinding. Une fois compromis, les imprimantes peuvent être un vecteur à travers lequel un attaquant :

- exfiltre les informations en téléchargeant des documents numérisés, stockés ou mis en cache sur l'imprimante ;

- lance une attaque plus importante au sein de l'entreprise, similaire à la façon dont un attaquant a utilisé un thermostat de réservoir pour exfiltrer 10 Go de données d'un casino en Amérique du Nord vers un serveur distant en Finlande.

Source : rapport Armis, CERT

Voir aussi :

BlueBorne : des chercheurs découvrent 8 failles 0 day liées au Bluetooth, plus de 5 milliards d'appareils Android, Windows, iOS et Linux sont exposés

Environ six organisations sur dix emploient un expert en cybersécurité, selon une enquête de Gartner qui évoque les défis rencontrés par les DSI

IdO : les Français sont peu convaincus par les maisons connectées, une enquête fait l'état des lieux des objets connectés dans l'habitat

Sommet Tech for Good : IBM annonce la création de 1800 emplois en France dans les domaines de l'IA, la blockchain, le cloud computing et l'IdO

Une variante du botnet Mirai embarque trois exploits pour cibler des appareils IdO vulnérables, au lieu d'utiliser la force brute comme l'originale

Répondre avec citation

Répondre avec citation

Partager