Un pirate parvient à dérober des secrets militaires

Parce qu’un mot de passe FTP par défaut n'a pas été changé

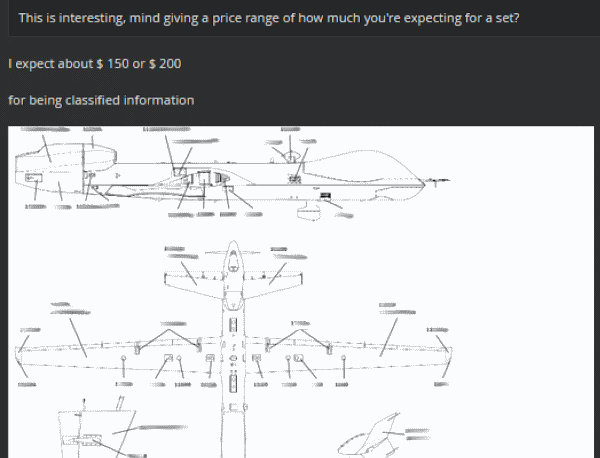

Les manuels de maintenance d'un drone MQ-9 ainsi que de la documentation militaire supplémentaire sont apparus sur les étals du darknet. La firme de sécurité à l’origine de l’information atteste de l’authenticité des documents proposés pour des sommes variant de 150 à 200 $.

Tout est parti de la mauvaise configuration d’un routeur comme rapporté par Future Recorded de ses échanges avec le pirate. Ce dernier s’est appuyé sur une vulnérabilité divulguée en 2016 à propos des Netgear Nighthawk R7000. « Si les utilisateurs ne modifient pas les identifiants par défaut pour l’accès aux fonctionnalités de partage de fichiers, les informations disponibles sur les supports de stockage connectés à ces routeurs sont visibles depuis l’extérieur », écrivait le site sfgate. En faisant usage du moteur de recherche shodan, l’intrus a pu repérer des milliers de dispositifs vulnérables, dont celui d’un officier de l’armée américaine sur une base du Nevada. Il a ensuite procédé à la pénétration desdits systèmes en se servant d’ « aptitudes techniques modérées. » « Le pirate a agi seul et a été capable d’identifier et exploiter toutes ces failles en une semaine », rapporte The Verge.

Dans sa gibecière, l’intrus compte également des manuels d’utilisation de chars Abrams M1 et de la doc qui instruit sur la façon de contrer certains engins explosifs. Aucune source n’est formelle sur l’origine de ce dernier groupe de contenus, mais certaines rapportent que le Pentagone est également concerné par ces développements.

Le MQ-9 est un drone capable d’opérer de façon autonome si ses possesseurs ont décidé de ne pas faire usage du mode de pilotage à distance. Il s’agit de l’une des armes les plus puissantes dont les États-Unis disposent pour le moment. Le Pentagone, le département de la Défense, la CIA et la NASA en font usage. Le fait que des tiers soient en possession de cette documentation pose donc un sérieux problème de sécurité pour les USA. Il s’agit en effet de contenus précieux pour des groupes terroristes qui pourraient ainsi en apprendre plus sur les techniques et tactiques de l’armée américaine.

Future Recorded a notifié le Département de la Sécurité intérieure des États-Unis du casse à la mi-juin. D’après la firme de sécurité, les responsables de cette administration reconnaissent que la situation est alarmante. Les investigations se poursuivent.

Sources : Forbes, The Verge

Et vous ?

Comment expliquer que des tiers puissent s’emparer aussi facilement de données sensibles au sein d’administrations de ce calibre par des temps aussi marqués par des cyberattaques en tous genres ?

Prenez-vous particulièrement les alertes sécurité au sérieux ? Sinon, quels dispositifs continuez-vous de garder vulnérables en faisant fi des règles de base en la matière ?

Voir aussi :

Un pirate s'empare d'une base de données du forum du jeu populaire Clash of Kings en exploitant une faille connue datant de 2013

Ethereum : un pirate réussit à dérober l'équivalent de près de 30 millions € en s'appuyant sur une faille dans les contrats intelligents de Parity

Un groupe de hackers aurait réussi à pirater PlayStation Network de Sony et a revendiqué l'attaque via un compte Twitter officiel de PlayStation

Un pirate d'Anonymous déclare avoir piraté les données du NHS portant sur environ 1,2 million de patients, SwiftQueue revoit ce chiffre à la baisse

USA : des hackers auraient piraté un système de gestion de carburant d'une station-service avant d'emporter 600 gallons de carburant

Répondre avec citation

Répondre avec citation

Je fais appel aux esprits de Ritchie, Kernighan, Stroustrup et Alexandrescu

Je fais appel aux esprits de Ritchie, Kernighan, Stroustrup et Alexandrescu

Partager