Des chercheurs mettent en oeuvre une attaque efficace par usurpation de GPS

Et réussissent à tromper facilement les humains

Le Global Positioning System (GPS) est un outil permettant à toute personne, qu’elle soit sur terre, sur mer ou dans les airs, de connaître sa position à toute heure et en tout lieu sur la surface ou au voisinage de la terre à condition d’être équipée d’un récepteur GPS et du logiciel nécessaire au traitement des données reçues. C’est devenu un élément quasi indispensable du quotidien. Entre les voitures qui en sont équipées afin que nous ne nous trompions pas de route et les téléphones qui en sont équipés pour nous permettre de trouver un endroit qu’on cherche sans marcher pendant des heures, le GPS nous est extrêmement utile. Mais, bien évidemment, il est loin d’être inviolable.

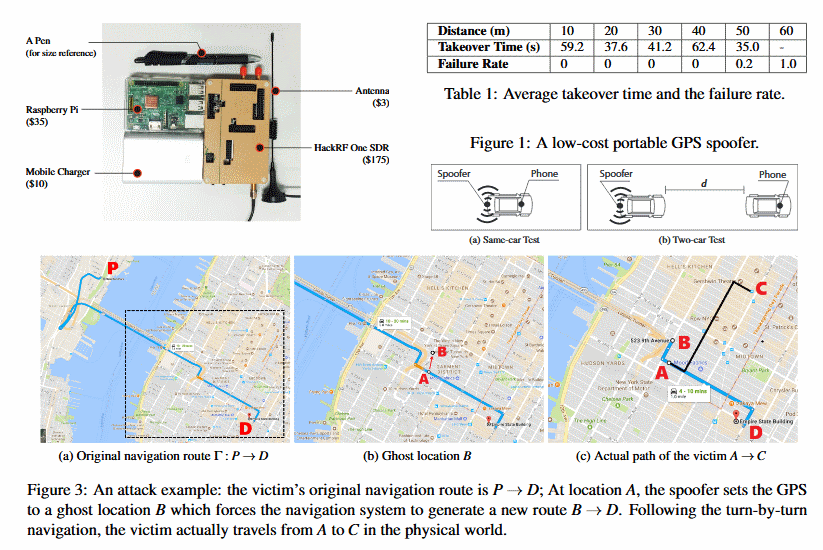

Un groupe de scientifiques composé d’experts de Virginia Tech, de l’University of Electronic Science and Technology of China et de Microsoft Research auraient réussi à mettre sur pied un procédé fonctionnel et efficace d’attaque par usurpation de GPS, une attaque permettant à un pirate de manipuler les systèmes de navigation routière en usurpant les entrées GPS. Ce procédé aurait réussi à induire des sujets de test humains en erreur, ce qui n’était encore jamais arrivé avec des attaques par usurpation de GPS. Les précédents en matière d’attaques par usurpation de GPS ont toujours été détectés par les humains parce que les instructions données pour induire en erreur étaient illogiques ou n’étaient pas conformes à la structure des routes. Le collectif de chercheurs aurait donc réussi à contourner ce problème de crédibilité des directives.

Pour ce faire, ils ont conçu un algorithme fonctionnant en temps quasi réel et un GPS portatif pouvant être aisément placé sur la voiture cible ou sur une voiture suivant la cible à une distance de 50 mètres. « L'algorithme active les entrées GPS vers le dispositif cible de sorte que l'instruction de navigation déclenchée et les routes affichées sur la carte demeurent concordantes avec le réseau de routes physiques », déclarent-ils. Ils nous apprennent que leur algorithme a identifié 1547 routes d'attaque potentielles pour chaque voyage ciblé afin que l’attaquant puisse choisir parmi elles.

Le dispositif aurait été testé avec des simulateurs de trafic et aussi dans le monde réel en Chine et aux Etats-Unis. Il aurait réussi à induire en erreur 95 % des sujets de test humains sur lesquels il a été utilisé, et, selon les chercheurs, il pourrait être employé pour attaquer n’importe quel système de navigation routière qui soit compatible avec le GPS. Les attaques par usurpation de GPS sont donc désormais des menaces à prendre au sérieux et à prendre en compte dans la conception des systèmes de navigation. En vue d’aider à résorber cette menace, les chercheurs ont proposé plusieurs moyens de protection à incorporer dans les systèmes de navigation dès leur conception et qui pourraient grandement hypothéquer le succès des attaques par usurpation de GPS.

Les chercheurs ont proposé deux classes de solutions de protection : les approches basées sur des modifications et les approches sans modifications.

Ils proposent par exemple, au nombre des approches basées sur des modifications, d’améliorer le GPS civil de manière à ce qu’il puisse utiliser le code de chiffrement P(Y) qui est un chiffrement par lot. Ils proposent aussi une authentification de signal pour la prochaine génération de GNSS (Global Navigation Satellite System). Ils précisent cependant que ces deux solutions sont pratiquement irréalisables à court terme. Ils ont donc émis l’idée d’une modification des récepteurs GPS qui permettrait d’utiliser l’angle d’arrivée des signaux pour estimer la position du transmetteur afin de procéder à une authentification. En ce qui concerne les approches sans modification, les chercheurs proposent l’utilisation de techniques de vision par ordinateur pour faire un examen croisé automatique des repères du monde physique et des signes de rue avec les cartes virtuelles.

Source : Microsoft

Et vous ?

Que pensez-vous de cette faille du GPS mise en évidence par les chercheurs et des solutions qu'ils suggèrent ?

Que proposeriez-vous pour surmonter cette faille à court terme ?

Voir aussi

L'API de géolocalisation ne sera plus accessible pour des contextes non sécurisés à partir de Chrome 50 afin de mieux protéger ce type de données

Des chercheurs découvrent une vulnérabilité dans des véhicules de Volkswagen et sa filiale Audi qui permet de lancer des attaques à distance

Des chercheurs savent déterminer la localisation d'un possesseur de smartphone Android même lorsque le GPS est désactivé

Répondre avec citation

Répondre avec citation

Partager