Thermanator : une nouvelle attaque cybercriminelle de vol de mot de passe

Qui exploite l’énergie thermique résiduelle laissée sur les claviers

Les étudiants en Ph.D., Tyler Kaczmarek et Ercan Ozturk, de l'école de l’Information et des Sciences informatiques de Donald Bren de University of Carolina, Irvine, en collaboration avec Gene Tsudik, professeur en Informatique du Chancelier, ont découvert une nouvelle attaque cybercriminelle en exploitant les résidus thermiques laissés par les doits au moment de la saisie au clavier. Les chercheurs ont nommé la nouvelle attaque « Thermanator ». En effet, les humains laissent des fragments d’énergie sur chaque objet avec lequel ils entrent en contact.

Thermanator est une nouvelle attaque interne post factum basée sur le transfert de chaleur causé par un utilisateur qui tape un mot de passe sur un clavier externe, selon le rapport d’étude sur arxiv. Et selon l’équipe de recherche, elle peut être utilisée pour récupérer de courtes chaînes de texte, qu'il s'agisse d'un code de vérification, d'un code PIN bancaire ou d'un mot de passe.

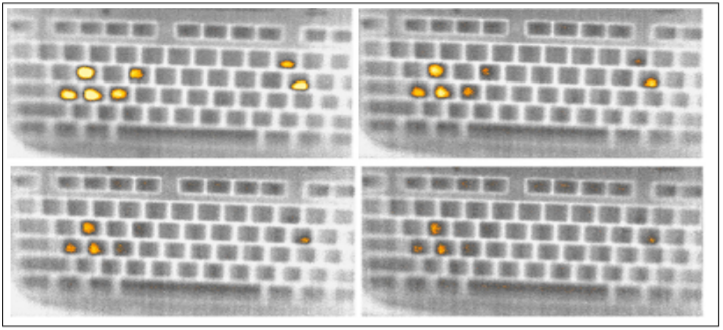

Après avoir utilisé d’un mot de passe sur un ordinateur à l’aide d’un clavier externe, le clavier de l’ordinateur ne présente pas de signes particuliers, il reste le même qu’avant. Mais, cette nouvelle approche de récupération de l'énergie thermique peut éclairer les touches récemment pressées, indiquant ainsi les touches qui ont été utilisées pour entrer le mot de passe.

« C'est une nouvelle attaque qui permet à une personne possédant une caméra thermique de milieu de gamme de capturer des touches enfoncées sur un clavier normal, jusqu'à une minute après que la victime les a entrées », explique Tsudik. « Si vous tapez votre mot de passe et que vous marchez ou que vous vous éloignez, quelqu'un peut en apprendre beaucoup à son sujet après le fait. »

Il suffira donc à un attaquant de disposer d’une caméra à enregistrement thermique, et à filmer le clavier pendant qu’il présente encore les résidus d’énergie laissés par l’utilisateur. Par ailleurs, l’étude de l’équipe a détaillé les conditions dans lesquelles même un non expert pourrait voler les données sensibles en l’occurrence un mot de passe saisie au clavier.

Dans le cadre de l’étude, L’équipe a utilisé 4 claviers d’utilisation courante sur lesquels 30 utilisateurs ont entré 10 mots de passes (des mots de passe forts et faibles). L’équipe a, à chaque fois recueilli les résidus thermiques sur les claviers. Les résultats obtenus sont sans appel. Dans les 30 premières secondes après la saisie du mot de passe, même des utilisateurs non experts pourraient récupérer des groupes entiers de touches utilisées, et jusqu’à 1 minute après l'entrée initiale, les ensembles partiels de touches pourraient être récupérés. De plus, selon les chercheurs, les utilisateurs qui saisissent une touche à la fois, selon la technique « Hunt-and-Peck » sont particulièrement vulnérables.

Kaczmarek, Ozturk et Tsudik concluent que les « attaques thermiques » représentent une nouvelle menace crédible pour les systèmes basés sur les mots de passe. Ils proposent certaines stratégies pour éviter qu’un mot de passe soit volé par cette nouvelle attaque telle que glisser les mains sur le clavier après la saisie du mot de passe ou ne pas utiliser de clavier externe pour entrer les mots de passe.

Source : Cornell University Library, Arxiv

Et vous ?

Que pensez-vous de cette nouvelle d’attaque ?

Selon vous, constitue-t-elle une réelle menace cybercriminelle ?

Voir aussi

Cybercriminalité : les outils gratuits de piratage sont une porte d'entrée pour les adolescents, 61 % des pirates auraient commencé avant 16 ans

Lutte contre la cybercriminalité : la commission des libertés civiles, de la justice et des affaires intérieures donne des pistes

Répondre avec citation

Répondre avec citation

Partager