Témoins graphiques des imprimantes : des informaticiens développent un outil d'anonymisation,

pour rendre inutilisables les points jaunes de traçage

The Intercept, un média américain habitué des fuites, a publié un rapport confidentiel de la NSA qui accuse la Russie de tentatives de piratage des élections. Quelques heures plus tard, la responsable présumée de la fuite a été identifiée puis arrêtée par le FBI . Son nom est Reality Winner, une sous-traitante de la NSA qui est désormais accusée d’avoir « sorti des documents classifiés de bâtiments gouvernementaux, et de les avoir envoyés à un média. »

Il n’a fallu que quelques heures à la NSA pour identifier la source de la fuite, malgré toutes les précautions prises par The Intercept pour protéger la jeune femme de 25 ans. Dans le mandat d’arrêt, on découvre comment l’agence gouvernementale américaine a pu traquer la responsable de la fuite après qu’elle a imprimé les documents et les a envoyés au média. Le document posté par The Intercept n’est pas le fichier PDF original, mais plutôt un fichier PDF contenant les images de la version imprimée qui a été scannée.

Et c’est justement grâce à ces fichiers PDF mis en ligne par le média que la NSA a pu identifier la source. La plupart des nouvelles imprimantes impriment des témoins graphiques cryptés sous forme de minuscules points colorés qui sont presque invisibles. Ces témoins indiquent la date et l’endroit exacts d’impression de tout document. Et puisque la NSA enregistre toutes tâches d’impression sur ses imprimantes, elle peut savoir qui a imprimé les documents.

« En zoomant sur le document, ils étaient plutôt évidents », explique Ted Han sur la plateforme de catalogage Document Cloud, qui a été l'un des premiers à les remarquer. « Il est intéressant et remarquable que ce soit là-bas. »

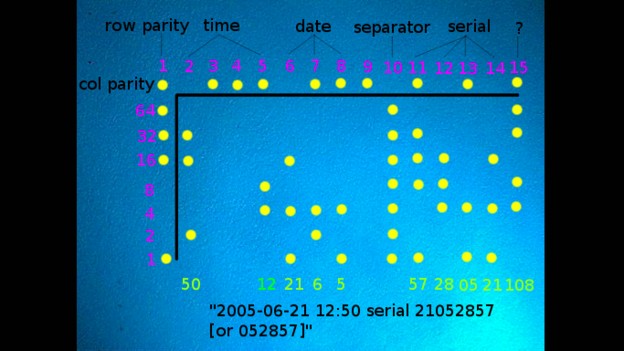

Le chercheur en sécurité Rob Graham a lui aussi observé ces témoins. Il a d’ailleurs publié un article de blog expliquant comment identifier et décoder les points. Sur la base de leur position lorsqu'ils sont tracés sur une grille, ils désignent des heures, des minutes, des dates et des chiffres spécifiques. Plusieurs experts en sécurité qui ont décodé les points ont obtenu la même date et heure de publication.

Ce marquage n’est pas vraiment récent, c’est une vieille technologie qui date de plus d’une décennie maintenant. D’ailleurs, l’Electronic Frontier Foundation (EFF), le défenseur des droits numériques, a compilé une liste d'imprimantes couleur connues pour les utiliser en croisant trois sources. L’image ci-dessous, capturée par l'EFF, indique comment les décoder:

Ces points de suivi sont de minuscules points jaunes invisibles à l'œil nu, mais automatiquement inclus dans presque tous les tirages couleur. Leurs modèles identifient le fabricant, le numéro de série de l'imprimante, ainsi que la date et l'heure d'impression.

En analysant ces points de suivi, Timo Richter et Stephan Escher, de Chair of Privacy and Security, ont trouvé des types de patrons jusqu'alors inconnus. Sur la base d'un échantillon de 1286 tirages de 141 imprimeurs de 18 fabricants différents (partiellement fournis par le DFKI allemand, qui a étudié ces artefacts en 2005), ils ont pu développer une application qui décode automatiquement, quelles informations ont été intégrées dans l'impression. Elle peut également être utilisé pour anonymiser les tirages en brouillant les motifs de points jaunes.

Il n'existe aucune information officielle sur les raisons et la technologie derrière cette technologie de suivi. Certains suggèrent qu’elle a été adoptée par les constructeurs afin d’aider à faire face à la contrefaçon de documents officiels. D’autres pensent qu’elle sert surtout aux forces de l’ordre et plus important encore, qu’elle permet d’identifier les lanceurs d'alerte.

Ces marquages ont également été un sujet de discussion au Parlement européen, qui a conclu qu'ils « pourraient violer le droit à la protection des données personnelles ».

« Nous croyons que les citoyens devraient être conscients de l'existence de tels codes, et de la surveillance qu'ils rendent possible », a déclaré Escher. « Le RGPD régit la protection des données numériques, mais seules quelques personnes savent qu'elles peuvent être observées et identifiées aussi avec des médias non numériques ».

« Toute personne devrait disposer d’une liberté d'expression, ce qui devrait également inclure la dénonciation de situations inacceptables au sein des entreprises ou des organismes gouvernementaux », ajoute Richter. À cette fin, il a développé la nouvelle application dans le cadre de sa thèse.

Richter va présenter ses résultats à l'ACM Information Hiding and Multimedia Security 2018, qui se tiendra du 21 au 22 juin à Innsbruck, en Autriche.

Application DFD (Duplicated Forensic on printed Documents)

Source : Chair of Privacy and Data Security

Et vous ?

Que pensez-vous de cette idée ?

Partagez-vous l'avis selon lequel ces points jaunes constituent une entrave à la liberté d'expression ? Pour quelles raisons ?

Voir aussi :

Une sous-traitante de la NSA a fait fuiter des documents confidentiels à la presse, elle a été démasquée grâce à des points jaunes de son imprimante

L'EFF publie une liste d'imprimantes qui pourraient présenter des témoins graphiques cryptés, comme celle qui a servi à repérer une dénonciatrice

Les polices de caractères incorporées dans des outils comme Office pourraient servir d'indicateurs, pour détecter les fraudeurs

NSA : un rapport top secret désigne directement le Kremlin, comme responsable des cyberattaques menées avant la dernière élection des USA

Un sénateur indique les systèmes électoraux qui auraient été ciblés par les Russes sont plus nombreux que n'ont laissé paraître les documents fuités

Répondre avec citation

Répondre avec citation

Partager