Le FBI prend le contrôle d'un serveur clé du Kremlin,

qui aurait été utilisé pour pirater plus de 500 000 routeurs

Une cyberattaque russe aurait infecté plus de 500 000 routeurs dans le monde et fait depuis quelques mois l’objet d’une enquête des forces de l’ordre américaines. Des agents du FBI ont pris le contrôle d’un serveur clé du Kremlin pour élaborer une liste complète des victimes de l’attaque.

Pour mener à bien leurs attaques, les pirates ont utilisé un logiciel malveillant sophistiqué dénommé « VPN Filter ». Selon le ministère de la Justice américaine, le maliciel utilisé serait lié au groupe de piratage russe connu sous le nom de Sofacy Group aussi appelé Apt28, Fancy Bear ou encore Sandworm, dont ont été victimes le Comité national démocrate lors des élections présidentielles de 2016.

VPN Filter utilise des failles des routeurs Linksys, MikroTik, NETGEAR et TP-Link et installe des plugins qui jouent chacun un rôle spécifique. Ainsi, les pirates se servent de l’un des plugins pour espionner le trafic internet de leurs victimes et voler leurs informations d’identification. Un autre leur permettrait de prendre le contrôle des réseaux de contrôle industriel et un troisième plugin leur permettrait de paralyser une partie ou l’ensemble des périphériques infectés.

Par ailleurs, des recherches de Cisco et de Symantec ont révélé que les malwares ont été détectés dans 54 pays y compris les États-Unis. Lors de leurs enquêtes, des agents du FBI ont interrogé une victime du malware à Pittsburgh qui, selon l'agent du FBI Michael McKeown, a volontairement abandonné son routeur aux agents et a laissé le FBI utiliser sa connexion réseau local afin d'écouter et analyser le trafic sortant.

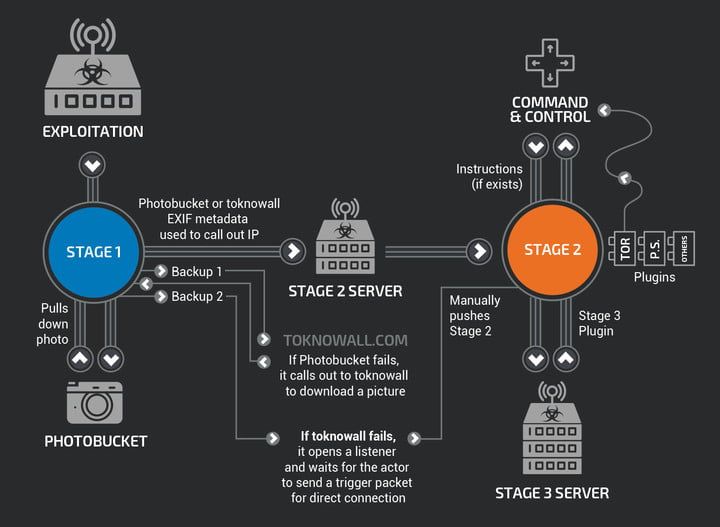

Dans son intervention, le FBI a découvert une faille essentielle du malware. En effet, lorsqu’on redémarre un routeur infecté, tous les plugins malveillants disparaissent et il ne restera que le code malveillant principal. Les hackers auraient programmé le code pour se connecter à une plateforme de commande et de contrôle distante via internet.

Le média The Daily Beast rapporte que ledit code vérifie d’abord des images particulières hébergées sur Photobucket.com puis lorsqu’il ne les trouve pas, « il se transforme en un point de contrôle de sauvegarde d'urgence à l'adresse web ToKnowAll.com ».

Afin de pousser plus loin l'enquête, des agents du FBI à Pittsburg ont demandé à la juge magistrate Lisa Pupo Lenihan une ordonnance qui somme Verisign de mettre l’adresse ToKnowAll.com au service du FBI. « Le FBI n'autorisera pas les cybercriminels, qu'ils soient ou non parrainés par l'État, à opérer librement », a déclaré l'agent spécial du FBI Bob Johnson.

Vikram Thakur, directeur technique chez Symantec a confirmé que le domaine a bien été repris par les forces de l’ordre ce mercredi et a déclaré en outre que le redémarrage du routeur tue la capacité du malware à se réactiver. De ce fait, les victimes pourraient elles-mêmes mettre fin à cette cyberattaque en redémarrant leurs routeurs et en les confiant aux agents du FBI qui, à leur tour collectent les adresses IP de chaque routeur et s’en servent pour nettoyer l’infection.

Selon Thakur, « une des choses qu'ils peuvent faire est de détecter qui est actuellement infecté et qui est cette victime afin de transmettre ces informations aux FAI locaux ». « Certains FAI ont la possibilité de redémarrer le routeur à distance. D'autres pourraient envoyer des lettres aux utilisateurs à leur domicile les invitant à redémarrer leurs appareils », a-t-il ajouté.

Thakur rassure les victimes en affirmant qu’ « il n'y a actuellement aucune fuite de données de ces routeurs vers le domaine qui est maintenant contrôlé par une agence ».

Sources : Le ministère de la Justice - The Daily Beast

Et vous ?

Qu'en pensez-vous ?

Que pensez-vous de cette intervention du FBI ?

Voir aussi :

Les États-Unis accusent la Russie d'avoir lancé une cyberattaque contre leurs infrastructures critiques dans un rapport relayé par l'US-CERT

Des systèmes informatiques iraniens ont été la cible d'une cyberattaque d'envergure internationale mais aucune fuite de données n'a été enregistrée

Cyberattaques : quels sont les pays les plus affectés selon le type de menace ? La Chine numéro un des DDoS et les Américains les plus espionnés

Le compte YouTube de Vevo victime d'une cyberattaque qui a conduit à la suppression de la vidéo la plus regardée sur la plateforme

Répondre avec citation

Répondre avec citation

Partager